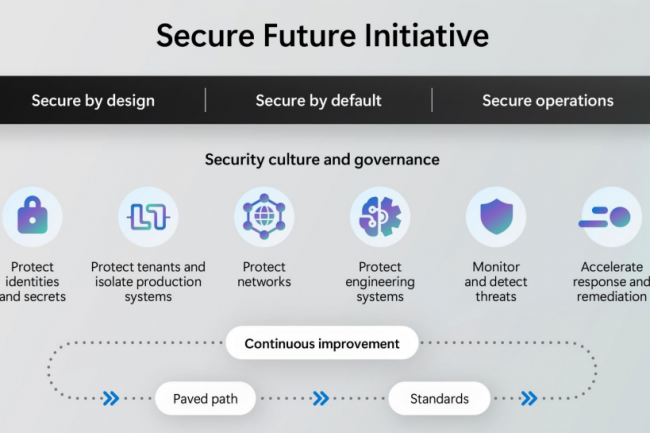

Durante su conferencia de Ignite Martes, Microsoft ha hecho un balance del progreso de su iniciativa para un futuro seguro (Iniciativa Future Secure o SFI), Lanzado hace un añoque incluían medidas importantes, como la aplicación de la autenticación multifactorial (MFA) de forma predeterminada para los cuerpos, el aislamiento de casi 100,000 terminales profesionales en el contexto de políticas de acceso condicional y el bloqueo de los secretos de GitHub para reducir su exposición a las amenazas. EL informeEstructurado alrededor de los seis pilares habituales de Microsoft Engineering utilizados para evaluar sus avances, tiene perspectivas más prometedoras en comparación con una actualización anterior de septiembre que se centró en la rotación de información de identificación, controles de acceso JIT/JEA y monitoreo de amenazas.

"En mayo de 2024, el CEO de Microsoft, Satya Nadella, hizo de la seguridad la prioridad absoluta de la compañía", dijo Microsoft en su documento. "Desde entonces, hemos dedicado el equivalente a 34,000 ingenieros al progreso de los objetivos establecidos en el SFI, lo que lo convierte en el proyecto de ingeniería de seguridad cibernética más grande de la historia. Microsoft también subrayó los esfuerzos realizados para integrar la seguridad en su cultura, llevando a cabo varias iniciativas en términos de aprendizaje y gobernanza, incluida la capacitación de la seguridad de la seguridad obligatoria a través de la academia de seguridad de Microsoft, y al realizar varias iniciativas de la seguridad de la seguridad", y el diseño de la academia de seguridad de Microsoft, y al realizar varias iniciativas ". Compromiso ("Seguridad del diseño").

Microsoft se compromete a proteger las identidades, secretos y sistemas

Microsoft subrayó su compromiso con la seguridad al integrar una serie de ejecutivos "asegurados del diseño" en sus procesos. La compañía ha definido cuatro pilares clave de ingeniería SFI para respaldar este esfuerzo: la protección de las identidades y secretos, el aislamiento de los sistemas de producción para proteger las instancias, la protección de las redes y la seguridad de los sistemas de ingeniería. Con este fin, el proveedor, que tiene herramientas de identidad como Azure AD, Entra, Defender y Authenticator, ha configurado el MFA predeterminado para todas estas nuevas instancias de host. Además, implementa un MFA resistente al phishing en sus entornos de productividad. "Para ayudar a asegurar a los clientes, la autenticación multifactorial (MFA) ahora se activa de forma predeterminada para los hosts y se aplicará para el portal Azure, el centro de administración Entune, el de Intune y el de Microsoft 365", dice el editor. La identidad administrada de Azure para el servicio a servicio (S2S) también se ha implementado a gran escala para aplicaciones ID-ID y recursos de Azure, a fin de proteger secretos como contraseñas, claves de acceso de almacenamiento y tokens de almacenamiento de almacenamiento.

Para aliviar los riesgos vinculados a las terminales, Microsoft dijo que había implementado 98,000 PC bloqueadas listas para la producción (operando solo con características seguras y limitadas), y haber transferido 28,000 "usuarios de alto riesgo" a una solución de virtualización de estación de trabajo personalizada y bloqueada (VDI). "Para ayudar a los clientes a protegerse, hemos introducido que un modelo de acceso condicional se encuentra actualmente en una vista previa pública, lo que requiere la conformidad de los terminales", dijo Microsoft. Como parte del pilar "Protección de sistemas de ingeniería", que se refiere a prácticas destinadas a reducir el riesgo de secretos e información de identificación en su código, la compañía ha implementado la seguridad avanzada de GitHub para bloquear la exposición de nuevos secretos en el Github y Azure DevOps Git.

Mayor atención a la gestión de amenazas

Para luchar contra las filtraciones secretas, Microsoft se esfuerza por "eliminar los secretos de código y otros métodos de almacenamiento y transmisión no garantizados". Ha implementado "Estándares de protocolo de autenticación sólidos que no se basan en mecanismos bajos, como información de identificación clara y que detectan y eliminan activamente los secretos e información de identificación expuesta." Con respecto a la protección de las redes, el cifrado de red virtual de Azure está disponible en todas las regiones y la extensiones de seguridad del sistema de seguridad de la vista previa pública. han sido inventariados y se les aplicaron listas de control de acceso obligatorias (ACL), para aislar su gestión, explica Microsoft.

La compañía ha otorgado un puñado de otras mejoras a otros pilares de SFI: monitoreo y detección de amenazas, y acelerando la respuesta y la remediación. Para facilitar la mejora del monitoreo de sistemas para la detección de amenazas, Microsoft dijo que había extendido la capacidad de periodización basada en la nube, que incluye periódicos detallados de más de 30 datos y registros estándar durante 180 días. Estas características están disponibles de forma predeterminada para 365 clientes, sin costo adicional, agregó Microsoft. Además, la compañía dijo que ha establecido una gestión centralizada y un período de conservación de dos años para los periódicos de auditoría de seguridad de infraestructura de identidad. Como parte de las iniciativas de gestión de amenazas, la compañía dijo que ha corregido el 90 % de las vulnerabilidades dentro del límite de tiempo para mitigar los efectos de las vulnerabilidades más graves en la nube. También dijo que había publicado casi 800 vulnerabilidades y exposiciones comunes (CVE) como parte de un esfuerzo de comunicación transparente. "Microsoft continúa progresando para lograr sus objetivos SFI", dijo Vasu Jakkal, vicepresidente a cargo de la seguridad de Microsoft. “En este informe, destacamos las inversiones que realizamos en toda la compañía para identificar, priorizar y tratar los riesgos de ciberseguridad en toda la empresa.

Otras noticias que te pueden interesar