Citrix ha pedido a sus clientes que actualicen inmediatamente los productos de red NetScaler ADC y NetScaler Gateway para evitar la explotación activa de vulnerabilidades que podrían conducir a ataques de divulgación de información y denegación de servicio. NetScaler ADC (Application Delivery Controller) y NetScaler Gateway mejoran el rendimiento, la seguridad y la disponibilidad de aplicaciones y servicios dentro de las redes. El 10 de octubre, el editor ya había advertido sobre las vulnerabilidades CVE-2023-4966 y CVE-2023-4967 que podrían afectar a estos productos, que luego describió como errores "relacionados con la memoria intermedia no autenticada". La vulnerabilidad de divulgación de información crítica y de alta gravedad CVE-2023-4966 recibió una puntuación CVSS de 9,4.

La empresa de ciberseguridad AssetNote, que se especializa en identificar y gestionar riesgos de seguridad en aplicaciones web y activos en línea, ha publicado una PoC de explotación para la vulnerabilidad llamada Citrix Bleed en GitHub. La empresa también ofrece pruebas que permiten a los clientes comprobar su exposición a la vulnerabilidad. En un aviso, Citrix dijo que "se observó explotación de CVE-2023-4966 en dispositivos no mitigados". Agregando que "Cloud Software Group recomienda encarecidamente que los clientes de NetScaler ADC y NetScaler Gateway instalen las actualizaciones correspondientes lo antes posible". Los exploits activos para la vulnerabilidad CVE-2023-4967, que pueden permitir a los atacantes lanzar ataques DoS, no se han observado tan ampliamente. A esta falla se le asignó una puntuación CVSS de 8,2.

Aplicación inmediata de las correcciones recomendadas.

En el último aviso actualizado sobre sus agujeros de seguridad, Citrix recomendó actualizar los dispositivos afectados sin demora. Citrix enumera varias versiones de NetScaler ADC y NetScaler Gateway afectadas por vulnerabilidades en el último boletín de seguridad. "La versión 12.1 de NetScaler ADC y NetScaler Gateway ahora está al final de su vida útil (EOL)", agregó Citrix en su aviso. "Se recomienda a los clientes que actualicen sus dispositivos a una de las versiones compatibles que solucionen las vulnerabilidades". AssetNote ha proporcionado algunos detalles técnicos sobre la vulnerabilidad CVE-2023-4966.

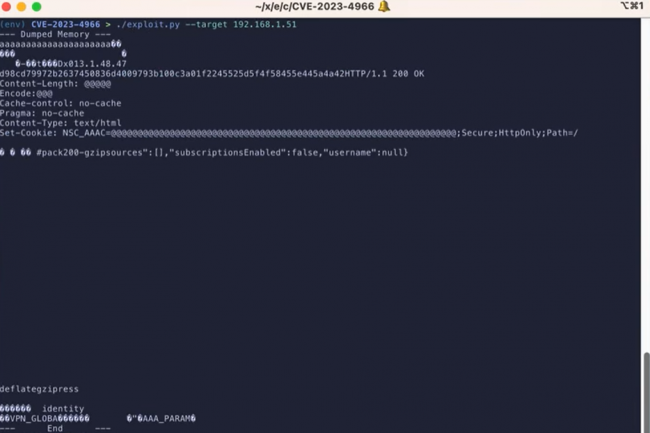

En particular, la empresa de ciberseguridad llevó a cabo un patch-diffing, un análisis diferencial que compara las versiones parcheadas y no parcheadas de un producto, en las versiones 13.1-49.15 (parcheadas) y 13.1-48.47 (sin parches) de NetScaler, para determinar las funciones vulnerables. El proceso de diferenciación implicó observar el binario /NetScaler/nsppe. "Este motor de procesamiento de paquetes NetScaler contiene una pila de red TCP/IP completa, así como varios servicios HTTP", explicó AssetNote. en una publicación de blog. "Si hay una vulnerabilidad en NetScaler, ahí es donde buscamos primero". AssetNote descubrió dos funciones vulnerables: ns_aaa_oauth_send_openid_config y ns_aaa_oauthrp_send_openid_config. Las correcciones para estas funciones, que permiten el acceso no autenticado, se realizaron con la misma lógica. Además de actualizar a versiones parcheadas, el proveedor recomienda finalizar todas las sesiones activas y persistentes mediante una serie de comandos, que incluyen: kill icaconnection -all; eliminar la conexión rdp -todos; matar pcoipConnection -all; matar sesión aaa -todos; y borre lb persistenteSessions. Sin embargo, el proveedor también señala que "los clientes que utilizan servicios en la nube administrados por Citrix o autenticación adaptativa administrada por Citrix no necesitan realizar ninguna acción".

Otras noticias que te pueden interesar