Investigadores de la compañía de seguridad de ciberseguridad de PruebePoint afirman haber descubierto aplicaciones de OAuth maliciosas utilizadas para infiltrarse en entornos de nube de negocios. En una publicación de blogEl editor explica que los cibercriminales han logrado engañar a los mecanismos de seguridad de Microsoft Con respecto a las aplicaciones de OAuth Thirds al abusar de su estado como editor verificado. Los equipos de PruebePoint se endurraron en diciembre de 2022 una exfiltración de datos y el compromiso de los correo electrónico. El análisis de expertos sugirió que la campaña se dirigió principalmente a empresas y usuarios con sede en el Reino Unido. El editor informó a Microsoft de la actividad maliciosa el 20 de diciembre de 2022 y la campaña terminó siete días después. Desde entonces, el proveedor estadounidense ha deshabilitado las aplicaciones fraudulentas mientras continúa investigando este ataque, dijo Proofpoint.

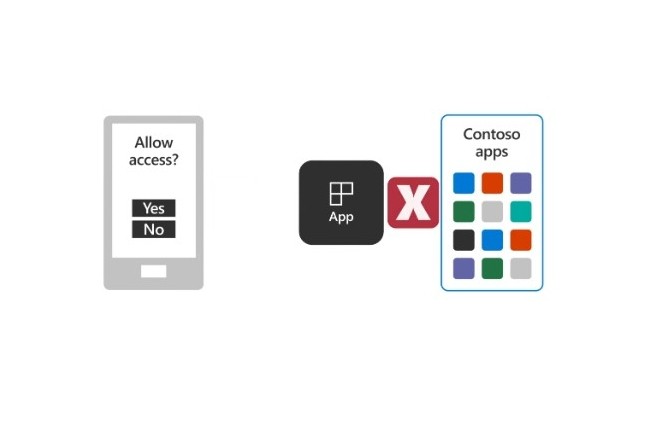

¿Qué es un "editor verificado"? Este es el estado que una cuenta de Microsoft puede obtener cuando "el editor de aplicaciones ha verificado su identidad utilizando su cuenta de Microsoft Partner Network (MPN) y asociado esta cuenta de MPN con el registro de 'Aplicación” indica la empresa. CyberCriminals reconoce el valor del verificado Estado en el entorno de Microsoft para abusar de los privilegios de OAUTH, aumentando la probabilidad de alentar a los usuarios a dar su consentimiento cuando una aplicación de tercera parte maliciosa requiere acceso a datos accesibles a través de la cuenta de un usuario, dice Proofpoint. Tres editores maliciosos diferentes, "observa." Estas aplicaciones se dirigieron a las mismas compañías y están asociadas con la misma infraestructura fraudulenta. Se han detectado varios usuarios autorizando aplicaciones maliciosas, comprometiendo así el entorno de su negocio ". Kingdom ha sido el personal financiero y de marketing más dirigido, así como a los usuarios de alto nivel, como gerentes y ejecutivos, señaló Proofpoint.

Exfiltración de datos y abuso de marca

Si los usuarios otorgan el consentimiento, las autorizaciones delegadas por defecto en aplicaciones maliciosas permitieron a los piratas informáticos acceder y manipular los recursos de mensajería, el calendario e invitaciones a las reuniones relacionadas con las cuentas de los usuarios de compromiso, explica el 'editor de seguridad. El "acceso fuera de línea" proporcionado por las autorizaciones significaba que la interacción del usuario no era necesaria después del consentimiento, mientras que el token otorgado tiene un largo período de vencimiento. Más de un año en la mayoría de los casos, lo que le da a las décadas cibernéticas la posibilidad de explotar las cuentas comprometidas en las versiones posteriores a través de la adquisición de cajas de correo electrónico (BEC) u otros ataques para explicar el punto de prueba. "Además de las cuentas comprometidas, las empresas usurpadas podrían sufrir abuso de marca". Los expertos han instado a las organizaciones y usuarios a tener cuidado cuando otorgan acceso a aplicaciones OAUTHS de tercera parte, incluso si Microsoft los verifica.

“No confíe y no confíe en aplicaciones OAuth solo sobre la base de su estado de editor verificado. Las empresas deben evaluar cuidadosamente los riesgos y beneficios de otorgar acceso a solicitudes de tercera parte. Además, las empresas deben restringir el consentimiento de los usuarios a las aplicaciones con editores verificados y autorizaciones delegadas de bajo riesgo. Las acciones de corrección automatizadas, como la revocación de aplicaciones de OAuth maliciosas de su entorno en la nube, pueden reducir considerablemente el tiempo de espera de los actores de amenazas y evitar la mayoría de los riesgos posteriores al acceso ", dice Proofpoint.

En abril del año pasado, el proveedor Paas Heroku, una entidad del Grupo Salesforce, y Microsoft Github advirtieron que los tokens de usuarios de compromiso de Ooauth probablemente se usaron para descargar datos privados de organizaciones utilizando Heroku y la integración del servicio y la prueba continua Travis CI. En ese momento, Github dijo que cinco aplicaciones específicas de OAUTH se vieron afectadas: cuatro versiones de Heroku Dashboard y Travis CI (ID 145909, 628778, 313468, 363831 y 9261). "Nuestro análisis de otros comportamientos del actor de amenaza sugiere que los actores pueden explotar el contenido del repositorio privado descargado, al que la token robusta robada tenía acceso, para secretos que podrían usarse para rotar a otra infraestructura", dijo Github.

Otras noticias que te pueden interesar