Para las empresas que no han corregido la herramienta de utilidad de licencia inteligente de Cisco (CSLU), es urgente hacerlo, subraya la organización de capacitación sin Instituto de Tecnología. Las fallas fueron descubiertas en septiembre pasado. CSLU se usa principalmente en pequeñas redes en el sitio y en redes aisladas (GAP de aire) para administrar las licencias de Cisco sin tener que usar licencias inteligentes, más complejas, según la nube. Según una alerta lanzada el 19 de marzo Por Johannes Ullrich, decano de investigación, sin detectar "algunas actividades operativas" dirigidas a estos defectos, hechos público por primera vez por Cisco en septiembre pasado.

No es muy sorprendente: solo unas semanas después de la publicación de vulnerabilidades, Nicholas Starke, investigador de amenazas en Aruba, llevó a cabo una ingeniería retro de la primera de las fallasUna puerta robada sin inicio accesible utilizando una contraseña de baja codificación. "Sin detectar la implementación de esta contraseña en las llamadas recientes a través de la API", dijo Johannes Ullrich. El hecho de que, en su opinión, Cisco inevitablemente le dijera a todos qué buscar no ayudó. "Esta vulnerabilidad se debe a un identificador estático documentado no documentado para una cuenta de administración. Para los piratas (e investigadores), sería demasiado tentador extrañarlo. Encontrar y explotar las puertas robadas es casi un deporte en ciertos entornos. Normalmente, las opiniones están escritas para que las descripciones sean tan genéricas y no muy detalladas posible, pero es un ejemplo donde no ha sido un ejemplo simulado.

El secreto de la puerta robada

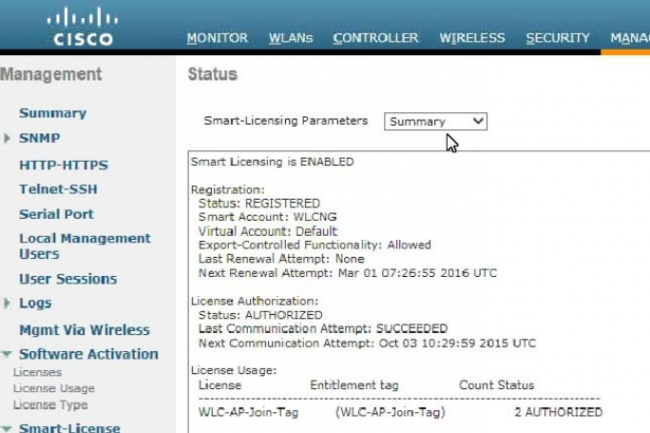

La falla de palabras duras codificada en CVE-2024-20439 dura, referenciada, podría usarse para obtener privilegios de administrador a través de la API de la aplicación. El segundo defecto, referenciado CVE-2024-20440, podría ofrecer un atacante para obtener archivos de registro que contienen datos confidenciales como identificadores API. Los dos defectos que recibieron un puntaje CVSS idéntico de 9.8, uno se pregunta cuál de los dos es el más grave. Sin embargo, las vulnerabilidades podrían usarse claramente juntas de una manera que amplifica su peligro, lo que hace que la aplicación de soluciones sea aún más imperativa.

Las versiones 2.0.0, 2.1.0 y 2.2.0 de CSLU se ven afectadas. La versión 2.3.0 es la versión corregida. El producto CSLU es reciente, podríamos haber esperado que fuera mejor seguro. Dicho esto, Cisco ya ha experimentado este tipo de defecto: se habían descubierto identificadores codificados en la defensa de amenazas de potencia de fuego de Cisco, Résonder de emergencia y, más anteriormente, en el Centro de Arquitectura de Redes Digitales (ADN), por nombrar solo algunos de los productos en cuestión. Como el Sr. Ullrich de no de manera bastante sarcástica escribe en la última advertencia de la organización: "El primer defecto a la que hace referencia a CVE-2024-20439 es un tipo de puertas robadas que a Cisco le gusta introducir en sus productos".

Otras noticias que te pueden interesar