Los investigadores eluden fácilmente Box MFA

hace 3 años

El servicio de respaldo y uso compartido de documentos de Box, como muchas otras soluciones SaaS, tiene un sistema de autenticación multifactor (MFA) para proteger mejor las cuentas de los usuarios. Sin embargo, los investigadores de seguridad de Varonis podrían eludirlo muy fácilmente.

La seguridad multifactorial es interesante pero puede ser falible. En cualquier caso, esto es lo que se desprende de un análisis de los investigadores de seguridad de Varonis que encontraron una falla en el sistema de autenticación que verifica el acceso a las cuentas de Box mediante el envío de un SMS. "Usando esta técnica, un atacante podría usar credenciales robadas para comprometer la cuenta de Box de una organización y filtrar datos confidenciales sin obtener acceso al teléfono de la víctima", advirtió Varonis. Esta falla se informó a Box el 2 de noviembre de 2021 a través de HackerOne y desde entonces se ha reparado.

Esta no es la primera vez que Box ha sido vulnerable a una falla de MFA, lo que hace que este anuncio sea algo tranquilizador. El editor está lejos de ser el único actor que utiliza este tipo de verificación que no requiere que los usuarios tengan un SSO. El truco descubierto se basa en una función lanzada en enero de 2021 por Box para usar aplicaciones de autenticación basadas en OTP como Google Authenticator, Okta Verify, etc.

La trampa temporal de la contraseña de un solo uso

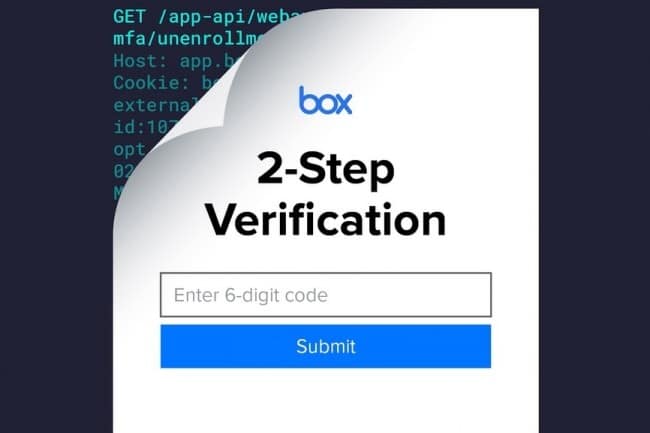

Después de ingresar su contraseña de Box, se genera una cookie de autenticación y dirige al usuario a una aplicación de autenticación o a la posibilidad de recibir un SMS con una contraseña enviada a un teléfono previamente registrado. La técnica de hackeo descubierta por Varonis es tan simple como inquietante: “Si el usuario no accede al formulario de verificación de SMS, no se enviará ningún mensaje SMS, pero se generará una cookie de autenticación. Aquí es precisamente donde reside el quid de la cuestión.

Para acceder a la cuenta de un usuario, el pirata informático ingresa el nombre de usuario y la contraseña de la víctima en su propia computadora, obtenidos, por ejemplo, de una base de datos pirateada vendida en la red oscura. Si la contraseña es correcta, el navegador del pirata informático puede recibir una nueva cookie de autenticación. “En lugar de pasar una contraseña de un solo uso válida desde una aplicación de autenticación a una sesión de terminal/mfa/verificación, el pirata informático envía el identificador de cartero de su sistema a la sesión de terminal/mfa/cancelar la inscripción y puede cancelar la inscripción de la combinación de sistema/cuenta del usuario basado en MFA y reemplácelo con una contraseña de un solo uso basada en el tiempo”, explica Varonis. Eso es todo, el hacker ahora tiene acceso a toda la cuenta de la víctima y sus datos. Se ha publicado un video sobre este truco.

Malas implementaciones de MFA en otros servicios SaaS

“La autenticación multifactor hace que Internet sea más seguro y que la autenticación sea más resistente para las aplicaciones SaaS que usamos, pero este método no es perfecto. La autenticación multifactor basada en una contraseña de un solo uso basada en el tiempo está ganando popularidad, pero si no se implementa correctamente, puede eludirse”, advierte la investigación. Box no es el único servicio que experimenta un defecto de implementación de MFA: el editor ya ha advertido que pronto publicará otros escenarios de ataque que afectan a otras soluciones SaaS. Apostemos a que esperará a que las fallas se corrijan adecuadamente antes de cualquier revelación para evitar riesgos obvios de explotación.

Si quieres conocer otros artículos parecidos a Los investigadores eluden fácilmente Box MFA puedes visitar la categoría Otros.

Otras noticias que te pueden interesar