Malos tiempos para Ivanti y sus productos de seguridad. De hecho, pocos días después de que el editor anunciara la disponibilidad de parches para Se descubrió una falla en sus soluciones Connect Secure y Policy Secure (su VPN SSL), se ha descubierto otra brecha y los atacantes la están investigando de cerca. Vulnerabilidad CVE-2024-22024 lo que resulta en una inyección de entidad externa XML (XXE) en el componente SAML de ciertas versiones de Connect Secure, Policy Secure y ZTA.

La falla fue descubierta por investigadores de wtachTowr mientras analizaban el parche para CVE-2024-21893, que provoca falsificación de solicitud del lado del servidor (SSRF) en el componente SAML. El 31 de enero, Ivanti reveló que la falla de día cero, que la compañía descubrió mientras investigaba otras dos vulnerabilidades de día cero anunciadas el 10 de enero y explotadas por un grupo chino de amenazas persistentes avanzadas (APT), estaba siendo explotada en ataques dirigidos. En respuesta a estos ataques, Ivanti lanzó inicialmente una mitigación basada en XML para los puntos finales afectados mientras preparaba actualizaciones para todas las versiones de software afectadas.

Actualizaciones disponibles

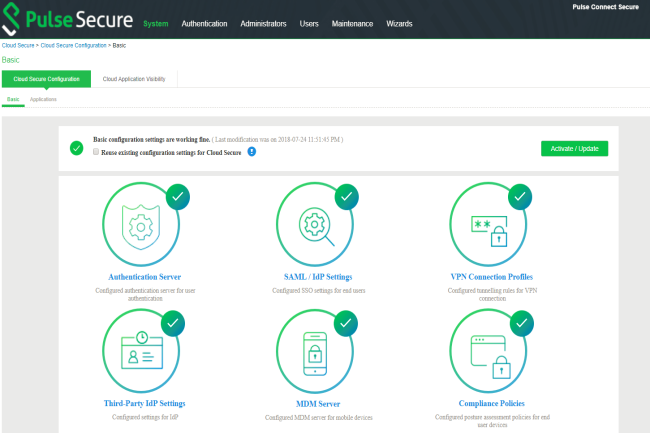

Las actualizaciones para las cuatro vulnerabilidades conocidas (CVE-2023-46805 (omisión de autenticación), CVE-2024-21887 (inyección de comandos), CVE-2024-21888 (elevación de privilegios) y CVE-2024-21893 (SSRF en componente SAML)) se publicaron finalmente el 31 de enero y el 1 de febrero. Las actualizaciones para la reciente CVE-2024-22024 (inyección XXE) se publicaron el 8 de febrero. Según Ivanti, estas actualizaciones sustituyen a las anteriores. La empresa también afirma que los clientes que borraron sus dispositivos al aplicar los parches del 31 de enero y el 1 de febrero no necesitan hacerlo de nuevo después de aplicar las actualizaciones del 8 de febrero.

El restablecimiento de fábrica fue necesario para eliminar posibles implantes y modificaciones realizadas por atacantes que utilizaban exploits anteriores. “Recomendamos encarecidamente a los clientes que utilicen la herramienta de comprobación de integridad externa lanzada anteriormente por Ivanti en combinación con las mejores prácticas de supervisión de seguridad”, recomendó la empresa. En una publicación de blogLas vulnerabilidades de inyección XXE permiten a los atacantes inyectar entidades XML peligrosas en aplicaciones web que procesan datos XML. Los investigadores de watchTowr señalan que CVE-2024-22024 fue introducido por uno de los parches para las vulnerabilidades anteriores, por lo que solo afecta a algunas versiones recientes del producto. Según Ivanti, las versiones afectadas son: Connect Secure 9.1R14.4, 9.1R17.2, 9.1R18.3, 22.4R2.2, 22.5R1.1 y 22.5R2.2; Ivanti Policy Secure 22.5R1.1; y ZTA 22.6R1.3.

Intentos de explotar la vulnerabilidad

Tras el informe de watchTowr y el aviso de Ivanti, se desarrolló y publicó en línea una PoC durante el fin de semana. Desde entonces, varios servicios y empresas que administran honeypots y monitorean el tráfico malicioso de Internet han informado sobre investigaciones de la vulnerabilidad e intentos de explotarla. “El 9 de febrero, poco después de que se publicara la PoC, observamos intentos de explotar '/dana-na/auth/saml-sso.cgi'”, dijo la Fundación Shadowserver en Twitter. “Se trata principalmente de pruebas de devolución de llamadas. Se han observado 47 direcciones IP hasta la fecha”.

Akamai, por su parte, afirma que ha visto intentos de escaneo y carga útil de la falla que se originaron en más de 80 direcciones IP y que apuntaron a más de 30.000 hosts. La semana pasada, en una directiva actualizada, CISA solicitó a todas las agencias federales que desconectaran los productos Ivanti afectados de sus redes antes de la medianoche del viernes 2 de febrero y que realizaran análisis forenses adicionales y medidas de limpieza en caso de que sus redes ya se hayan visto comprometidas. Y el viernes pasado, la agencia emitió una directiva adicional solicitando a todas las agencias que apliquen los nuevos parches de Ivanti para CVE-2024-22024 antes del lunes 12 de febrero.

Otras noticias que te pueden interesar