En el término APT, la p de persistencia adquiere todo su significado en una cuestión revelada por Mandiant. La filial de Google Cloud ha realizado trabajos sobre el grupo UNC3886 y sus técnicas de ataque. En particular, descubrieron que el grupo había utilizado una falla de día cero en vCenter de VMware durante un año y medio. Allá CVE-2023-34048 Fue corregido en octubre de 2023 por el especialista en virtualización.

Una primera alerta en junio de 2023

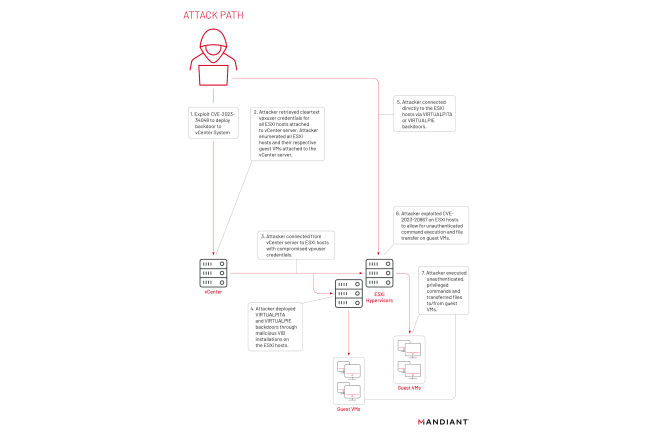

La historia de este caso comienza en junio de 2023, cuando Mandiant documentó cómo el grupo chino al que rastrea con el nombre UNC3886 aprovechó una vulnerabilidad de omisión de autenticación de día cero en VMware Tools (CVE-2023-20867) para implementar puertas traseras dentro de máquinas virtuales invitadas desde hosts ESXi comprometidos. . El flujo de ataque descrito por Mandiant comenzó cuando los piratas informáticos obtuvieron acceso a los servidores vCenter y luego utilizaron técnicas conocidas para extraer credenciales de texto sin cifrar de la cuenta vpxuser para todos los hosts ESXi conectados al servidor.

Así pudieron acceder a estos hosts y explotar la falla CVE-2023-20867 para implementar malware. Sin embargo, la contraseña de la cuenta vpxuser, una cuenta creada automáticamente en los hosts ESXi cuando están asociados con un servidor vCenter, está cifrada de forma predeterminada. En un sistema vCenter completamente parcheado, para descifrar contraseñas se requiere acceso de root. Sin embargo, fue aprovechando la vulnerabilidad CVE-2023-34048, corregida en octubre de 2023, que los atacantes lograron obtener acceso root a los servidores vCenter.

Preste atención a los puertos de red

Los analistas forenses de Mandiant encontraron algo en común en los sistemas vCenter comprometidos donde los registros de fallas ubicados en /var/log/vMonCoredumper.log demostrar que el servicio vmdird se detiene unos minutos antes de que los atacantes implementen su malware. Después de compartir esta observación con el equipo de seguridad de productos de VMware, junto con los volcados de memoria central del proceso vmdird bloqueado, concluyeron que los bloqueos estaban estrechamente relacionados con el comportamiento observado durante la explotación de la falla referenciada CVE-2023-34048.

Este llamado fallo de escritura fuera de límites en la implementación del protocolo DCERPC provoca un fallo y la ejecución de código arbitrario. Se puede operar de forma remota a través de la red. "VMware recomienda encarecidamente un estricto control de acceso al perímetro de la red para todos los componentes e interfaces de gestión en vSphere y componentes relacionados, como componentes de almacenamiento y redes, como parte de una postura de seguridad general eficaz", dijo VMware en un documento de preguntas frecuentes asociado con la vulnerabilidad, especificando que "los puertos de red específicos afectados por esta vulnerabilidad son 2012/tcp, 2014/tcp y 2020/tcp".

Señales que datan de finales de 2021 y principios de 2022.

Mandiant dice que ha observado signos de estos fallos en los registros de entornos comprometidos desde finales de 2021 y principios de 2022, pero ese kernel se vuelca vmdird no estaban presentes en estos sistemas. Un volcado de núcleo de memoria completa se genera automáticamente cuando un proceso falla, y la configuración predeterminada de VMware es mantener estos volcados de núcleo en el sistema por un período de tiempo indefinido. El hecho de que hayan sido eliminados en muchos sistemas sugiere que los atacantes los eliminaron intencionalmente para cubrir sus huellas.

Las empresas ya deberían haber aplicado parches para CVE-2023-34048. Sin embargo, la revelación de que los piratas informáticos han estado explotando esta falla durante un año y medio sin preocupación es preocupante y debería impulsar una investigación adicional de los entornos, particularmente para los indicadores de compromiso y las puertas traseras UNC3886 documentadas por Mandiant.

Otras noticias que te pueden interesar