microsoft observó actividad sospechosa en torno a un grupo de ciberespionaje llamado Peach Sandstorm, también conocido en la industria como Holmium, Elfin y APT33. Con el apoyo del Estado iraní, lanzó ataques utilizando la técnica de pulverización de contraseñas contra miles de empresas de diferentes sectores (espacial, defensa e industria farmacéutica). "Algunas de las acciones posteriores al compromiso tomadas en 2023 por el grupo Peach Sandstorm han sido sigilosas y sofisticadas", dijo Microsoft. en un informe sobre la campaña de ataque que tuvo lugar entre febrero y julio. "Muchas de las tácticas, técnicas y procedimientos (TTP) basados en la nube que se ven en estas campañas más recientes son materialmente más sofisticados que las capacidades utilizadas por Peach Sandstorm en el pasado".

Rociado de contraseñas, el vector de ataque favorito de los espías

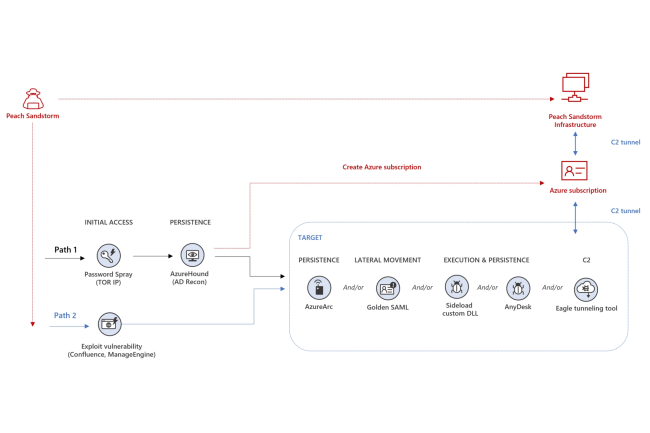

El grupo ha utilizado durante mucho tiempo la pulverización de contraseñas para obtener acceso a sus objetivos. A diferencia de los ataques de fuerza bruta en los que se prueba una gran cantidad de combinaciones de contraseñas para forzar el acceso a una sola cuenta, el método apunta a varias cuentas con un único o pequeño subconjunto de contraseñas comunes. Se trata de un ataque ruidoso que deja rastros en los registros y puede activar mecanismos de defensa, por lo que no es el único vector de acceso inicial utilizado por Peach Sandstorm. Algunas víctimas fueron atacadas por exploits para vulnerabilidades de ejecución remota de código en los productos Zoho ManageEngine y Confluence (CVE-2022-47966 y CVE-2022-26134). Según la evidencia recopilada, parece que gran parte de la pulverización de contraseñas fue oportunista: los atacantes atacaron miles de cuentas y empresas con la esperanza de obtener acceso al mayor número posible de objetivos y luego clasificar a las víctimas. Los ataques siempre tuvieron lugar entre las 9 am y las 5 pm en la zona horaria de Irán, y fueron lanzados desde direcciones IP Tor con un agente de usuario de navegador llamado "go-http-client".

Para una parte de las cuentas comprometidas, los atacantes utilizaron AzureHound y ROADtools, dos marcos de código abierto que se pueden usar para realizar reconocimiento en entornos Microsoft Entra ID (anteriormente Azure Active Directory) interactuando con Microsoft Graph y las API REST con el fin de exfiltrar. datos de interés de la cuenta en la nube de una víctima. "Las funciones de AzureHound y Roadtools son utilizadas tanto por defensores como por equipos rojos y adversarios", señaló Microsoft en su informe. "Las mismas características que hacen que estas herramientas sean atractivas para los usuarios legítimos, como sus capacidades predefinidas para extraer y descargar datos discretamente en una única base de datos, también las convierten en opciones atractivas para los adversarios que buscan información sobre o desde el entorno de un objetivo", añadió Microsoft. Para lograr la persistencia, los atacantes configuraron suscripciones de Azure en los inquilinos de las víctimas, que se utilizaron para establecer comunicación de comando y control con la infraestructura operada por el grupo. También instalaron el cliente Azure Arc en los dispositivos de los entornos comprometidos y lo conectaron a un. Suscripción a Azure bajo su control, permitirles tomar el control remoto de esos dispositivos. La funcionalidad Azure Arc le permite administrar de forma remota sistemas Windows y Linux en un entorno de Azure AD.

Otras herramientas y técnicas posteriores al compromiso

Después de ganar persistencia, los atacantes de Peach Sandstorm implementaron varias herramientas públicas y personalizadas, incluida AnyDesk, una herramienta comercial de administración y monitoreo remoto (RMM), y EagleRelay, una herramienta de tunelización personalizada. tráfico que los atacantes implementaron en máquinas virtuales creadas en los entornos de las víctimas. Otras técnicas empleadas por el grupo incluyen el uso indebido del Protocolo de escritorio remoto (RDP) y el secuestro de código malicioso. una DLL con un ejecutable legítimo de VMware y lanzando un ataque Golden SAML.

"En un ataque Golden SAML, un adversario roba las claves privadas del servidor local de Servicios Federados de Active Directory (AD FS) de un objetivo y utiliza las claves robadas para monetizar un token SAML en el que confía el entorno Microsoft 365 de un objetivo", explicó Microsoft. "Si tiene éxito, un actor de amenazas puede eludir la autenticación de AD FS y acceder a servicios federados como cualquier otro usuario". Microsoft recomienda tratar los servidores AD FS como activos de nivel 0 porque su compromiso puede brindar a los atacantes control total sobre la autenticación de los inquilinos de Entra ID y otras partes de retransmisión configuradas.

Limite los ataques de pulverización de contraseñas

La compañía también recomienda restablecer las contraseñas de las cuentas y las cookies de sesión para todas las cuentas objetivo de un ataque de pulverización de contraseñas, así como realizar investigaciones adicionales si las cuentas objetivo tienen permisos a nivel del sistema. También se debe revisar la configuración de autenticación multifactor (MFA) de las cuentas y se debe revocar cualquier cambio realizado por los atacantes.

Microsoft también recomienda:

- crear políticas de acceso condicional para autorizar o prohibir el acceso al entorno en función de criterios definidos.

- bloquear la autenticación tradicional con Entra ID mediante acceso condicional. Los protocolos de autenticación tradicionales no tienen la capacidad de aplicar MFA, y bloquear estos métodos de autenticación evitará que los atacantes de pulverización de contraseñas aprovechen la falta de autenticación multifactor en estos protocolos.

- Habilite el bloqueo de extranet del proxy de la aplicación web AD FS para proteger a los usuarios de posibles compromisos de contraseña por fuerza bruta.

- aplicar el principio de privilegio mínimo y comprobar la actividad de las cuentas privilegiadas en entornos Microsoft Entra ID para ralentizar y detener a los atacantes.

- implementar Entra ID Connect Health para los servicios de federación de Active Directory (AD FS) para que pueda capturar intentos fallidos, así como direcciones IP registradas en los registros de AD FS e ingresar solicitudes incorrectas en el informe de IP de riesgo.

- utilice la protección con contraseña de Entra ID para detectar y bloquear contraseñas débiles conocidas y sus variantes.

- habilitar la protección de identidad en Entra ID para monitorear los riesgos de identidad y crear políticas para inicios de sesión riesgosos.

- utilizar autenticación multifactor MFA para limitar los ataques de pulverización de contraseñas; mantener MFA siempre activo para cuentas privilegiadas y aplicar MFA basado en riesgos para cuentas normales.

- considere cambiar a un método de autenticación principal sin contraseña, como Azure MFA, certificados o Windows Hello para empresas.

- Proteja los puntos finales de RDP o Windows Virtual Desktop con MFA para proteger contra la pulverización de contraseñas o ataques de fuerza bruta.

Otras noticias que te pueden interesar