Un exploit que apareció en octubre de 2023 hace sudar frío a los equipos de seguridad, pero hace las delicias de los ciberdelincuentes. De hecho, un punto final OAuth no documentado (protocolo que autoriza el acceso a una aplicación de terceros sin transmitir su contraseña) Google está en el origen de esta hazaña. Este último es capaz de generar cookies persistentes de autenticación de Google manipulando tokens y ofreciendo así acceso continuo a los servicios de la empresa incluso después de restablecer la contraseña. Este proceso fue revelado por primera vez por un hacker, llamado "Prisma", en un canal de Telegram.

Según una publicación de blog del especialista en ciberseguridad CloudSEK, la raíz del exploit se encuentra en un punto final no documentado de Google OAuth llamado "MultiLogin". Al usarlo, los atacantes pueden renovar las cookies de autenticación caducadas y obtener acceso no autorizado a los servicios activos de Google de un usuario. Los expertos descubrieron este modus operandi al analizar el malware Lumma, un programa de robo de credenciales (o ladrón de información). Descubrieron que el exploit también estaba presente en otros ladrones de información: Rhadamanthys, Risepro, Meduza y Stealc Stealer, y White Snake.

El descubrimiento de un punto final OAuth de inicio de sesión múltiple no documentado

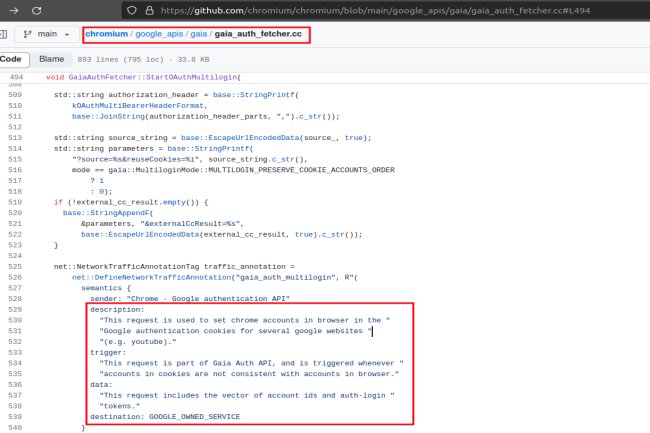

Al analizar el código base de Chromium, CloudSEK identificó el punto final MultiLogin utilizado como mecanismo interno que sirve para sincronizar cuentas de Google entre servicios. "Este punto de acceso funciona aceptando un vector de ID de cuenta y tokens de autenticación, datos esenciales para gestionar sesiones simultáneas o cambiar entre perfiles de usuario sin problemas", explicó la empresa. "Si bien la función MultiLogin desempeña un papel fundamental en la autenticación del usuario, también es un medio de explotación si se maneja mal, como lo demuestran los recientes desarrollos de malware", añade.

Para confirmar que se utilizó un servidor MultiLogin para regenerar cookies de sesión en el exploit, CloudSEK, después de conversar con Prisma, realizó ingeniería inversa al ejecutable del exploit proporcionado por el ciberdelincuente. El análisis reveló el punto final MultiLogin específico e indocumentado utilizado en el exploit.

Restablecimiento de contraseña insuficiente

El exploit sólo es posible después de hackear primero el sistema del usuario para recuperar tokens de sesión válidos. El malware primero infecta la computadora de la víctima, a menudo a través de correos electrónicos no deseados o descargas no confiables. Una vez que el sistema se ve comprometido, el malware busca cookies de sesión del navegador web y otros datos explotables para obtener acceso no autorizado a las cuentas. Los tokens de sesión robados se envían a los atacantes, lo que les permite infiltrarse en cuentas comprometidas y tomar el control de ellas.

E incluso si los usuarios detectan la infracción y cambian su contraseña de Google, los tokens robados aún pueden usarse para iniciar sesión. El malware extrae y descifra las credenciales de cuenta y los tokens de autenticación de las cuentas activas de Google examinando la tabla token_service en los datos web de Chrome, que Se utiliza con MultiLogin para regenerar continuamente la información de la sesión. Para mitigar este riesgo, se recomienda a los usuarios que cierren sesión por completo, lo que invalidará los tokens de sesión y evitará una mayor explotación.

El exploit de Lumma, oculto mediante cifrado de tokens

Para ocultar su mecanismo operativo, Lumma cifró el token de acceso extraído de la tabla token_service: GAIA ID, un componente esencial del proceso de autenticación de Google. "Cuando este par se utiliza junto con el punto final MultiLogin, permite la regeneración de las cookies del servicio de Google", dijo CloudSEK. “La innovación estratégica de Lumma radica en el cifrado de este par token:GAIA ID con sus propias claves privadas. El cifrado se utilizó como un mecanismo de "caja negra" que permitió a Lumma ocultar eficazmente su mecanismo central a otras entidades maliciosas para evitar que lo replicaran.

Sin embargo, para contrarrestar la restricción de Google sobre la regeneración de cookies basadas en la dirección IP, Lumma utilizó proxies SOCKS a partir de noviembre de 2023. Sin embargo, estos revelaron ciertos detalles sobre solicitudes y respuestas, que comprometían el ocultamiento.

Otras noticias que te pueden interesar