Con motivo del Black Hat Europe celebrado en Londres del 9 al 12 de diciembre, Yvan Guner, un investigador principal de seguridad de Onapsis (ERP Security Editor), reveló los resultados de una encuesta basada en cuatro años de datos de inteligencia sobre amenazas. Muestra que desde 2020, hasta finales de 2023, los piratas expresaron interés persistente en los sistemas SAP ERP. La gran mayoría (87 %) de las empresas en la lista de Forbes Global 2000 usa SAP.

El estudio que se llevará a cabo Onapsis y Flashpoint, un socio de investigación de amenazas, analizó actividades en foros penales, incidentes, sitios CAT y sitios de grupos de ransomware. Varios grupos, incluidos los grupos cibercriminales (End13 "Elephant Beetle", el Grupo Cibercriminal Ruso Fin7 y Cobalt Spider), los equipos de ciber-spy (APT10 en China) y los 'guionistas', estos piratas neófitos sin habilidades informáticas, pero muy dañinas, atacan vulnerabilidades relacionadas con SAP. Las grandes cantidades de datos en poder de los sistemas basados en la empresa alemana lo convierten en un objetivo para los grupos de aficionación cibernética. Especialmente porque el enorme volumen de transacciones atrae fuertemente a los cibercriminales ansiosos por el dinero.

SAP Exploits, vendidos por grupos criminales

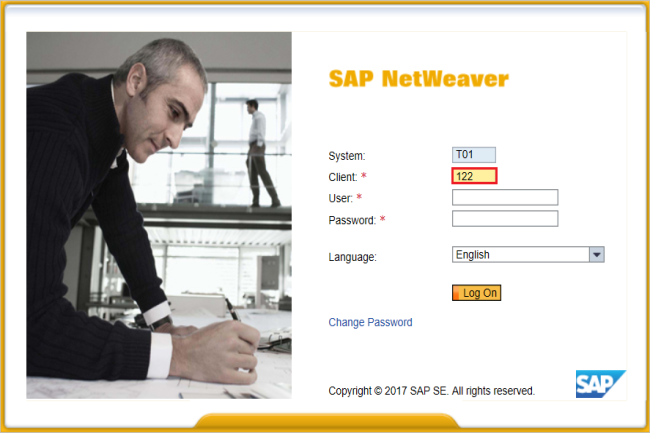

En foros, vulnerabilidades CVE-2020-6287 (Recon) y CVE-2020-6207 (no autenticarse en Savia Solution Manager) han alimentado muchas discusiones sobre la mejor manera de usar los sistemas SAP. Onapsis citó un ejemplo en el que una supuesta hazaña dirigida a SAP Secure Storage se puso a la venta en 25,000 dólares en agosto de 2020. Los compradores propusieron pagar $ 50,000 por la ejecución del código remoto antes de la autenticación de Netweaver o para la autenticación para 2020.

Según Onapsis, entre 2021 y 2023, las discusiones sobre la nube y los servicios web específicos de SAP aumentaron en un 220 % en los foros cibercriminales. Estos foros se utilizan para discutir detalles sobre cómo explotar las fallas de SAP, pero también para intercambiar consejos y consejos sobre cómo monetizar los compromisos de SAP y cómo realizar ataques contra posibles víctimas. Al mismo tiempo, desde 2021, el número de incidentes vinculados al ransomware que involucra sistemas SAP se ha multiplicado por cinco (400 %). Las vulnerabilidades de SAP incorporadas también se utilizan y se usan en campañas de ransomware. Según Onapsis, las hazañas críticas públicas datan de cuatro años y, por lo tanto, pierden su efectividad, por lo que los actores de amenaza están buscando armas "frescas". Las infracciones divulgadas públicamente en aplicaciones SAP, como CVE-2021-38163 y CVE-2022-22536, entre otras, también están dirigidos.

Piratas en busca de vulnerabilidades resueltas pero no corregidas

Muchos ataques explotan vulnerabilidades conocidas, pero no corrigidas en los sistemas SAP. Según Onapsis, la demanda de fallas de SAP no corregidas por parte de varios grupos solo crece, ya que representan un retorno de la inversión potencialmente enorme. "SAP ya no es una caja negra, y ahora es necesario considerar las aplicaciones de SAP como objetivos", advirtió Yvan Guner de Onapsis, y agregó que los sistemas expuestos a Internet no fueron los únicos que se piratearon.

Según el editor de seguridad, la complejidad de los sistemas SAP y su integración en procesos comerciales más amplios plantean desafíos de protección únicos. Las empresas deben dar prioridad a la gestión regular de las soluciones, la evaluación de las vulnerabilidades y la adopción de prácticas de inteligencia avanzadas en las amenazas antes de tener un paso por delante de posibles amenazas.

Terceros tienen el mismo análisis

Los expertos independientes del tercer partido están de acuerdo con las conclusiones de Onapsis y reconocen que los sistemas basados en SAP están cada vez más interesados en los atacantes. "Los sistemas SAP son objetivos de elección para los atacantes debido a su papel esencial en la gestión de las grandes empresas y el almacenamiento de datos confidenciales, como las transacciones financieras, la propiedad intelectual y la información personal", dijo Chris Morgan, analista principal de inteligencia de Cybermenaces en Reliaquest. "El desarrollo de una hazaña capaz de descifrar el almacenamiento seguro y facilitar el movimiento lateral dentro de los sistemas SAP indica un alto nivel de experiencia técnica y de esfuerzo, que justifica un alto precio.»

Por ejemplo, en un foro cibercriminal líder, Liviaquet descubrió una hazaña dirigida a los sistemas SAP ofrecidos por casi 25,000 dólares (pagadero en bitcoins) e inicialmente en agosto de 2020. Se supone que la hazaña facilita los movimientos laterales dentro de los sistemas específicos. "El mensaje afirma que la hazaña puede usar SAP Secure Storage para descubrir identificadores, aumentar los privilegios y, en última instancia, comprometer otros sistemas SAP más allá del objetivo inicial", informó Raviaquet. El almacenamiento seguro es esencial para la gestión de datos confidenciales e información de identificación en un entorno de SAP, lo que hace que cualquier hazaña dirigida a SAP Systems sea extremadamente preciosa para cualquier persona que quiera obtener acceso no autorizado o aumentar sus privilegios.

Otras noticias que te pueden interesar