Salt Typhoon, el famoso grupo APT con el apoyo de China, parece haber actualizado su arsenal con puertas robadas mejoradas, a pesar de que Estados Unidos aumenta la presión sobre el espionaje chino. Según ESET Research, quien sigue al grupo malicioso como Famoussparrow, desplegó dos versiones de su puerta robada de gorrión con más modularidad y una ejecución paralela de órdenes. Estas dos versiones de la puerta trasera "constituyen un progreso notable en comparación con las versiones anteriores, en particular en términos de la calidad del código y la arquitectura", explica ESET En una publicación de blog. "Uno de ellos se parece a la puerta robada que los investigadores de Trend Micro llamaron a Cullerroor y que atribuyeron al Grupo APT Earth Estries en noviembre de 2024. Ghostsparrow - Alias Salt Typhoon (Microsoft), Earth Estries (Tend Tend Micro), Ghost Emperor (Kaspersky Labs) y UNC2286 (Mandiant) - intensificada sus actividades de sus actividades Cyberspiongege Al ingresar a las redes de telecomunicaciones estadounidenses Y accediendo a datos de más de un millón de personas.

Una de las características principales de las dos variantes no publicadas indicadas por ESET es su capacidad para ejecutar comandos en paralelo. Esto significa que las últimas variantes pueden realizar tareas en paralelo para mejorar la eficiencia, escapar de la detección y mantener la persistencia. "El cambio más importante es la paralelización de comandos que toman tiempo, como archivos de archivos y el shell interactivo", explica ESET. "Esto permite que la puerta robada continúe procesando órdenes mientras se realizan estas tareas. La ejecución simultánea de operaciones críticas, pero el tiempo de tiempo hacia otros órdenes hace que la detección e interrupción sea más difícil, porque las tareas como la exfiltración de datos o la modificación del sistema continúan sin interrupción, incluso si uno se reúne a analizar o interrumpir la puerta. Capacidad para actualizar dinámicamente las configuraciones, para pasar de un servidor de C&C a otro y ejecutar cargos útiles personalizados sin redistribución, según ESET

Variantes no publicadas utilizadas contra empresas estadounidenses y mexicanas

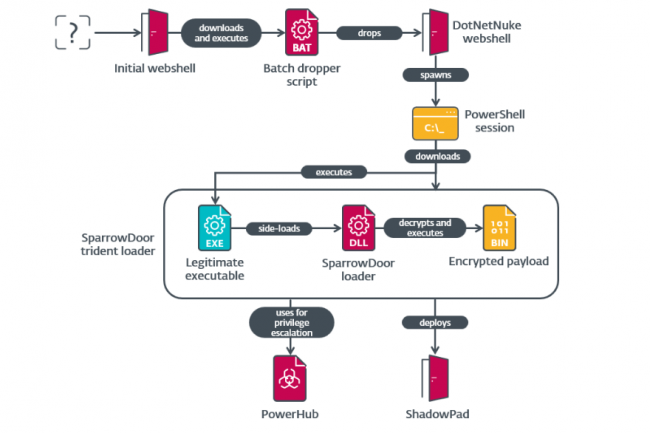

Los investigadores de ESET dijeron que habían visto las variantes de Sparrowdoor en un incidente de seguridad en julio de 2024 en un grupo de comercio financiero que opera en los Estados Unidos. "Al ayudar a la entidad preocupada a remediar el compromiso, hicimos un descubrimiento inesperado en la red de la víctima", dijeron los investigadores. "Esta campaña también ha sido la primera vez que Famoussparrow ha utilizado Shadowpad, una puerta robada vendida en el sector privado, que se sabe que se proporciona solo a los actores de amenazas alineadas en China. La campaña se extendió a una intrusión en un instituto de investigación en México, dos días antes de un compromiso en los Estados Unidos. Cuando los investigadores introdujeron técnicas e IOC en un sistema de seguimiento, revelaron otras actividades, incluidos un ataques en un ataques en el groto.

A diferencia de Microsoft que afirmar Ese tifón de sal cubre lo mismo que Famoussparrow y Ghostemperor, ESET no tomó esta decisión. "Hay algunas superposiciones entre los dos, pero muchas diferencias", dijo la compañía. "Según nuestros datos y nuestro análisis de las relaciones públicas, FamousSparrow parece constituir un grupo distinto con vínculos distantes con los otros grupos mencionados en este informe [...] En un momento en que escribimos estas líneas, Microsoft, que ha creado el Grupo de Typhoon Salt, no ha publicado indicadores técnicos o detalles sobre los TTP utilizados por el actor de amenazas, y no ha proporcionado ninguna explicación a esta atribución. Para evitar más desdibujando las pistas, continuaremos siguiendo el grupo de actividades que consideramos directamente vinculado a Sparrowdoor bajo el nombre de FamousSparrow hasta que tengamos la información necesaria para evaluar de manera confiable estas solicitudes de asignación. »»

Otras noticias que te pueden interesar