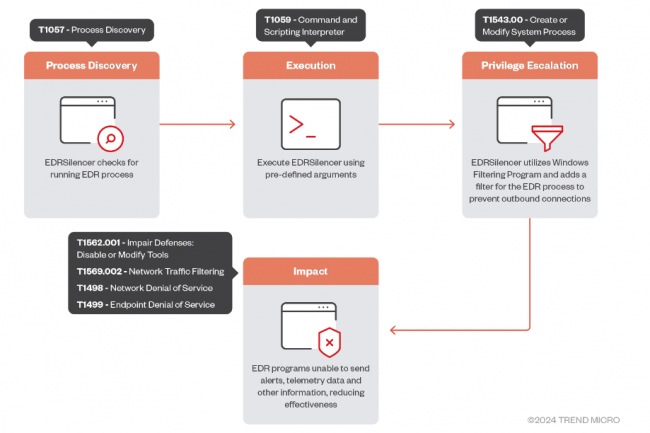

Desarrollado para pruebas de penetración y los ejercicios de atacar a los equipos de seguridad cibernética (equipo rojo), Edrsilencer fue manipulado con piratas para mejorar sus ataques. Esta herramienta utiliza la plataforma de filtrado de plataforma de filtrado de Windows (WFP) para bloquear la comunicación de red de los agentes de software EDR, evitando que envíen datos telemétricos o alertas a las consolas de gestión monitoreadas por los equipos de seguridad.

"Esta herramienta proporciona pruebas de que es posible desviar una técnica de sus oponentes para escapar de la detección: el bloqueo del tráfico EDR puede enmascarar la presencia de software en un sistema, lo que los hace más difíciles de identificar y eliminar", explicaron los investigadores de la compañía de seguridad de tendencias. en un informe. El equipo del editor y sus cazadores de amenazas están más interesados en Edrsilencer y su operación después de haber notado que los atacantes estaban tratando de integrarlo en sus operaciones. Resulta que esta herramienta de código abierto está inspirada en una herramienta de propietario llamada Fireblock, creada por la compañía británica MDSEC, especializada en la simulación de ataques y pruebas de penetración.

Muchos edrs silenciados

WFP es un conjunto de servicios API y Windows que los desarrolladores pueden usar para interactuar con el tratamiento de paquetes de red dentro de la batería de Windows Network. En general, esta potente capacidad es utilizada por firewalls y otras aplicaciones de seguridad para monitorear, bloquear o modificar paquetes de red de acuerdo con direcciones IP, puertos, procesos originales, etc. EDRSilencer crea filtros WFP que se dirigen a los procesos asociados con las herramientas EDR más comunes.

Los agentes compatibles predeterminados incluyen defender al punto final y antivirus, EDR elástico, Trellix EDR, Qualys EDR, Sensenone, Cylacke, Cyber y, EDR y nubes de negro de carbono, Tanium, Palo Alto Networks Traps/Cortex XDR, Fortiedr, CISCO Secure Endpoint (anteriormente Cisco AMP), Harfanglab EDR y TRENDMICRO APEX One. Si el agente EDR instalado en un sistema no aparece en esta lista y no se reconoce automáticamente, el usuario puede indicar la ruta de acceso completa al proceso del cual desea bloquear las comunicaciones de red. En teoría, la herramienta podría bloquear el tráfico de red de cualquier programa y no solo los agentes EDR.

El identificador único del PMA capturado

Los filtros WPF implementados por la herramienta son persistentes, lo que significa que sobrevivirán a los reinicios del sistema y que la herramienta en sí puede implementarse directamente en la memoria mediante otros implantes de prueba de penetración con módulos de ejecución de PE (ejecución portátil). Esto también significa que admite la ejecución sin archivo. El desarrollador de Edrsilencer incluso ha implementado una técnica para obtener el identificador único de la gestión de gestión de acceso de gestión de gestión de acceso o PAM) del proceso objetivo al tiempo que evita los mecanismos de autodefensa de ciertos procesos EDR que podrían detectar intentos para aplicar un filtro WPF contra sí mismos. "Algunos EDR (Minifilter, por ejemplo) verifican el acceso de rechazo cuando un proceso intenta obtener un mango de archivo de sus procesos EDR (por ejemplo, a través de CreateFilew)", dicho El desarrollador en Github. "Sin embargo, la API FWPMGetAppidFromFileName0, utilizada para obtener el identificador de la aplicación FWP del proceso EDR dirigido, llama a CreateFileW internamente. Para evitar esto, un FWPMGetAppidFromFileName0 personalizado se ha implementado para construir el identificador de la aplicación sin invocar CreateFileW, así evitando así que no se adhiere un Filtros WFFLEP de EDR.

Cuando los investigadores de Trend Micro probaron la herramienta contra la visión de Maison, un agente de punto final que no es compatible por defecto, no pudo identificar y bloquear completamente las comunicaciones de red para todos los componentes. Sin embargo, utilizaron con éxito el control de herramientas de la herramienta con una ruta completa a los procesos. "Cuando ejecutamos un binario de ransomware, no se mostró ningún periódico en el portal, el dispositivo parecía estar desconectado o inactivo, lo que indica que la herramienta era efectiva", dijeron los investigadores.

Otras noticias que te pueden interesar