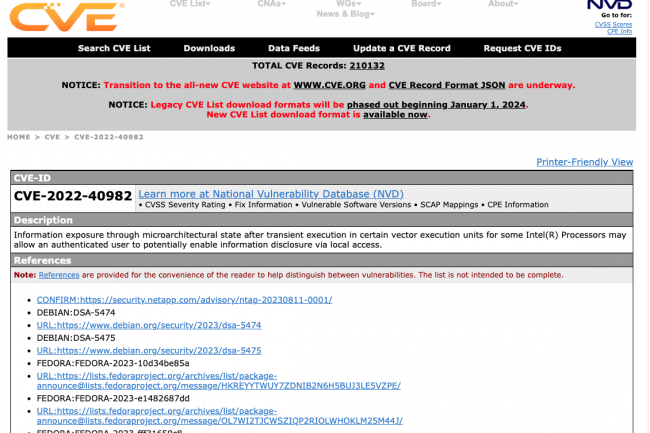

Este mes se revelaron vulnerabilidades críticas en las arquitecturas de chips x86 de Intel y AMD que afectan tanto a los procesadores de PC como a los de servidores en varias generaciones. Afortunadamente, estos fallos se descubrieron hace algún tiempo y los investigadores guardaron silencio mientras se desarrollaban las soluciones. Los investigadores de Google descubrieron la falla de Intel conocida como Downfall (CVE-2022-40982) y lo reportamos a Intel hace más de un año, por lo que ambas partes tuvieron tiempo suficiente para resolver el problema. Downfall explota una vulnerabilidad en la instrucción "Gather" que afectaba el uso de procesadores Intel para recuperar información de múltiples ubicaciones en la memoria de un sistema. Un investigador de Google ha creado una prueba de concepto que podría robar claves de cifrado y otros tipos de datos de otros usuarios en un servidor determinado.

Según la página de soporte de Intel, Downfall afecta a todos los procesadores de PC y servidores, comenzando con la arquitectura Skylake y extendiéndose a Tiger Lake, así como a algunos otros. Esto significa que la mayoría de los procesadores de las líneas de procesadores de escritorio Intel de 6.ª a 11.ª generación se ven afectados, aunque las arquitecturas de procesadores Intel de 12.ª y 13.ª generación más nuevas no se ven afectadas. En el lado del servidor, los Xeon Scalables de primera a tercera generación se ven afectados, pero no el último, conocido como Sapphire Rapids. Esto también afecta a los Xeon D y E, utilizados en microservidores y sistemas integrados de gama baja, respectivamente. La vulnerabilidad de AMD, conocida como Inception, es mucho más amplia. Esto afecta a las cuatro generaciones de su arquitectura Zen, tanto en PC como en servidores.

Un defecto preocupante

Ambos errores están relacionados con el procesamiento especulativo, similar a los errores Meltdown y Spectre de hace unos años. Así que depende de los desarrolladores de software limpiar el desorden creado en el mundo de los chips. Al publicar un parche para el kernel de Linux en Git, el desarrollador principal Linus Torvalds se quejó "este es otro problema más donde el espacio del usuario envenena una estructura microarquitectónica que luego puede usarse para filtrar información privilegiada a través de un canal lateral". Aparentemente hay un impacto en el rendimiento, al menos en el lado de Linux. Sin embargo, GCC, el compilador estándar de código abierto utilizado por Linux, se ha actualizado para solucionar cualquier problema de rendimiento. según Phoronix.com.

Intel y AMD han lanzado actualizaciones de firmware para su hardware para resolver el problema. El primero esta aqui Y el del segundo ahi. Son necesarios para instalar los parches de seguridad de Linux, que estarán presentes en el próximo kernel de Linux 6.5, así como en las versiones 6.4.9, 6.1.44, 5.15.125, 5.10.189, 4.19.290 y 4.14.321. Esto cubre la serie estable de Linux 6.4 y los kernels con soporte a largo plazo. Por su parte, Microsoft ha lanzado un parche para Downfall; los detalles se pueden encontrar aquí. La solución es parte de la actualización de agosto, por lo que si tiene instalados los parches de agosto, debería estar listo. La vulnerabilidad de Intel no requirió una actualización del sistema para habilitar las protecciones, y Microsoft recomienda consultar a las instrucciones de documentación disponibles aquí.

Otras noticias que te pueden interesar