El mundo de los contenedores no está libre de vulnerabilidades de seguridad, como muestra un trabajo reciente de investigadores de Palo Alto Networks sobre GKE (Google Kubernetes Engine). La versión en la nube de la plataforma de orquestación de clústeres de contenedores incluye vulnerabilidades que, si se combinan, dan como resultado una escalada de privilegios. Luego, los atacantes pueden tomar el control de los clústeres.

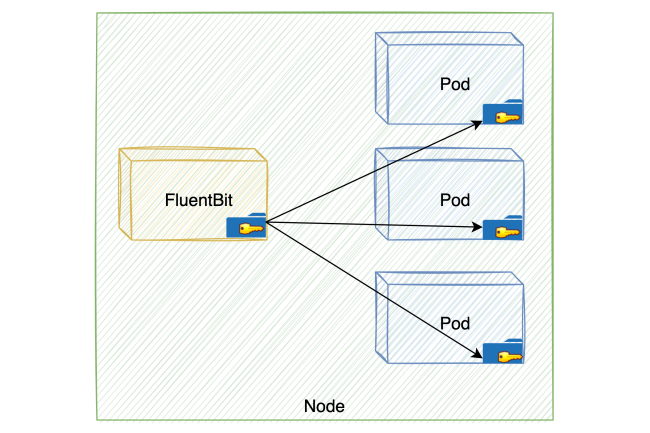

En detalle, Unit 42 (centro de investigación de Palo Alto Networks) encontró debilidades en dos componentes de GKE: FluentBit, el agente de registro predeterminado de la plataforma que recopila/transmite registros de contenedores, y Anthos Service Mesh (ASM), un módulo opcional para servicio a servicio. comunicación dentro de los clústeres de GKE. El primero se implementa desde 2023 y se implementa como un DaemonSet (controlador), mientras que el segundo es la implementación del proyecto de código abierto Istio de Google.

Problemas de configuración que conducen a escaladas de privilegios

en un blogLos expertos de la Unidad 42 explican que los atacantes pueden combinar las dos vulnerabilidades. La primera fase se basa en un problema de configuración predeterminada en FluentBit que conduce a una escalada de privilegios. Si ASM está habilitado, los atacantes pueden explotar estos privilegios de malla de servicios predeterminados para acceder al servidor API de Kubernetes, lo que les otorga control total sobre el clúster.

Google solucionó ambos problemas de configuración con GCP-2023-047 el 14 de diciembre de 2023. El equipo de seguridad de Google solucionó el acceso de FluentBit a los registros, reduciendo su capacidad de montaje de volumen solo a las configuraciones necesarias. Asimismo, la firma tuvo conocimiento de la existencia de privilegios elevados en Anthos Service Mesh y redujo las autorizaciones para solucionar el problema. Por lo tanto, insta a los clientes a actualizar rápidamente los distintos componentes de GKE.

Otras noticias que te pueden interesar