El 8 de junio, Clusif organizó una jornada para presentar la base de conocimiento Ataque de inglete así como diferentes formas para que las empresas lo utilicen. Este marco fue creado por Mitre Corporation para describir rutas de ataque. Pero puede satisfacer muchas necesidades, ya sea que se trate de analizar su exposición a las ciberamenazas, mejorar su cobertura de riesgos, priorizar proyectos de ciberseguridad o incluso evaluar el nivel de reducción de riesgos que ofrecen las soluciones del mercado.

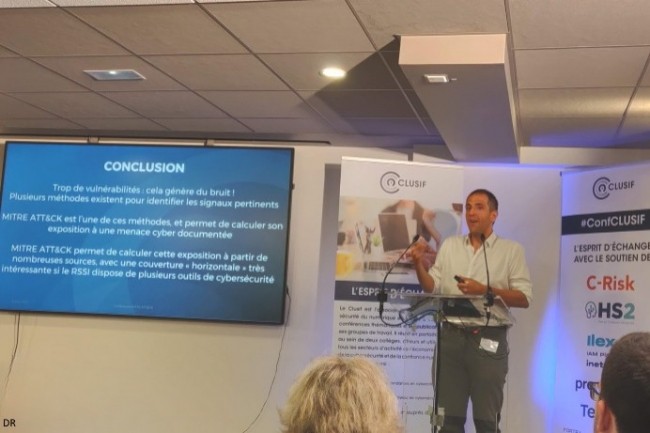

Para presentar el tema, Benjamin Chelouche, arquitecto de ciberseguridad en una institución de investigación europea, evoca “el sentimiento de soledad del CISO” ante la masa de vulnerabilidades, los desafíos de estructurar y comprender el riesgo y la priorización de amenazas y acciones correctivas. . para poner en marcha. Ante estos desafíos, “Mitre Att&ck proporciona un marco de reflexión que permite racionalizar la amenaza”, así como un lenguaje común entre todos los actores de la ciberseguridad. Este marco puede permitirles ganar en eficiencia, siempre que comprendan cómo utilizarlo, cuáles son sus posibilidades, pero también sus límites.

Riesgos estructurantes

Mitre Att&ck fue inventado en 2013 por Mitre Corporation. Desde su creación en 1958, esta organización estadounidense sin fines de lucro ha desarrollado diferentes elementos y prácticas para estructurar y racionalizar los riesgos, comprender cómo ocurren a nivel operativo y técnico, medir el impacto de las medidas colectivas y aprovechar al máximo las herramientas de búsqueda de vulnerabilidades. . Entre los más conocidos se encuentran el framework Att&ck, pero también el programa CVE (Vulnerabilidades y exposiciones comunes), que identifica vulnerabilidades de ciberseguridad divulgadas públicamente, así como CWE (Enumeración de debilidades comunes), una lista de tipos de vulnerabilidades que se encuentran comúnmente en software o hardware. Y todos estos modelos funcionan juntos, como explica Maxime Alay-Eddine, cofundador de Cyberwatch, presentando cómo utilizar Att&ck para analizar los CVE presentes en su sistema de información.

“El número de vulnerabilidades se ha disparado, en particular porque en los últimos años ha sido más fácil declarar CVE”, observa Maxime Alay-Eddine. “Pero si todo es importante en los informes de análisis de vulnerabilidades, entonces nada es importante. » Existen diferentes métodos para priorizar CVE, como CVSS, EPSS y SSVC, o el método de menor costo, donde nos enfocamos en el 20% más sensible. Pero persiste una dificultad: ¿cómo evaluar el riesgo vinculado a la explotación combinada de varias vulnerabilidades? Mitre Att&ck ayuda a abordar este problema. "La idea detrás de esto es representar un ataque completo, con las fases posteriores a la explotación de una vulnerabilidad", indica Maxime Alay-Eddine.

Vincular CVE a rutas de ataque

La herramienta comenzó para entornos Windows, luego se expandió a Linux, macOS, entornos móviles (Android e iOS) e incluso sistemas de control industrial (ICS). Presentada en forma de matriz, Mitre Att&ck enumera actualmente 14 tácticas, desde la entrada en el IS hasta el éxito del ataque, y algo menos de 200 técnicas diferentes, pudiendo aparecer una misma técnica en diferentes columnas de la tabla. “Att&ck describe una ruta en la que no todos los pasos se ejecutan necesariamente en la misma máquina, ya que el atacante puede, por ejemplo, realizar movimientos laterales”, explica Maxime Alay-Eddine.

Luego detalló cómo proyectar CVE en las rutas de ataque que probablemente los exploten. Para ello, primero debes pasar por el CWE. De hecho, cada CVE está asociado con una categoría CWE, como el manejo inadecuado de privilegios. En el sitio web de CWE, cada descripción presenta las rutas de ataque asociadas, o CAPEC (Enumeración y clasificación de patrones de ataque comunes). Finalmente, el sitio web de CAPEC detalla las técnicas de Mitre Att&ck. “Podemos aplicar estos procedimientos a todos los CVE y esto se puede automatizar para generar un mapa de calor con las vulnerabilidades identificadas en su sistema de información”, subraya Maxime Alay-Eddine. “Mitre Att&ck también documenta muchas amenazas APT, donde ya se ha utilizado y documentado una ruta. Esto permite, por ejemplo, superponer una amenaza que afecta a un competidor y el mapa de calor realizado sobre la empresa”, continúa. De esta manera, las empresas pueden medir su exposición a una amenaza e identificar amenazas para neutralizar, siempre que estén documentadas. Att&ck también proporciona una base común para discutir con proveedores de soluciones o para comunicar un análisis de vulnerabilidades con un EDR, por ejemplo. Por último, Att&ck tiene su homólogo natural, el marco Mitre D3fendque puede utilizarse para medir su nivel de reducción de riesgos.

Att&ck al servicio de SOC y equipos internos de SSI

Por su parte, Sébastien Wojcicki, director de operaciones y experto en seguridad de Advens, explicó cómo se puede utilizar Mitre Att&ck en un SOC (Security Operations Center), en particular para proporcionar un formato fundamental entre los equipos operativos y el CISO. “Ambos comparten los mismos problemas, pero con un prisma ligeramente diferente. El personal operativo tiene un enfoque basado en técnicas de ataque, mientras que la oficina CISO tiene un enfoque basado en riesgos”, señala Sébastien Wojcicki. Mitre Att&ck permite brindar claridad a ambas partes, particularmente en cuanto a la cobertura de riesgos por parte de las herramientas implementadas, siempre y cuando comprendas cómo utilizarlas. “Un SOC por sí solo no puede cubrirlo todo; ciertas amenazas, como las filtraciones de cuentas privilegiadas, van más allá de su alcance”, advierte Sébastien Wojcicki. Att&ck también ayuda a implementar las tecnologías adecuadas en los lugares correctos, donde es más relevante interceptar una amenaza. Y puede ayudar a priorizar los despliegues, por ejemplo, identificando la falta de cobertura de una táctica. “Pero también necesitamos construir una visión más real y técnica para medir la protección real”, explica Sébastien Wojcicki. Esto también resalta la necesidad de monitorear cuándo una empresa usa el marco, ya que evoluciona regularmente. Por último, el proceso debe seguir siendo sencillo, de lo contrario puede resultar muy difícil de mantener.

Dentro del Grupo ADP, el marco Att&ck sirve como herramienta de trabajo diario para los equipos responsables de la seguridad informática, como explica Aurélien Jolly, director de seguridad informática. Se utiliza especialmente durante la fase de construcción del sistema de seguridad, para enriquecer los análisis de riesgos durante los proyectos o perfeccionar los métodos de detección y respuesta a las amenazas, en particular proporcionando métodos de mitigación y detección que se enviarán a los SIEM. . Cuando ciertos temas resultan demasiado complejos para detectarlos, surge un proyecto que integra nuestra hoja de ruta de seguridad. Att&ck también se utiliza durante las auditorías de seguridad. “Pedimos a nuestros socios que hagan referencia a todas las técnicas utilizadas con este marco”, indica el directivo.

Durante la fase de ejecución, Att&ck documenta las campañas llevadas a cabo por los equipos rojos para probar las capacidades de detección de actividades sospechosas y permite vincular los CVE identificados por los escaneos de vulnerabilidades a los riesgos. También se utiliza para clasificar incidentes de seguridad, con el fin de actualizar el plan de seguimiento y las reglas de detección. Facilita aún más el seguimiento del mantenimiento de las condiciones de seguridad, en particular gracias a una matriz de rendimiento y a indicadores de madurez de los procesos de seguridad. Finalmente, los equipos de SSI lo utilizan para evaluar el nivel de reducción de riesgos proporcionado por las diferentes herramientas del mercado. "Al agregar todos estos elementos basados en Att&ck, podemos construir nuestra hoja de ruta de ciberseguridad e identificar las áreas donde debemos centrar nuestros esfuerzos", resume Aurélien Jolly.

Evaluar la ciberseguridad de sistemas complejos

La RATP completa el marco con una gramática de ataque táctico que permite modelar escenarios de ataque a los sistemas automatizados de transporte por carretera (STRA), con vistas a aprobar estos últimos en materia de ciberseguridad. De hecho, el marco Att&ck presenta ciertas limitaciones, en particular en la presentación lineal de las cyber kill chains, que en realidad son más bien cíclicas, así como en la semántica, que a veces es imprecisa. El desafío de este trabajo es acercar el mundo de la seguridad funcional y el de la ciberseguridad. "Los aspectos técnicos no son triviales, pero los obstáculos son más de naturaleza cultural, porque los expertos en seguridad funcional luchan por comprender la lógica de un atacante, mientras que en el lado de la ciberseguridad, es difícil entender la necesidad de modelos tan rigurosos", observa Jean Caire, de la RATP.

Otras noticias que te pueden interesar