Durante muchos meses, Continúan los anuncios para la adopción de la tecnología de clave de acceso en lugar de contraseñas. Considerado más confiable, debe según Un estudio de eSentireDebe configurarse correctamente, de lo contrario, es vulnerable a ataques AitM (adversario en el medio). En este caso, la mala implementación de los métodos de autenticación de respaldo puede dar lugar a un ataque para eludir el flujo de autenticación modificando las indicaciones que se muestran a los usuarios.

“Cuando las claves de acceso se utilizan únicamente como método de autenticación de primer factor, el flujo de autenticación degradado es vulnerable a un ataque AitM”, dijo Joe Stewart, investigador principal de seguridad de la Unidad de Respuesta a Amenazas (TRU) de eSentire, en una publicación de blog. “Dado que AitM puede manipular la vista presentada al usuario modificando el HTML, CSS e imágenes o JavaScript en la página de inicio de sesión a medida que se envía al usuario final, puede controlar el flujo de autenticación y eliminar todas las referencias a la autenticación con clave de cifrado”. El hallazgo significa que las cuentas que se consideran más seguras porque tienen una autenticación con clave de acceso sin contraseña detrás de ellas, como las de las plataformas de banca en línea, comercio electrónico, redes sociales, cuentas en la nube y plataformas de desarrollo de software, aún pueden verse comprometidas.

Cómo escribir la clave de acceso para GitHub y Microsoft

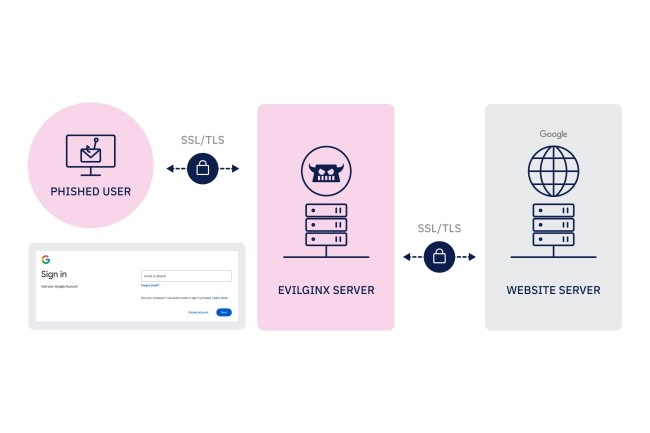

Utilizando pruebas de concepto (PoC) detalladas, Stewart explica en el blog que es posible utilizar software AitM de código abierto (como Evilginx) para engañar a los usuarios de servicios de TI populares como GitHub, Microsoft y Google. Se pueden implementar phishlets específicos, es decir, scripts que permiten ataques AitM capturando tokens de autenticación y cookies de sesión de páginas de inicio de sesión reales, en Evilginx con unas pocas líneas de código (editando el texto mostrado) para engañar a los usuarios para que no se autentiquen con una contraseña. "Utilizamos el phishlet estándar de GitHub que se puede encontrar en varios repositorios de usuarios en el propio GitHub", explicó el experto. "Cuando el usuario objetivo visita la URL señuelo, aparte del nombre de host presente en la barra de URL, lo que ve parece la página de inicio de sesión de GitHub normal, porque es la página de inicio de sesión de GitHub real, simplemente entregada a través de un proxy por Evilginx.

“Sin embargo, modificando ligeramente la configuración estándar de phishlet, es posible eliminar el texto 'Iniciar sesión con clave de acceso'”, continúa, lo que demuestra lo fácil que es engañar a un usuario para que no le deje otra opción que utilizar una autenticación de respaldo basada en contraseña. El estudio señala que este tipo de ataque ocurre cuando las claves de seguridad se utilizan como método de autenticación de primer y segundo factor. “A menos que el usuario recuerde específicamente que la página debe ofrecerle una opción de clave de seguridad, probablemente solo ingrese su nombre de usuario y contraseña, que se enviarán al atacante junto con el token/cookies de autenticación, que el atacante puede usar para mantener el acceso permanente a la cuenta”, agrega el investigador. Según el investigador de eSentire, la mayoría de las implementaciones de claves de acceso enumeradas en passkeys.directory son vulnerables a ataques de redacción de métodos de autenticación similares.

Varias claves como refuerzo

El estudio destaca además que casi todos los métodos de autenticación de respaldo (aquellos que se utilizan además de las claves de acceso) son propensos a ataques AitM. Estos incluyen contraseñas, preguntas de seguridad, notificaciones push a dispositivos confiables, recuperación de contactos sociales confiables, código SMS, correo electrónico, teléfono, verificación de documentos o enlace mágico enviado por correo electrónico o número SMS predefinido. De estas opciones, solo la recuperación de contactos sociales confiables, la verificación KYC (Conozca a su cliente) y el enlace mágico pueden frustrar AitM, pero con parámetros complejos.

El método más seguro es utilizar una segunda clave de acceso o una clave de hardware FIDO2, el nuevo estándar para el inicio de sesión seguro en la web. “Es obvio que los usuarios de ordenadores deberían tener varias claves de acceso, especialmente si al menos una de ellas es una clave de hardware que se almacena de forma segura y se protege mediante un PIN”, recomendó Stewart. “Pero dada la reciente adopción de claves de seguridad, el enlace mágico es probablemente el método más seguro para recuperar una cuenta en caso de pérdida de una clave de seguridad o manipulación de un flujo de autenticación AitM”.

Otras noticias que te pueden interesar