El proveedor de seguridad en la nube Lacework ha agregado una funcionalidad de gestión de riesgos de vulnerabilidad a su plataforma de protección de aplicaciones nativas en la nube (CNAPP). Esta característica de SaaS combinará detección activa de paquetes, análisis de rutas de ataque y datos internos sobre exploits activos para generar puntuaciones de riesgo de vulnerabilidad personalizadas. “Lacework adopta un enfoque basado en el riesgo que va más allá de un Sistema Común de Puntuación de Vulnerabilidad (CVSS) y examina el entorno único de cada cliente para determinar qué paquetes están activos, si ese host está expuesto a Internet, si hay exploits en la naturaleza, etc. dijo Nolan Karpinski, director de gestión de productos de Lacework. "Las puntuaciones CVSS son muy genéricas y a veces no se aplican a todos los contextos, lo que significa que pueden o no ser perjudiciales para el medio ambiente", añadió.

Una evaluación basada en parámetros contextuales

La evaluación de vulnerabilidad de Lacework tiene en cuenta la exposición de los entornos afectados a Internet, el uso de los paquetes y si han sido explotados o no en la naturaleza. Los clientes pueden ponderar estos factores para alinearse con sus pautas de seguridad internas y priorizar las correcciones en función de las puntuaciones obtenidas. "Además, la calificación se centra en el contexto del flujo recibido por el panel de control de la nube, que indica si la carga de trabajo se utiliza activamente en un entorno privado, un entorno de producción, un sistema de desarrollo o un proceso crítico para la empresa", dijo el Sr. .Karpinski. "Estas consideraciones contextuales son muy importantes", afirmó Frank Dickson, analista de IDC. “Por ejemplo, si una vulnerabilidad tiene una puntuación CVS de 9,8 y otra tiene una puntuación de 7, la puntuación contextual puede clasificar la vulnerabilidad un poco más abajo, 9,8, porque está menos expuesta a Internet o porque aún no está explotada. Uno que tiene una puntuación de 7 puede ser más crítico si uno o ambos factores son altos”. Según Karpinski, la "detección activa de vulnerabilidades" de Lacework proporciona visibilidad de las soluciones utilizadas por los equipos de seguridad, lo que también ayuda a aliviar su carga de trabajo.

Amplio análisis de las rutas de ataque.

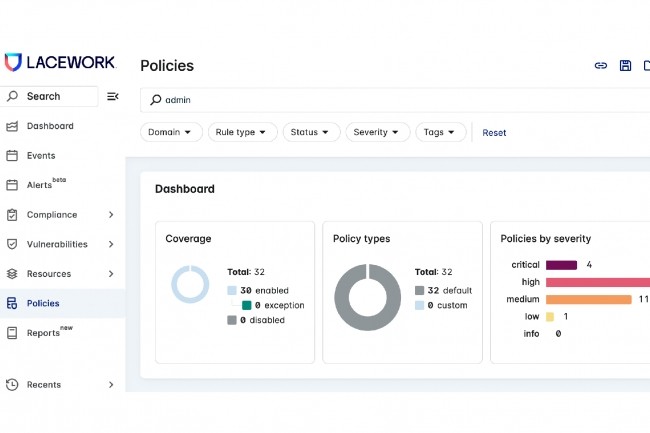

Lacework afirma además que esta característica ayuda a descubrir rutas de ataque a aplicaciones basadas en Kubernetes, incluidos contenedores expuestos a Internet y puertos abiertos, y permite a los equipos de seguridad comunicar a los desarrolladores los riesgos a los que está expuesto Kubernetes, según el contexto. “Debido a que la plataforma de orquestación de contenedores de Kubernetes es extensible, la arquitectura de contenedores puede variar desde un modelo monolítico hasta una combinación de múltiples microservicios. Lo que hace que Kubernetes sea muy complejo, porque en lugar de mirar una sola aplicación, a veces hay que mirar cómo interactúan miles de contenedores entre sí”, explicó Franck Dickson. "Incluir el elemento Kubernetes en el análisis de la ruta de ataque realmente puede aumentar la visibilidad de los paquetes de aplicaciones y ayudar a establecer prioridades", añadió. Aprovechando la capacidad de Lacework, el panel de la plataforma mostrará un menú desplegable que enumera y prioriza los riesgos, y brindará visibilidad de los riesgos en múltiples dominios, secretos y rutas de ataque a activos críticos. Lacework afirma que con estas puntuaciones de vulnerabilidad basadas en el riesgo, es posible reducir el ruido de la vulnerabilidad en un 90% y centrarse en los problemas más críticos. La función ya está disponible públicamente a través de la plataforma de protección de aplicaciones nativa de la nube CNAPP de Lacework sin costo adicional.

Otras noticias que te pueden interesar