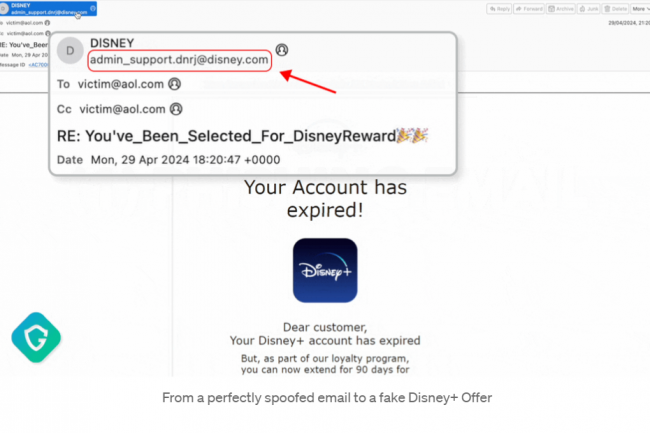

En el arsenal de los hackers, el spoofing es sin duda una de las técnicas más antiguas -pero aún eficaces- para conseguir muchas víctimas. Este método de vulneración, que consiste en usurpar el nombre de una empresa o marca (dirección del remitente, nombre de dominio, etc.), se utilizó en una última campaña llamada EchoSpoofing, descubierta por los investigadores de seguridad de Guardio Labs. Según ellos, esta última comenzó en enero de 2024 y permitió el envío de una media diaria de 3 millones de correos electrónicos a objetivos (con picos de hasta 14 millones al día) perfectamente falsificados de clientes de Proofpoint, entre ellos Coca-Cola, Danone, Disney, IBM, Nike y Sodexo. El editor fue informado en mayo de 2024 por Guardio Labs, que le dijo que estaba al tanto de la situación desde marzo pasado.

“Estos correos electrónicos se originaron en relés de correo electrónico oficiales de Proofpoint con firmas SPF y DKIM autenticadas, eludiendo protecciones de seguridad clave, todo para engañar a los destinatarios y robar fondos e información de tarjetas de crédito”. explicar Guardio Labs. Cabe señalar que el exploit documentado por los investigadores ya ha sido corregido por el proveedor. Sin embargo, los expertos se sorprendieron por la capacidad de los piratas informáticos para generar correos electrónicos falsos que eludían por completo las medidas de autenticación y seguridad diseñadas explícitamente para combatir este fenómeno. En concreto, el SPF (Sender Policy Framework) utilizado para determinar que un correo electrónico malicioso se envió desde un servidor de confianza, y el DKIM (DomainKeys Identified Mail) que permite firmar el contenido del correo electrónico con la clave auténtica que solo posee disney.com.

Se ha explotado una falla de configuración permisiva de Office365 Online Exchange

Durante su investigación, la empresa de seguridad descubrió que todos los correos falsificados seguían una ruta similar. Primero pasaban por un servidor SMTP simple en una instancia virtual, luego continuaban hacia un servidor Office365 Online Exchange y luego continuaban hacia un servidor Proofpoint específico del dominio para su envío (pphosted.com). “El SMTP permite que un mensaje de correo electrónico pase por varios puntos antes de llegar a su bandeja de entrada. Así es como Proofpoint ofrece a sus clientes un método de integración fácil: simplemente dirija todos los correos electrónicos entrantes y salientes de su organización al servidor Proofpoint”, explica Guardio Labs. Aprovechando las configuraciones de clave de firma DKIM privadas en el servicio Proofpoint y la definición de registros SPF en el dominio Proofpoint que confía en el servidor del editor como remitente autorizado de correos electrónicos, los atacantes pudieron encontrar una forma de enviar correos electrónicos falsificados a través del relé Proofpoint. “Los atacantes hicieron que la cuenta Office365 enviara un correo electrónico con encabezados falsificados desde un servidor SMTP que ellos controlaban”, explicaron los investigadores. “Los atacantes explotaron una falla de configuración permisiva para generar cualquier correo electrónico falsificado, distribuirlo a los servidores de Proofpoint y lograr que fuera aceptado para su procesamiento”.

La última etapa del ataque consistía en que los piratas informáticos descubrieran a qué servidor de pphosted.com enviar un correo electrónico falsificado como disney.com, algo que lograron hacer. Como explica el proveedor de seguridad, a cada cliente de Proofpoint se le asigna un host específico que gestiona su propio tráfico autenticado, y los atacantes necesitan el nombre de ese host para cada dominio falsificado. "Todo lo que necesita el atacante es el identificador único (en este caso, es 00278502). Ahora, el atacante vuelve a su servidor Exchange Online controlado y lo configura como cualquier otro usuario de Proofpoint". [...] Al agregar su configuración de retransmisión, el atacante tiene una cadena de suministro completa para correos electrónicos perfectamente falsificados".

Un clúster de 11 servidores privados virtuales de OVH utilizados

En su estudio, Guardio Labs también señaló que la mayoría de las campañas maliciosas fueron operadas por un clúster de servidores privados virtuales alojados principalmente en OVH, estrechamente conectados bajo ciertos dominios pertenecientes a actores propietarios de dominios, y administrados por un software especial llamado PowerMTA. "La configuración básica de PowerMTA estaba configurada para entregar aproximadamente 2,8 millones de correos electrónicos por lote. Al profundizar en nuestros datos, nos damos cuenta de que efectivamente es así. Con un solo comando, este sistema tomó una cadena de entrega (una cuenta de Office365 y un servidor de retransmisión de cliente de Proofpoint) y, en cuestión de minutos, entregó hasta 3 millones de correos electrónicos en todo el mundo", dicen los investigadores. En abril de 2024, se utilizó un clúster de 11 servidores para entregar 2,88 millones de correos electrónicos por lote suplantando a Disney, IBM, Best Buy y Nike. Un análisis de registros reveló una extraña configuración de clave de licencia: SKYPE: rony.rashkit. "Una rápida búsqueda en Internet revela que 'Rony' ofrece públicamente versiones pirateadas de PowerMTA, con servicios de instalación y configuración incluidos, y las presenta como ideales para operaciones de spam y phishing. Si bien no hay evidencia directa que sugiera que Rony esté detrás de esta campaña en particular, la disponibilidad pública de dichos servicios sugiere su posible participación en varias actividades ilícitas".

“Resolver problemas de seguridad a menudo parece sencillo en teoría, pero la realidad presenta complejidades inesperadas. En el caso de EchoSpoofing, el desafío técnico es mejorar un protocolo antiguo e inseguro como SMTP, que sufre de fragmentación e implementación inconsistente entre proveedores. Además, incorporar medidas de seguridad en Microsoft Exchange, una plataforma de casi 30 años sobre la que los usuarios tienen poco control, agrega otra capa de complejidad”, concluye Guardio Labs.

Otras noticias que te pueden interesar