Según un informe de los investigadores de inteligencia de amenazas de ESET, los actores de amenazas están aumentando los ataques en todo el mundo, siendo las zonas de conflicto las regiones geográficas más afectadas. Si bien el autor principal del informe dice que el análisis de los investigadores no ha descubierto nuevos patrones de ataque, aconseja a los CISO que fortalezcan sus estrategias de defensa en vista de esta actividad. Las técnicas de ataque actuales "siguen funcionando bien y los atacantes realmente no necesitan depender de nuevos vectores", dijo Jean-Ian Boutin, director de investigación de amenazas de ESET. "Los CISO están haciendo lo que deben hacer para combatir estos ataques, pero necesitan fortalecerse aún más", continuó.

Según los investigadores de ESET, la inestabilidad en determinadas regiones se refleja en la ciberesfera. De hecho, según han observado, las principales tendencias globales en materia de ataques están directamente influenciadas por estos contextos. “Tras el ataque perpetrado por Hamás contra Israel en octubre de 2023, y a lo largo de la guerra en curso en Gaza, ESET ha detectado un aumento significativo de la actividad de grupos de amenazas alineados con Irán”, haber escritó Los investigadores en su informe, cuyo análisis se centra en las actividades de ciertos grupos de amenazas persistentes avanzadas (APT) desde octubre de 2023 hasta marzo de 2024.

China, Irán y Corea del Norte a la cabeza de los actores maliciosos

Los investigadores también observaron que los grupos alineados con Rusia se centraron en el espionaje en toda la Unión Europea, así como en los ataques a Ucrania. “Además, varios actores de amenazas alineados con China explotaron vulnerabilidades en dispositivos de consumo, como VPN y firewalls, y software como Confluence y Microsoft Exchange Server, para obtener acceso inicial a objetivos en múltiples verticales”, escribieron. “Los grupos alineados con Corea del Norte continuaron apuntando a empresas aeroespaciales y de defensa, así como a la industria de las criptomonedas”.

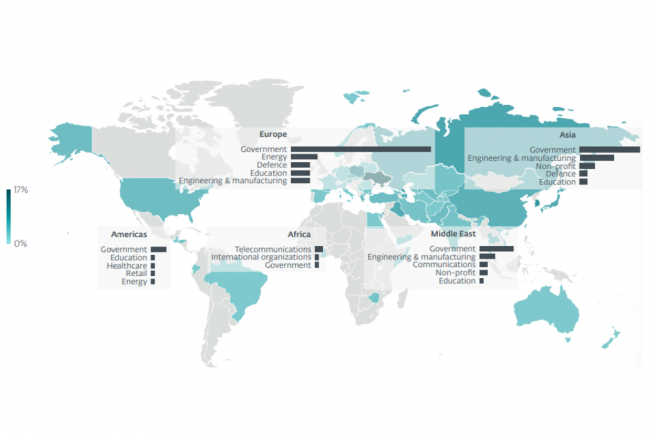

Según Eset, los grupos APT alineados con Rusia lideraron el camino, representando el 33% de todos los ataques. Los actores de amenazas alineados con China representaron el 25% de las fuentes de ataque, mientras que los grupos APT alineados con Irán (14%), Corea del Norte (13%) y otros países de Medio Oriente (7%) completaron los cinco primeros. Las entidades gubernamentales fueron los principales objetivos en Europa, Asia, Medio Oriente y las Américas. Otros sectores verticales importantes están bajo mayor presión, incluidas las empresas de energía y defensa en Europa, las empresas de ingeniería y fabricación en Asia y Medio Oriente, y las empresas de educación, atención médica y venta minorista en las Américas. Los CISO que trabajan en estas industrias y regiones deben estar especialmente atentos.

Análisis de ataques

Una de las tácticas más recientes observadas por ESET en Corea del Norte es hacer que el ataque pase desapercibido para aumentar su uso y efectividad, y para ello los actores se aprovechan de la influencia psicológica. Según Boutin, esta técnica no es nueva, pero los grupos APT norcoreanos la han perfeccionado un poco. El ataque se envía a programadores y otros talentos técnicos, haciéndose pasar por una solicitud de empleo de una gran empresa estadounidense. El atacante se hace pasar por un reclutador de estas empresas y, cuando se les pide a las víctimas que demuestren sus habilidades técnicas en una prueba en línea, quedan expuestas al malware y la trampa se cierra. “Las víctimas son reacias a informar del ataque a sus equipos de seguridad o TI para evitar tener que decir que están buscando otro trabajo en otro lugar”, explicó el director de investigación. Los investigadores de ESET también notaron un aumento en los compromisos de la cadena de suministro y los instaladores de software troyanizados de actores norcoreanos, incluido un ataque a la empresa de software multimedia CyberLink con sede en Taiwán que resultó en la inserción de código malicioso en el proceso de creación y entrega de software de la empresa.

El informe también cita estos otros cambios regionales:

Porcelana :Se ha identificado un nuevo grupo APT alineado con China llamado CeranaKeeper con características específicas relacionadas con la huella digital de Mustang Panda. Según Eset, ambos grupos utilizan objetivos de secuestro de DLL similares y algunas herramientas comunes, pero las diferencias organizativas y técnicas sugieren que operan de forma independiente.

Irán :Los actores de amenazas MuddyWater y Agrius han adoptado “estrategias más agresivas que involucran intermediación de acceso y ataques de impacto”, dijeron los investigadores. Anteriormente, los grupos estaban más involucrados en el espionaje cibernético (MuddyWater) y el ransomware (Agrius). OilRig y Ballistic Bobcat han reducido sus actividades, “lo que sugiere un cambio estratégico hacia operaciones más visibles dirigidas a Israel”, según Eset.

Rusia "La operación Texonto, una operación psicológica y de desinformación (PSYOP), difundió información falsa sobre las protestas relacionadas con las elecciones rusas y la situación en la metrópoli de Kharkiv, en el este de Ucrania, alimentando la incertidumbre entre los ucranianos en el país y en el extranjero", señalaron los investigadores.

Otras regiones :Eset también informa que el grupo APT Winter Vivern, que se cree que está alineado con intereses bielorrusos, está explotando la vulnerabilidad de día cero Roundcube. El informe menciona otra campaña en Oriente Medio del grupo SturgeonPhisher, que se cree que está alineado con intereses kazajos.

Otras noticias que te pueden interesar