Otro defecto que afecta a UEFI. La versión moderna de la BIOS constituye un vector de ataque recurrente para que los ciberhackers ataquen flotas de PC corporativas, como ocurrió en 2016 con la vulnerabilidad ThinkPwn UEFI y más recientemente en 2022 Ataques UEFI Secure Boot dirigidos a PC Lenovo o el pasado mes de marzo contra cualquier sistema Windows 11 que tenga habilitado el arranque seguro UEFI. Al igual que este último, la vulnerabilidad descubierta por los investigadores de seguridad de Binarly también conlleva que el uso del bootkit BlackLotus afecte a la biblioteca de imágenes de firmware instalada en los terminales.

"El equipo de Binarly Research está investigando componentes vulnerables de análisis de imágenes en todo el ecosistema de firmware UEFI y descubre que varios proveedores se ven afectados, tanto dispositivos basados en x86 como en ARM". , indicado el especialista. "El firmware del sistema UEFI contiene analizadores de imágenes de diferentes formatos BMP, GIF, JPEG, PCX y TGA, lo que aumenta significativamente la superficie de ataque en comparación con investigaciones anteriores en esta área". Esta falla, denominada LogoFAIL por Binarly, puede ser utilizada por actores maliciosos para entregar una carga útil maliciosa y evitar Secure Boot, Intel Boot Guard y otras tecnologías de seguridad por diseño.

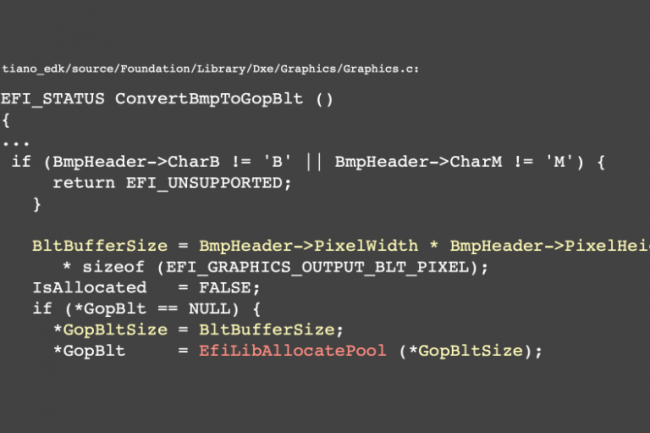

Vulnerabilidades de desbordamiento de búfer y lectura fuera de límites

Por el momento, no se ha especificado el nombre de los fabricantes ni el número de sistemas en los que el fallo LogoFAIL es potencialmente explotable. Pero a diferencia del kit de arranque BlackLotus, Binarly aclara que LogoFAIL no rompe la integridad del tiempo de ejecución al modificar el gestor de arranque o el componente del firmware. “Las vulnerabilidades incluyen un desbordamiento del buffer y una lectura fuera de límites, cuyos detalles se espera que se hagan públicos a finales de esta semana en la conferencia Black Hat Europe. Específicamente, estas vulnerabilidades se activan cuando se analizan las imágenes inyectadas, lo que resulta en la ejecución de cargas útiles que pueden secuestrar el flujo y eludir los mecanismos de seguridad”, advierte Binarly.

Otras noticias que te pueden interesar