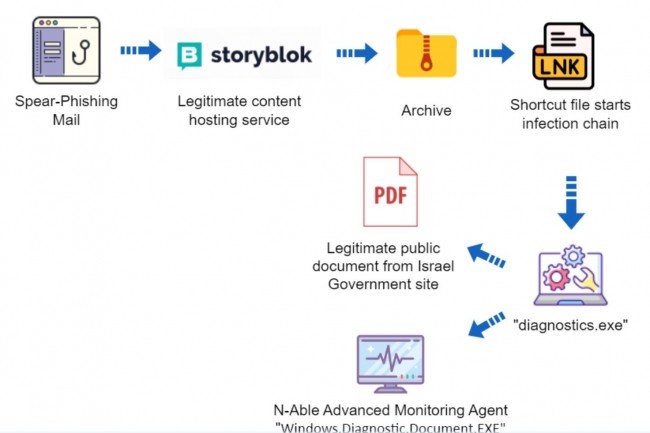

El grupo de espionaje Amenaza Persistente Avanzada (APT, por sus siglas en inglés) conocido como MuddyWater, que se cree que está dirigido por el Ministerio de Inteligencia y Seguridad de Irán, ha lanzado una campaña contra objetivos del gobierno israelí. Según un informe del Threat Lab de la firma de ciberseguridad Deep Instinct, el grupo utiliza un servicio de intercambio de archivos llamado Storyblok para alojar un programa de infección de múltiples etapas dirigido a las computadoras de destino. El paquete de infección viene en forma de un archivo que contiene un acceso directo a LNK en la parte inferior de una cadena de carpetas. Cuando se abre, el acceso directo activa un ejecutable desde una carpeta oculta contenida en el archivo, que instala una herramienta de administración remota legítima en el sistema de destino y permite que el grupo MuddyWater espíe la máquina.

Según Deep Instinct, este ataque es particularmente inteligente debido a la capa adicional de engaño: el ejecutable malicioso parece una carpeta de archivos, no un programa, y hace que parezca una carpeta real del Explorador de Windows que contiene una copia de un memorando real del israelí. gobierno en el control de la información de las redes sociales al mismo tiempo que instala software de administración remota. El artículo publicado por Deep Instinct en su blog indica que la campaña Storyblok puede continuar en una fase secundaria tras la infección. "Una vez que la víctima está infectada, el operador de MuddyWater se conecta al host comprometido utilizando la herramienta oficial de administración remota y comienza a realizar un reconocimiento del objetivo", explicó la compañía. "Después de la fase de reconocimiento, el operador probablemente ejecutará código PowerShell que hace que el host infectado envíe una baliza a un servidor C2 personalizado".

Israel y otros países atacados

Deep Instinct ha estado rastreando las tácticas y actividades de MuddyWater contra empresas de telecomunicaciones, gobiernos, empresas de defensa y organizaciones energéticas en muchos países, no solo en Israel, durante años. No está claro cómo se está propagando el actual ataque Storyblok, pero el grupo ha utilizado técnicas de phishing específicas en el pasado que contienen documentos de Word con enlaces a una carga útil o enlaces directos. MuddyWater también utilizó archivos adjuntos HTML, en lugar de enlaces directos, para disipar los temores, ya que los archivos y ejecutables plantean riesgos de seguridad mucho más obvios que los simples enlaces web. Se cree que el grupo ha estado activo desde 2020. La publicación del blog Deep Instinct proporciona una larga lista de indicadores de compromiso en forma de valores MD5. disponible aquí.

Otras noticias que te pueden interesar