La campaña de piratería apunta a las cuentas en la nube de los ejecutivos

hace 1 año

Los investigadores han descubierto una campaña dirigida a las cuentas en la nube de los ejecutivos para luego obtener acceso a documentos confidenciales y afianzarse en la red de la empresa.

A medida que la nube avanza en las empresas, los ciberdelincuentes también se interesan mucho por ella. Los expertos de Proofpoint han descubierto una campaña de piratería especialmente dirigida. De hecho, afectó las cuentas en la nube de los líderes empresariales mediante phishing. "La variada selección de roles específicos indica una estrategia práctica por parte de los actores de amenazas, destinada a comprometer cuentas con diferentes niveles de acceso a recursos valiosos y responsabilidades en todas las funciones organizacionales", observan los investigadores. Los títulos incluían director de ventas, director de cuentas, director financiero, vicepresidente de operaciones, director financiero, presidente y director ejecutivo.

Phishing personalizado e instalación de tu propio MFA

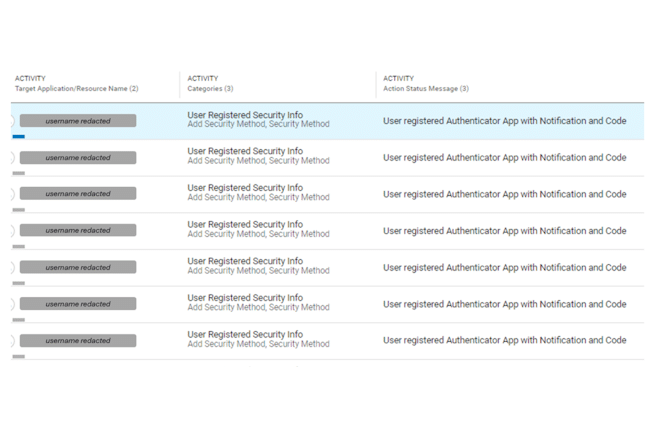

Las campañas utilizan phishing individualizado a través de la función de compartir documentos. Aunque esta técnica no es particularmente nueva, la orientación y el movimiento lateral utilizados por los atacantes aumentaron la tasa de éxito del ataque, lo que demuestra que los métodos de phishing relativamente básicos siguen siendo efectivos. Después de comprometer una cuenta, los atacantes toman varias medidas para asegurarse de mantener el acceso y no ser descubiertos fácilmente. Además de agregar su propio método MFA, crean reglas de buzón destinadas a ocultar sus pistas y borrar evidencia de su actividad maliciosa.

El objetivo final del ataque parece ser el fraude financiero o el compromiso del correo electrónico empresarial (BEC), en el que los atacantes envían correos electrónicos desde cuentas comprometidas a empleados de los departamentos de recursos humanos y finanzas. También cargan archivos confidenciales que contienen información sobre activos financieros, protocolos de seguridad internos y credenciales de usuario para preparar mejor sus mensajes fraudulentos. El movimiento lateral también es un elemento clave del ataque, ya que se envían correos electrónicos de phishing a otros empleados clave de la empresa desde cuentas comprometidas.

Indicadores de ataque de adquisición de cuentas de Microsoft Azure

"Nuestro análisis post mortem del ataque reveló varios servidores proxy, servicios de alojamiento de datos y dominios pirateados, que constituyen la infraestructura operativa de los ciberdelincuentes", explicaron los investigadores de Proofpoint. En particular, utilizaron “servicios proxy para alinear el origen geográfico aparente de actividades no autorizadas con el de las víctimas objetivo, evitando así políticas de geolocalización”. Además, el uso de servicios de proxy aleatorios permite a los actores de amenazas ocultar su verdadera ubicación y crea un desafío adicional para los defensores que buscan bloquear actividades maliciosas. Dicho esto, también se ha observado que los atacantes utilizan algunas direcciones IP fijas de ISP en Rusia y Nigeria, potencialmente en pasos en falso que revelan sus verdaderas ubicaciones.

Los investigadores también observaron que los atacantes utilizaban dos cadenas únicas de agente de usuario para obtener acceso a las cuentas comprometidas. Estos podrían usarse, junto con los dominios de infraestructura y la información de IP, como indicadores de compromiso para desarrollar reglas de detección. Las aplicaciones de Microsoft vistas con más frecuencia en los registros son OfficeHome, Office365 Shell WCSS-Client (la aplicación de navegador web de Office 365), Office 365 Exchange Online, Mis conexiones, Mis aplicaciones y Mi perfil.

Consejos para moderar ataques

Proofpoint aconseja a las organizaciones que supervisen la cadena de usuario-agente y los dominios de origen específicos en sus registros, apliquen inmediatamente cambios de credenciales para los usuarios específicos o comprometidos y fuercen cambios periódicos de contraseña para todos los empleados.

Las empresas también deben intentar identificar toda la actividad posterior al compromiso, así como los vectores de entrada iniciales: phishing, malware, suplantación de identidad, fuerza bruta, pulverización de contraseñas, etc. Desarrollar y utilizar políticas de corrección automática podría minimizar el acceso de los atacantes a las cuentas y los posibles daños.

Si quieres conocer otros artículos parecidos a La campaña de piratería apunta a las cuentas en la nube de los ejecutivos puedes visitar la categoría Otros.

Otras noticias que te pueden interesar