Aún no es otoño, pero eso no impide que las bandas cibernéticas sigan proliferando como setas. El último ejemplo es el grupo de cibercriminales Volcano Demon, cuya actividad ha sido detectada en las últimas semanas por Halcyon, un proveedor especializado en ciberresiliencia. Sus investigadores de seguridad han identificado una muestra de un cifrador, llamado LukaLocker, que cifra los archivos de sus víctimas mediante la extensión .nba. Además de servidores y estaciones de trabajo Windows, este ransomware también ataca a entornos Linux. La muestra de LukaLocker fue descubierta el 15 de junio y aporta algunas pistas sobre la naturaleza del ransomware, un binario PE x64 escrito y compilado en C++. "El ransomware LukaLocker utiliza la ofuscación de API y la resolución dinámica de API para ocultar su funcionalidad maliciosa, evadiendo así la detección, el análisis y la ingeniería inversa", explica Halcyon. En una publicación de blog.

Cuando se ejecuta, a menos que se especifique el comando "--sd-killer-off", LukaLocker mata inmediatamente ciertos servicios antivirus y de protección de puntos finales (BitDefender, Defender, Malwarebytes, SentinelOne, Sophos, Symantec...), servicios de copia de seguridad y recuperación (Acronis, SQL Safe, Symantec y Veeam), servicios de bases de datos (IBM DB2, Microsoft SQL Server, MySQL y Oracle), servidores de correo (Microsoft Exchange), servicios de virtualización y nube (BlueStripe, Proliant y VMware) o servicios de acceso remoto y monitorización (Alerter, Eventlog, UIODetect y WinVNC4).

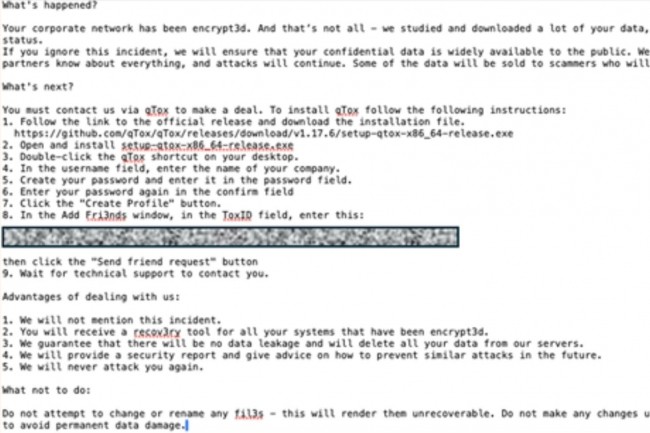

Llamadas directas para presionar

“Antes del ataque, los datos se filtran a los servicios C2 para técnicas de doble extorsión. Los registros se borran antes de la explotación y, en ambos casos, no fue posible realizar una evaluación forense completa porque el actor de la amenaza cubrió con éxito sus huellas y las soluciones de monitoreo y registro de víctimas instaladas antes del evento eran limitadas”, explica Halcyon.

Cabe destacar que en dos casos identificados, Volcano Demon realizó llamadas telefónicas directas a ejecutivos y gerentes de TI para extorsionar y negociar pagos. “Las llamadas provienen de números de identificación no identificados y pueden tener un tono y una expectativa amenazantes”, advirtió Halcyon.

Otras noticias que te pueden interesar