La acumulación de vulnerabilidades debilita vRealize Log Insight

hace 2 años

Las cuatro vulnerabilidades encontradas por los investigadores en vRealize Log Insight eran relativamente poco amenazantes por sí solas, pero si se usan juntas pueden generar un compromiso significativo.

La semana pasada, VMware lanzó parches para cuatro vulnerabilidades descubiertas en su producto vRealize Log Insight que, si se combinan, podrían permitir a los atacantes tomar el control de la plataforma de recopilación y análisis de registros. Esta semana, los investigadores de seguridad publicaron una cadena de explotación de prueba de concepto, junto con explicaciones detalladas para cada vulnerabilidad, lo que sugiere los próximos ataques en la naturaleza. "Obtener acceso al host Log Insight ofrece algunas posibilidades interesantes para un atacante, según el tipo de aplicaciones que se integren en él", dijeron en su análisis de las fallas, investigadores de Horizon3.ai, una empresa especializada. en pruebas de penetración. “A menudo, los registros ingeridos pueden contener datos confidenciales de otros servicios y pueden permitir que un ataque recopile tokens de sesión, claves API e información de identificación personal (PII). Estas claves y sesiones pueden permitir que un atacante cambie a otros sistemas y comprometa aún más el medio ambiente”, agregaron.

Un poderoso ataque que combina vulnerabilidades

El caso es interesante porque destaca una realidad común de la seguridad del software moderno, donde una vulnerabilidad por sí sola no puede conducir a un compromiso significativo, pero la combinación de varias puede desencadenar un poderoso ataque. En su aviso, VMware describe la primera vulnerabilidad, referenciada CVE-2022-31704, como control de acceso defectuoso, sin dar más detalles sobre su ubicación. Sin embargo, el script de omisión manual, publicado por la empresa junto con las actualizaciones del producto, brinda algunas pistas. El script simplemente agrega una regla de firewall que bloquea el acceso a los puertos TCP del 16520 al 16580. Según la investigación de Horizon3 y las notas de la documentación de vRealize Log Insight, estos puertos se utilizan para la comunicación con el marco Apache Thrift RPC (Llamada a procedimiento remoto), siendo RPC un Protocolo de comunicación entre procesos, mediante el cual un proceso puede solicitar a otro proceso que ejecute un determinado procedimiento. "Esta información indica que es probable que la vulnerabilidad se encuentre en un servidor RPC", dijeron los investigadores en su informe. “Luego, al iniciar sesión en el sistema en ejecución, se pudo ver que el puerto TCP 16520 fue creado por una aplicación Java”, agregaron los investigadores. Se las arreglaron para encontrar el componente responsable de iniciar un servidor Thrift RPC que expone varias llamadas a procedimientos remotos. Luego crearon un cliente Thrift RPC simple para realizar una de estas llamadas y descubrieron que las llamadas se realizaban y completaban sin autenticación, lo que rompía el control de acceso. Pero esta vulnerabilidad por sí sola, aunque da acceso a RPC potencialmente poderosos, no es suficiente para ejecutar código malicioso.

Una segunda vulnerabilidad de cruce de directorios

La segunda vulnerabilidad, a la que se hace referencia CVE-2022-31706, se describe como una falla de recorrido de directorio, recorrido de directorio o recorrido de ruta. El cruce de directorios permite que un atacante o un proceso malicioso navegue a una ruta en el sistema de archivos a la que se supone que no debe acceder. Al examinar los RPC expuestos por Thrift RPC, los investigadores encontraron que el RPC RemotePakDownloadCommand que descarga un archivo con la extensión .pak (probablemente un paquete) y ponerlo en el directorio /tmp/. Otro RPC llamado pakUpgradeCommand luego se puede usar para invocar un script de Python que desempaqueta este archivo. Debido a que estos dos comandos se usan para realizar actualizaciones del sistema, los investigadores se dieron cuenta de que la falla en el recorrido del directorio probablemente estaba en algún lugar del procesamiento del archivo. paquete.

Resulta que los archivos paquete son archivos en el formato ARTE y que su procesamiento antes de la extracción implica la validación de firmas, controles de integridad, controles de manifiesto y varios otros pasos. “Si logramos construir un archivo alquitrán que pasa todos estos controles, podemos llegar a la línea 493 y extraer archivos analizaremos nuestro alquitrán malicioso, que nos permitirá escribir un archivo con el contenido de nuestra elección en cualquier ubicación del sistema de archivos”, dijeron los investigadores. “Es cierto que dedicamos un tiempo a crear manualmente un archivo alquitrán que pasaría todos estos controles antes de darnos cuenta de que podríamos usar un archivo de actualización legítimo con una pequeña modificación para acomodar nuestra carga útil”.

vRealize Log Insight forzado a descargar un archivo pak malicioso

En este punto, los investigadores tenían la información necesaria para obligar al producto vRealize Log Insight a descargar un archivo pak malicioso sin autenticación y luego colocar una carga útil maliciosa en cualquier parte del sistema. Excepto por un problema: invocar el comando RemotePakDownloadCommand requiere un token de nodo para operar, un valor único generado por instancia de Log Insight. Aunque este token no es directamente accesible para un usuario no autenticado, puede filtrarse al invocar otros RPC como getConfig Y getHealthStatus. Este es probablemente el problema de divulgación de información que VMware menciona en su aviso CVE-2022-31711. Usando esto, los investigadores de Horizon3 pudieron construir un exploit de prueba de concepto que coloca una nueva entrada en crontab - el mecanismo de programación de tareas en los sistemas basados en Linux, que, cuando se ejecuta, abre un shell inverso con privilegios de usuario raíz para los atacantes.

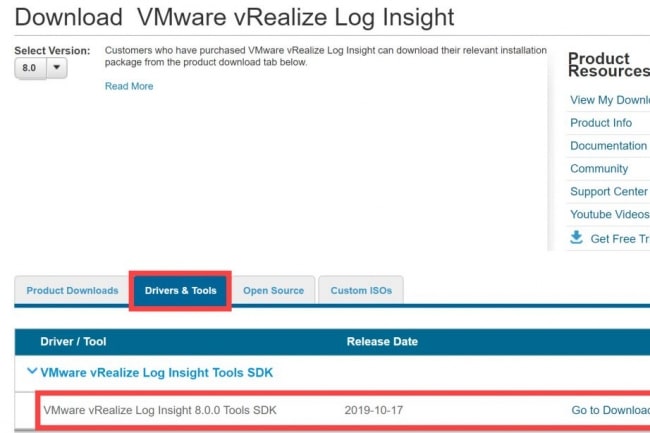

La cuarta vulnerabilidad, a la que se hace referencia CVE-2022-31710, es, en opinión de VMware, una falla de deserialización que puede explotarse para bloquear el sistema y provocar una denegación de servicio. Esta vulnerabilidad no es necesaria para la cadena de explotación que da como resultado la ejecución remota de código. Log Insight se utiliza para recopilar y analizar registros de redes locales, por lo que no es habitual encontrar este tipo de sistemas expuestos a Internet. Las búsquedas de Shodan en el espacio de IP público solo revelaron 45 instancias. Sin embargo, si un atacante obtiene acceso a la red local, lo que se puede hacer de varias maneras, y el servidor de Log Insight no está protegido por un firewall, puede verse comprometido y potencialmente utilizado para el movimiento lateral debido a los datos confidenciales que puede contener. . Los investigadores de Horizon3 han publicado indicadores de compromiso que permiten a las empresas verificar sus implementaciones en busca de signos de explotación. VMware lanzó una secuencia de comandos alternativa que bloquea el tráfico a los números de puerto asociados con RPC Thrift Server, y la versión 8.10.2 de vRealize Log Insight también corrige las fallas.

Si quieres conocer otros artículos parecidos a La acumulación de vulnerabilidades debilita vRealize Log Insight puedes visitar la categoría Otros.

Otras noticias que te pueden interesar