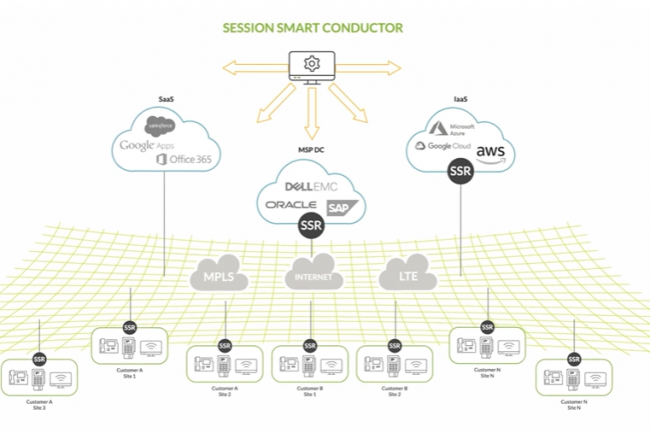

Enebro Redes alertado sobre una vulnerabilidad crítica (CVE-2024-2973 con una puntuación CVSS de 10) para eludir la autenticación a través de un canal o ruta alternativa en Session Smart Router o Conductor y WAN Assurance Router. Este vector de ataque abre el camino a la elusión de la autenticación de red con la oportunidad de tomar el control total de un punto final. Según el proveedor, solo se ven afectados los enrutadores o la plataforma de administración Conductor que operan en configuraciones redundantes y de alta disponibilidad. Hasta la fecha, Juniper Networks no tiene conocimiento de ningún exploit relacionado con esta vulnerabilidad, que se descubrió internamente después de realizar pruebas de seguridad de sus productos.

Esta vulnerabilidad afecta a los siguientes productos: todas las versiones de Session Smart Router anteriores a la 5.6.15, desde la 6.0 hasta la 6.1.9-lts, desde la 6.2 hasta la 6.2.5-sts, todas las versiones de Session Smart Conductor anteriores a la 5.6.15, desde la 6.0 hasta la 6.1.9-lts, desde la 6.2 hasta la 6.2.5-sts, así como las versiones de WAN Assurance Router anteriores a la 6.0 hasta la 6.1.9-lts, y las versiones 6.2 hasta la 6.2.5-sts.

No hay solución alternativa, pero se aplicará una actualización lo antes posible

No existe ninguna solución alternativa, por lo que los sistemas afectados deben actualizarse lo antes posible. "En una implementación administrada por Conductor, simplemente actualice los nodos de Conductor y la solución se aplicará sistemáticamente a todos los enrutadores conectados", explica la empresa. Especifica que el parche no tiene impacto en las funciones del plano de datos de los enrutadores. La aplicación del parche no interrumpe el tráfico de producción. "Puede haber un tiempo de inactividad momentáneo (menos de 30 segundos) de la administración basada en web y las API, pero esto se resolverá rápidamente", concluye el especialista en redes.

Otras noticias que te pueden interesar