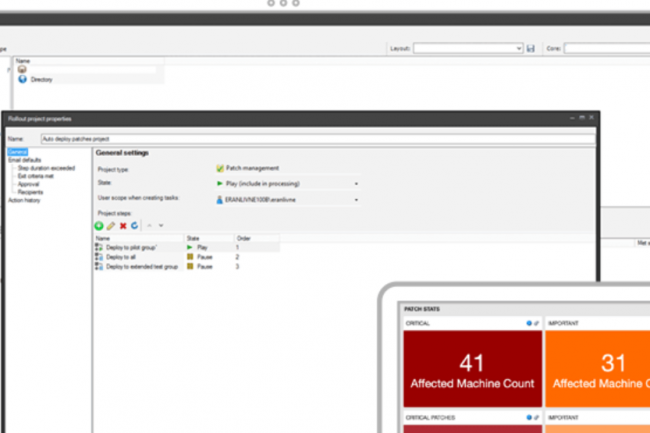

Tenga cuidado con una vulnerabilidad descubierta en la herramienta de monitoreo de terminales Endpoint Manager (EPM) de Ivanti para empresas. Ya corregido, en caso de un exploit puede provocar el hackeo de los terminales gestionados por esta solución. Por ello, el proveedor aconseja a los usuarios implementar el parche lo antes posible, porque los fallos de este tipo de herramientas son objetivos atractivos que los atacantes ya han aprovechado en el pasado. este defectocon referencia CVE-2023-39336, afecta a la versión EPM 2022 SU4 y a todas las versiones anteriores de la solución de Ivanti, y muestra una puntuación de criticidad de 9,6 sobre 10. En su boletín, el proveedor explica que este fallo permite la inyección SQL a atacantes ubicados en la misma red. para ejecutar consultas SQL arbitrarias y recuperar los resultados sin requerir autenticación del servidor EPM. La explotación exitosa puede llevar a los atacantes a tomar el control de las máquinas que ejecutan el agente EPM o ejecutar código arbitrario en el servidor si el servidor está configurado con Microsoft SQL Express. De lo contrario, el impacto se aplica a todas las instancias de MSSQL.

Hasta el 20 de diciembre, el proveedor solucionó 20 vulnerabilidades en su solución Avalanche Enterprise Mobile Device Management (EDM). Aunque actualmente no hay informes que indiquen que estas vulnerabilidades hayan sido atacadas en la naturaleza, en el pasado se han explotado otros días cero en los productos de gestión de endpoints de Ivanti. En agosto, el editor advirtió a sus clientes sobre un fallo omisión de autenticación en su producto Sentry, anteriormente conocido como MobileIron Sentry, una puerta de enlace que protege el tráfico entre dispositivos móviles y sistemas empresariales backend. Luego, la Agencia Estadounidense de Ciberseguridad y Seguridad de Infraestructuras (CISA) agregó este agujero de seguridad a su catálogo de vulnerabilidades conocidas y explotadas.

Un fallo en EDM ya solucionado en diciembre de 2023

En julio de 2023, los atacantes que se beneficiaban del soporte a nivel estatal explotaron dos vulnerabilidades de día cero, con referencias CVE-2023-35078 y CVE-2023-35081, en la solución Endpoint Manager Mobile (EPMM) del mismo editor, anteriormente conocida como MobileIron Core. , para irrumpir en las redes del gobierno noruego. En el pasado, muchos actores maliciosos especializados en ataques de ransomware han explotado vulnerabilidades en el software de gestión de endpoints, incluido el software utilizado por los proveedores de servicios gestionados (MSP), lo que puede tener un impacto en miles de empresas. Debido a sus amplias capacidades y permisos privilegiados en los sistemas, estos agentes de administración pueden usarse como troyanos de acceso remoto si son secuestrados.

Otras noticias que te pueden interesar