Después Una falla crítica que toca la VPN Ivanti operada en enero pasadoIvanti aún debe enfrentar otra gran preocupación por la seguridad. El proveedor prevenido Sus clientes de que otro defecto que afecte sus electrodomésticos VPN y otros productos ya ha sido operado por un grupo de apartamento chino. El editor había informado inicialmente por la falla como un problema de negación del servicio, pero los atacantes encontraron una manera de explotarla para ejecutar el código de forma remota. La vulnerabilidad, ahora listada como CVE-2025-22457 con un puntaje de gravedad de 9.0 (crítico) en la escala CVSS, se utilizó para implementar dos programas maliciosos en los dispositivos seguros de Connect 22.7R2.5 y anteriores, así como 9.1x que alcanzó el final de su apoyo en diciembre. Cabe señalar que la versión 22.7R2.6 de Connect Secure, publicada en febrero, contiene una corrección para este problema, pero originalmente se había considerado como un error de producto, y no como una vulnerabilidad.

"Faille es un desbordamiento de la memoria de amortiguación con un espacio de carácter limitado y, por lo tanto, primero creemos que era una vulnerabilidad del servicio de negación de bajo riesgo", anotado Mandiant perteneciente a Google, en un informe sobre la falla. "Creemos que es probable que el actor malicioso haya estudiado el correctivo para la vulnerabilidad en el ICS 22.7R2.6 y descubierto, por un proceso complicado, que fue posible explotar 22.7R2.5 y las versiones anteriores para llevar a cabo una ejecución de código remoto. Este orificio de seguridad también afecta a las puentes de la política de ZTA y no se ha activado las explotaciones activas y no se han conectado a un controlador de ZTA. Estos productos no han estado disponibles. Observado por el momento y es menos probable porque Policy Secure no tiene la intención de estar conectado a Internet y los puentes ZTA no pueden usarse cuando se despliegue en la producción en producción Ivanti, cree que el correctivo para el ZTA y los puentes seguros de la política se publicarán respectivamente los días 19 y 21 de abril. La versión 9.1x de Connect Secure, al final de la vida, no recibirá una corrección para este problema y ya es el objetivo de un objetivo activo.

Un grupo apto conocido implementa un nuevo software malicioso

Google Threat Intelligence Group (GTIG) y Mandiant comenzaron a ver ataques que explotan esta vulnerabilidad a mediados de marzo y los atribuyeron a un grupo de ciberespionaje chino que siguen bajo el nombre de UNC5221. UNC5221 ha explotado dispositivos de borde desde 2023, especialmente los de Ivanti y Citrix Netscaller. Las fallas previamente específicas incluyen CVE-2025-0282, CVE-2023-46805 y CVE-2024-21887, Impactor Connect Secure; y CVE-2023-4966, impactando los electrodomésticos Netscaler ADC y Netscal Gateway. El grupo es conocido por la implementación de software malicioso personalizado y puertas robadas de una caja de herramientas que Mandiant llamó Spawn. Estas herramientas también se usaron en los ataques estudiados por Google, así como dos programas maliciosos completamente nuevos.

Después de la exitosa explotación de CVE-2025-22457, los atacantes desplegan un script de shell que luego ejecutó una caída maliciosa que los investigadores de Mandiant Baptized Trailblaze. Este gotero solo existe en la memoria del sistema sin crear archivos en el disco; Su objetivo es inyectar una puerta pasiva robada en el proceso legítimo/home/bin/web. La puerta robada, llamada Brushfire, engancha la función SSL_READ para verificar si los certificados TLS presentados en el servidor web contienen una cadena especial. Si la cadena está presente, descifra y ejecuta el código de shell contenido en la parte de datos. Por lo tanto, los atacantes pueden llevar a cabo controles remotos y cargas útiles adicionales en dispositivos de compromiso. Como en ataques anteriores, UNC5221 también intenta modificar la herramienta interna IVanti IntegrRity Checker Tool (TIC) para escapar de la detección. Esta herramienta se puede utilizar para realizar análisis en dispositivos para averiguar si los archivos han sido modificados.

Qué medición de remediación

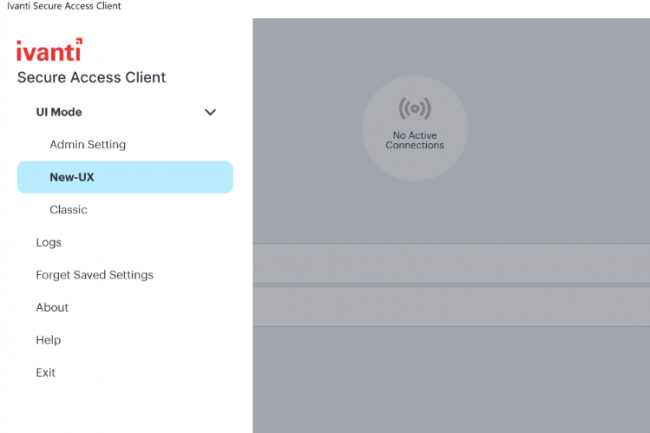

Las empresas están invitadas a actualizar inmediatamente sus dispositivos seguros de Ivanti Connect con la versión 22.7R2.6 publicada en febrero o más tarde, para resolver el problema CVE-2025-22457. Los clientes también deben usar la versión externa de la herramienta de verificador de integridad y buscar desgloses del servidor web. "Si su resultado de la TIC muestra signos de compromiso, debe hacer un reinicio de fábrica en el aparato, luego poner el aparato en producción utilizando la versión 22.7R2.6", dijo Ivanti en su opinión. "Además, los defensores deben monitorear activamente el vaciado del núcleo vinculado al proceso web, investigar los archivos de TIC declarados y llevar a cabo una detección de los certificados de TLS de los clientes presentados a los dispositivos", dijeron investigadores ordenados.

Otras noticias que te pueden interesar