Manténgase actualizado, vea Extienda su perímetro de acción. Es la estrategia del grupo APT (Avanzada Persist Amenaza) Iron Tiger la que acaba de actualizar sus capacidades molestas con características adicionales en su malware, Sysupdate. En particular, se dirige al ecosistema de Linux, Micro de tendencia observada. Después de una primera muestra de esta versión encontrada en julio de 2022, los investigadores encontraron varios cargos similares a fines de octubre de 2022. Presentaron similitudes con la familia de malware Sysupdate.

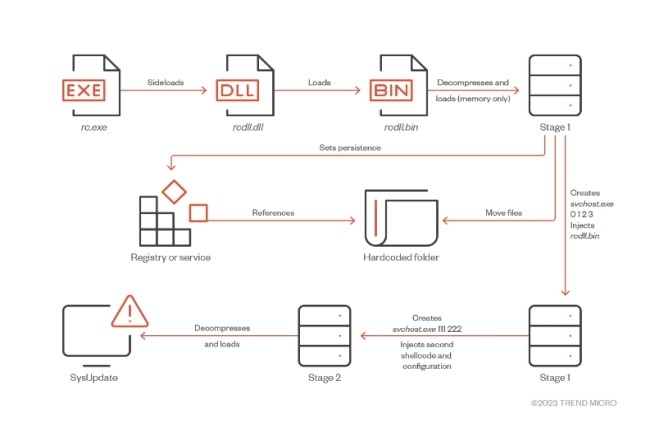

La actividad del grupo, con sede en China, se ha identificado desde 2013. En una de sus primeras operaciones, robó datos confidenciales de compañías de TI en los Estados Unidos. En la última variante de malware, el grupo complejó la lógica de carga para escapar de las soluciones de seguridad.

Una orientación que se muestra en Linux

La última variante de malware está escrita en C ++ utilizando la biblioteca ASIO, y su funcionalidad es muy similar a la versión de Windows. Según el informe de Trend Micro, Lsysupdate tiene funciones que realizan servicios del sistema, para realizar capturas de pantalla, para navegar y terminar procesos, para recuperar información sobre el lector, ejecutar pedidos, encontrar, eliminar, renombrar, descargar archivos y examinar el archivo de la víctima directorio.

Al investigar la infraestructura de Sysupdate, los investigadores encontraron archivos ELF vinculados a servidores de control y control. "Según nuestros análisis, creemos que esta versión de Sysupdate fue diseñada para la plataforma Linux", dijo el informe. Las muestras de ELF compartían claves de cifrado de red comunes y tenían muchas características similares, como funciones de procesamiento de archivos. "Es posible que el desarrollador haya utilizado la Biblioteca ASIO debido a su portabilidad en varias plataformas", dijo el informe.

En la versión de Linux, una función adicional realiza comunicaciones de comando y control a través de solicitudes DNS TXT. "Incluso si no se supone que el DNS sea un protocolo de comunicación, el atacante abusa de este protocolo para enviar y recibir información", dijo el informe. El vector de infección inicial aún se desconoce, pero los expertos descubrieron que las aplicaciones CAT también se usaban para atraer y engañar a las víctimas para que descarguen la carga útil de la infección. Una vez que la descarga es exitosa, el malware se refiere a los servidores de pedidos y al control de información como el GUID, el nombre del host, el nombre de usuario, la dirección IP local y el puerto utilizado para enviar la solicitud, la corriente PID, la versión del Núcleo y la arquitectura de la máquina, así como la ruta del archivo actual. Según el informe, una de las víctimas de esta campaña fue una compañía de juegos de azar en Filipinas y sabemos que el grupo con frecuencia se dirige a la industria del juego y a la región del sur de Asia.

Interés en otras plataformas

El actor de amenaza ya había indicado su interés en otras plataformas que Windows. En 2022, el Grupo de Tigres de Hierro, también conocido como APT 27, MacOS y sistemas de Linux dirigidos con su familia de rshell de malware. Los investigadores de Trend Micro esperan las actualizaciones de estas herramientas, adaptadas a otras plataformas y aplicaciones. "Es probable que el actor de la amenaza reutilice las herramientas mencionadas aquí en futuras campañas que podrían dirigirse a diferentes regiones o industrias a corto y largo plazo", dijo el estudio.

Otras noticias que te pueden interesar