Investigadores de seguridad atacados por ataques de ingeniería social de Corea del Norte

hace 4 años

Los piratas informáticos norcoreanos están utilizando Twitter, LinkedIn y el correo electrónico, entre otras cosas, para apuntar a los investigadores de seguridad de Google.

El Grupo de Análisis de Amenazas de Google informó que una campaña de piratas informáticos norcoreanos está dirigida a investigadores de seguridad. Estos piratas informáticos con sede en Corea del Norte y posiblemente respaldados por el gobierno abusan de las redes sociales para enviar malware. Según una publicación de blog de Adam Weidermann del Grupo de Análisis de Amenazas de Google, en su modalidad de ataque, estos piratas informáticos explotarían varias redes sociales, proyectos de Visual Studio que contienen malware y blogs comprometidos para apuntar a sistemas en funcionamiento. bajo Windows. Adam Weidermann, quien llama al método un "nuevo modo de ataque de ingeniería social", explica que los actores se han estado comunicando durante varios meses con investigadores de seguridad específicos a través de diferentes canales, Twitter, LinkedIn, Telegram, Discord, Keybase y mail. parte electrónica de los puntos de contacto privilegiados.

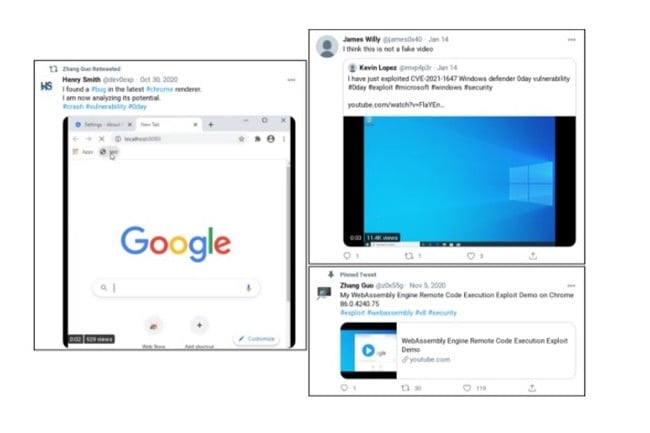

Adam Weidermann explica además que los actores de amenazas utilizan estos canales para preguntar a los investigadores si quieren colaborar con ellos en la investigación de vulnerabilidades a través de un proyecto de Visual Studio. “El proyecto de Visual Studio contiene el código fuente para explotar la vulnerabilidad, así como una DLL adicional que se puede ejecutar a través de eventos de compilación de Visual Studio”, dijo Weidermann. "La DLL es un malware personalizado capaz de establecer una comunicación inmediata con los dominios de mando y control configurados por los actores". La campaña se basó en una red de perfiles de Twitter y un blog, así como en cuentas controladas por actores en las que publicaron enlaces a publicaciones de blogs que contenían escaneos de vulnerabilidades públicas y publicaciones de supuestos investigadores. proteger a los "invitados" legítimos, pero sin dar su consentimiento, así como secuencias de vídeo de las vulnerabilidades de seguridad que se cree han sido descubiertas recientemente. Otros perfiles de Twitter controlados por estos actores retuitearían esta información, amplificando el alcance de publicaciones de blogs y videos.

Un exploit falso para atrapar a los investigadores de seguridad

Aunque no todas las afirmaciones de explotación han sido verificadas por el Threat Analysis Group, la publicación del blog de Google afirma que hay al menos un caso de un video de YouTube que muestra una explotación falsa. El video contenía supuestas imágenes de un exploit CVE-2021-1647, pero los comentarios publicados en el video identifican el exploit como falso. Después de los comentarios, otra cuenta de Twitter controlada por actores retuiteó la publicación original y agregó: "Creo que este no es un video falso". Algunos investigadores también se han visto comprometidos por los propios blogs, ya que los afectados han instalado servicios en sus sistemas que permiten que una puerta trasera en la memoria se comunique con un servidor de comando y control propiedad del hacker. Los mecanismos detrás del compromiso de los blogs no se han descubierto, pero el Sr.

Adam Weidermann dijo que el grupo de análisis de amenazas de Google está interesado en cualquier información sobre el tema. "Si le preocupa ser un objetivo, le recomendamos que compartimente sus actividades de investigación mediante el uso de máquinas virtuales o físicas separadas para la navegación web actual, la interacción con otros miembros de la comunidad de investigación, la aceptación de archivos de terceros y su propia investigación de seguridad", adicional.

Si quieres conocer otros artículos parecidos a Investigadores de seguridad atacados por ataques de ingeniería social de Corea del Norte puedes visitar la categoría Otros.

Otras noticias que te pueden interesar