La División de Investigación Sentinellabs del Sentinel One Publisher ha identificado una versión de Linux del ransomware Icefire, utiliza una vulnerabilidad referenciada CVE-2022-47986 del software de intercambio de archivos IBM Aspera Faspex, recientemente corregido. Hasta ahora, el malware de Icefire solo tiene los sistemas de Windows, pero su mutación utiliza una extensión de IFIRE que ahora se está centrando en los sistemas comerciales de Linux, como el grupo de investigadores independientes en CyberseCurity Malwarehunterteam había informado en octubre en el análisis y monitoreo de amenazas. Los objetivos también han cambiado: mientras Icefire estaba apuntando a las compañías de TI, los ataques variantes de empresas de Linux en el sector de los medios y el entretenimiento.

Según el informe de SentinellabsLas tácticas de los atacantes cumplen con las de las familias de ransomware de "caza de grandes juegos" (gran caza) que implican doble extorsión, ataques contra grandes cuentas, el uso de muchos mecanismos de persistencia y tácticas de escape como la deleción de los archivos de registro. Hablamos de doble extorsión cuando los atacantes vuelan los datos mientras los encriptan, y generalmente requieren un rescate más alto.

Características de la variante de Icefire Linux

La versión de Linux de ICEFIRE es un archivo binario ELF (ejecutable y legible) de 2.18 MB, 64 bits, compilado con el software de código abierto GCC (GNU Compiler Collection) para la arquitectura del procesador del sistema AMD64. La carga útil también opera con éxito en las distribuciones de Ubuntu y Debian basadas en Intel. La versión de Linux de ICEFIRE se ha implementado en hosts usando CentOS, una distribución de Linux de código abierto, que utilizó una versión vulnerable del software IBM Aspera Faspex File Server.

Gracias a esta hazaña, el sistema ha descargado las útiles cargas de Icefire y las ha ejecutado para cuantificar los archivos y cambiarles el nombre agregando la extensión ".Fire", después de lo cual la carga útil fue diseñada de tal manera que se elimina para evitar ser detectado. La carga útil de IceFire Linux está programada para excluir el cifrado de ciertos archivos y rutas críticas para el sistema, incluidas las extensiones de .cfg, .o, .Sh, .mg, .txt, .xml, .jar, .pid, .pid,, . .Ini, .pyc, .a, .so, .run, .cache, .xmlb y p; y las rutas /arranque, /dev, /etc, /lib, /proc, /srv, /sys, /usr, /var, /run. Por lo tanto, las partes críticas de los sistemas no están encriptadas y permanecen operativas. Otra táctica observada en la variante Linux de Icefire es la explotación de una vulnerabilidad en lugar de la difusión tradicional a través de mensajes de phishing o el uso de ciertos marcos de terceros de post-explotación, en particular imperio, metaSpoilt y Cobalt Strike.

Cifrado RSA y red Tor

Las útiles cargas de Icefire se alojan en Doglet DigitalOcean, una máquina virtual alojada en la plataforma en la nube de DigitalOcean utilizando la dirección IP 159.65.217.216. Investigadores de Sentinellabs recomiendan usar caracteres genéricos para esta dirección IP del océano digital en caso de que los actores cambien las áreas de entrega. De lo contrario, llamado "comodín", el uso de caracteres genéricos equivale a usar un carácter de reemplazo en una política de seguridad o una regla de configuración para cubrir varios dispositivos. La carga útil de IceFire utiliza un algoritmo de cifrado RSA con una clave pública codificada en el binario.

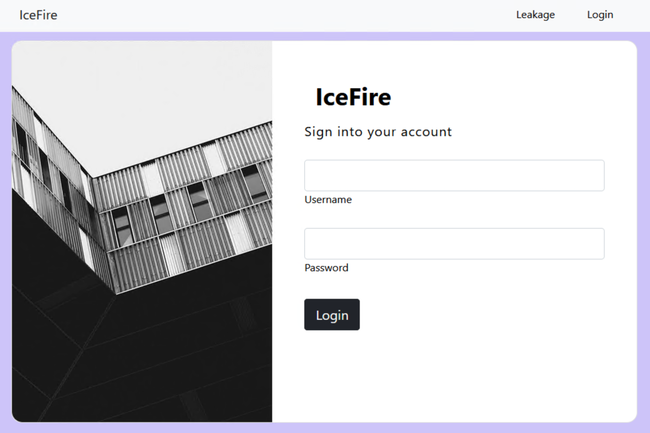

"Además, la carga útil deposita una nota de rescate de un recurso integrado en el binario y lo escribe en cada directorio dirigido para el cifrado de archivos", agrega el informe. El mensaje de solicitud de Icefire Ransfore incluye un nombre de usuario y contraseña predefinidos que debe usarse para acceder al sitio web de pago de rescate, que se aloja en un servicio oculto (los sitios web y los servicios están alojados en la red descentralizada para permitir la navegación anónima). En comparación con Windows, Linux presenta más dificultades para el ransomware, especialmente a gran escala: muchos sistemas de Linux son servidores, menos sensibles a los métodos de infección actuales, como el phishing o las descargas de "accionamiento". Esta es la razón por la cual los atacantes utilizaron la explotación de vulnerabilidades en las aplicaciones, como lo demuestra el grupo de Ransomware Icefire, que utilizó la vulnerabilidad de IBM Aspera para implementar sus cargos útiles.

Otras noticias que te pueden interesar