IceFall: 56 fallas ponen en riesgo los sistemas industriales

hace 3 años

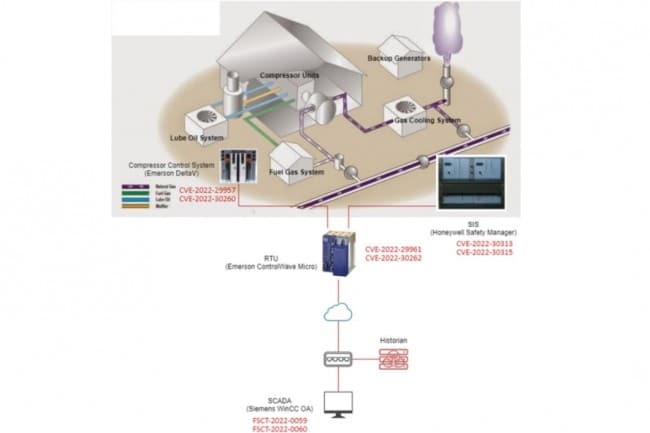

Un informe de los investigadores de seguridad de Forescout identificó un paquete de 56 vulnerabilidades agrupadas bajo el nombre IceFall. Este último se dirige a equipos industriales utilizados en particular en entornos críticos.

Los sistemas industriales (OT) están lejos de ser invulnerables a los ciberataques. Al igual que los sistemas informáticos (IT), constituyen incluso una gran amenaza ligada a equipos como controladores o circuitos programables para usos muy a menudo críticos (levantamiento de puentes, accionamiento de válvulas o bombas hidráulicas, aire acondicionado y calefacción, purificación de aire, etc.) . Presentados regularmente en informes especializados (Anssi, Cesin, Clusif, etc.) como que requieren una atención especial por parte de las empresas, estos sistemas OT son, por lo tanto, objetivos regulares de los actores de amenazas. Como tal, el último estudio realizado por el equipo de investigadores de seguridad Vedere Labs de Forescout hace sonar la alarma.

Según estos especialistas, se ha identificado una colección de 56 fallas enumeradas bajo el nombre IceFall y que afectan a 9 proveedores de sistemas OT, a saber, Honeywell, Motorola, Omron, Siemens, Emerson, JTEKT, Bentley Nevada, Phoenix Contract y Yokogawa. Estos últimos fueron advertidos de estos agujeros de seguridad en una acción coordinada entre CISA (el equivalente a nuestra agencia nacional de seguridad de sistemas de información pero en Estados Unidos), el CERT de VDE y Phoenix Contact. Las vulnerabilidades son variadas e incluyen compromiso de credenciales (38%), manipulación de firmware (21%), ejecución remota de código arbitrario (14%), modificación de configuración y ataques por DoS (8% cada uno). O eludir la autenticación (6 %) y la manipulación de archivos (3 %).

Concéntrese en los modelos de equipos en cuestión

- Bently Nevada: 3700 (monitoreo de condición);

- Emerson: DeltaV y Ovation (sistema de control distribuido), OpenBSI (estación de trabajo de ingeniería), ControlWave, BB 33xx y ROC (unidad terminal remota), Fanuc y Pacsystems (controlador lógico programable);

- Honeywell: Trend IQ (controlador de fabricación), Safety Manager FSC (sistema de instrumentación de seguridad), Experion LX (sistema de control distribuido), ControlEdge (unidad terminal remota) y Saia Burgess PCD (controlador lógico programable);

- JTEKT: Toyopuc (controlador lógico programable);

- Motorola: Moscad, ACE IP gateway y ACE1000 (unidad terminal remota), MDLC (protocolo) y Moscad Toolbox STS (estación de trabajo de ingeniería);

- Omron: serie Sysmac Cx y Nx (controlador lógico programable);

- Phoenix Contact: ProConOS (entorno de ejecución lógica);

- Siemens: WinCC OA (control de supervisión y adquisición de datos, también conocido como Scada);

- Yokogawa: Stardom (controlador lógico programable).

No se ha especificado el número de dispositivos en cuestión, pero podría llegar a varios miles, sobre todo porque no se deben subestimar las vulnerabilidades de las fallas asociadas: "La ingeniería inversa de un único protocolo propietario tomó entre 1 día y 2 semanas-hombre, mientras se lograba lo mismo para los sistemas complejos y multiprotocolo llevó de 5 a 6 meses-hombre, lo que demuestra que las capacidades ofensivas que conducen al desarrollo de malware o ataques cibernéticos centrados en OT podrían ser desarrolladas por un equipo pequeño pero capacitado a un costo razonable”, concluyen los investigadores. dijo.

Medidas de elusión a aplicar

En espera de la disponibilidad de parches por parte de los proveedores y todos los productos afectados, Forescout ofrece algunas recomendaciones, a menudo de sentido común, pero no siempre aplicadas, para ayudar a las empresas a evitar lo peor. Esto incluye descubrir e inventariar todos los puntos finales vulnerables, aplicar controles de segmentación y una buena higiene de la red informática, monitorear los parches lanzados y todo el tráfico de la red para detectar paquetes maliciosos.

Si quieres conocer otros artículos parecidos a IceFall: 56 fallas ponen en riesgo los sistemas industriales puedes visitar la categoría Otros.

Otras noticias que te pueden interesar