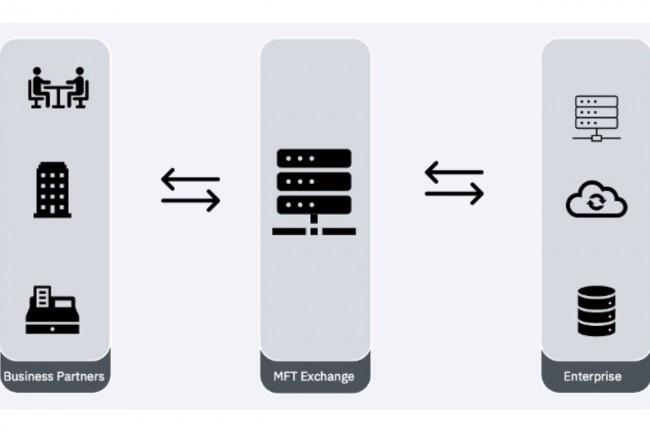

En los últimos años, numerosas bandas de ransomware y otros actores maliciosos han explotado vulnerabilidades en aplicaciones de transferencia administrada de archivos (MFT) implementadas por empresas para brindar acceso remoto seguro a sus documentos. Tras analizar los componentes de 13 de estas soluciones, los investigadoresIBM han desarrollado un marco para ayudar a los defensores a desarrollar rápidamente estrategias de respuesta y detección de incidentes que puedan bloquear su explotación. "Las cargas de trabajo son enormes y los equipos de seguridad están abrumados hasta el punto de que ya no tienen tiempo para inspeccionar proactivamente o incluso familiarizarse con la mecánica de cómo funciona cada pieza de software en su entorno", dijo. dijo el equipo de respuesta a incidentes de IBM Security X-Force en una publicación de blog. “La mayoría de las veces, sólo después de que se revela una vulnerabilidad intentan comprender los componentes esenciales de una herramienta, cuando ya están corriendo para ganar tiempo para parchear un sistema o, peor aún, contener un incidente, para minimizar el impacto de la vulnerabilidad. riesgo sobre la empresa.

Este último marco está disponible en GitHub y cubre las siguientes herramientas MFT, que fueron seleccionadas en función de su popularidad y exposición directa en Internet: Cerberus FTP Server, FileZilla, Cornerstone MFT, SolarWinds Serv-U, JSCAPE, Oracle MFT, WingFTP, Aspera, Diplomat MFT, MyWorkDrive, EasyFTPServer FTPD, ShareFile y ShareTru.

Los ataques MFT están aumentando

En junio, la banda cibernética detrás del ransomware Clop aprovechó una vulnerabilidad de inyección SQL de día cero en una aplicación MFT llamada MOVEit Transfer para robar datos de empresas y extorsionarlas. Esta no fue la primera vez que el grupo, detrás de los exploits para Accellion File Transfer Appliance (FTA) en 2020 y 2021 y los servidores Fortra/Linoma GoAnywhere MFT a principios de 2023, apuntó a una herramienta MFT. El grupo de ciberdelincuentes Clop no es el único que ataca estas aplicaciones. En marzo, otro actor de amenazas que implementó el ransomware IceFire aprovechó una falla de deserialización en el software para compartir archivos Aspera Faspex.

Desarrollo del marco de detección de ataques MFT

Los investigadores de IBM implementaron instancias de demostración, leyeron la documentación disponible y recopilaron información de foros de soporte para crear una colección de rutas de archivos, nombres de procesos y servicios, puertos y otros artefactos que una herramienta crearía en un sistema. Luego comenzaron a simular varias acciones que podrían ser parte de un ataque basado en una explotación real pasada: generar eventos de autenticación, crear nuevas cuentas de usuario, ejecutar comandos a través del software MFT, extraer datos en masa o implementar e interactuar con web shells, estas web scripts que no forman parte de la aplicación en sí.

El objetivo era comprender las asociaciones entre estos eventos y los datos o cambios que crean y que pueden monitorearse como parte de una estrategia de detección. Esto incluía actividad de archivos en tiempo real, datos de red y datos de procesos en el sistema, eventos registrados en registros del sistema o de aplicaciones y cambios en la base de datos. la aplicación. Todas estas posibles fuentes de datos se han documentado para cada aplicación, junto con el proceso necesario para adquirirlas. "Nuestro análisis confirmó lo que pensábamos: todas estas herramientas están diseñadas en gran medida de la misma manera, lo que significa que el enfoque de detección y respuesta para todas las soluciones MFT puede ser en general el mismo", dijeron los investigadores. investigadores.

Componentes del marco MFT-Detect-Response

El marco de detección y respuesta de Manage File Transfer (MFT) resultante, llamado MFT-Detect-Response, consta de varios elementos. MFTData contiene información específica de la aplicación, como nombres de procesos, nombres de archivos, rutas de archivos, ubicaciones de archivos de configuración, opciones de configuración, ubicaciones de archivos de registro, eventos registrados en caso de diversas acciones, números de puerto, dependencias y mucho más.

Otro componente, llamado MFTDetect, contiene scripts que aprovechan MFTData para generar automáticamente detecciones para usar con herramientas populares de detección y respuesta a incidentes como velociraptor o sistemas SIEM que admitan el formato de firma Sigma. Las firmas de detección se activan si los procesos asociados con las MFT cubiertas llaman a herramientas del sistema como powershell, certutil, cmd.exe o wmic.exe con comandos o argumentos específicos, o si servicios del sistema como rundll32, regsvr32, mshta, wscript, cscript o conhost son llamados por MFT con sospecha. Los atacantes suelen abusar de estas herramientas y servicios de Windows en actividades posteriores a la explotación. Otro componente del marco llamado MFTRespond contiene scripts que pueden ayudar a los servicios de respuesta a incidentes a recopilar datos relevantes de cualquiera de los MFT admitidos si se sospecha un compromiso. Finalmente, el componente MFTPlaybook contiene una plantilla de manual de respuesta a incidentes de MFT que puede servir como punto de partida para que las partes interesadas desarrollen estrategias de respuesta a incidentes para el software MFT.

IA para crear firmas de detección para cualquier aplicación

IBM MFT, pero para cualquier tipo de software. El motor analiza automáticamente la documentación, los foros y los datos del sistema para identificar los procesos que los equipos de seguridad deben monitorear, puede producir estrategias personalizadas de detección y respuesta y puede producir una puntuación de riesgo para los defensores basada en el análisis de la probabilidad de que una tecnología sea objeto de explotación masiva. ataques si se publica un exploit. "Se implementan miles de herramientas de software dispares en las empresas y, si bien los defensores están altamente capacitados para identificar actividades maliciosas, primero deben saber dónde buscar", dijeron los investigadores de IBM. “Es importante poder priorizar los activos en función de cómo pueden ayudar a un atacante a alcanzar sus metas y objetivos, su nivel de exposición y el impacto que podrían tener en el negocio”.

Otras noticias que te pueden interesar