Según un estudio realizado por Mandiant (Google), un grupo afiliado a Irán conocido por sus actividades de espionaje cibernético está utilizando tácticas de ingeniería social mejoradas. Los cibercriminales se hacen pasar por periodistas u organizadores de eventos para obtener acceso a los entornos en la nube de sus víctimas. Identificado como APT42, con presuntos vínculos con el Cuerpo de la Guardia Revolucionaria Islámica-IO, el grupo cibernético tiene como objetivo a ONG, medios de comunicación, universidades, servicios jurídicos y activistas occidentales y de Oriente Medio.

“Los objetivos y misiones de APT42 son consistentes con su afiliación con el CGRI-IO, que es parte del aparato de inteligencia de Irán y es responsable de monitorear y prevenir amenazas extranjeras a la República Islámica y disturbios internos”, dijo Mandiant en un comunicado. una entrada de blogEl grupo cibercriminal APT42 es conocido con otros nombres según los editores e investigadores de seguridad que siguen su pista: CALANQUE (Google Threat Analysis Group), Charming Kitten (ClearSky y CertFA), Mint Sandstorm/Phosphorus (Microsoft), TA453 (Proofpoint), Yellow Garuda (PwC), ITG18 (IBM X-Force)...

Las operaciones de APT 42 no son nuevas, afirma el Centro de Respuesta a Incidentes Iraní en Farsi (CertFA) Analizando sus actividades desde 2018Pero estos ataques se han intensificado en los últimos meses. Además de las campañas maliciosas dirigidas a la nube, APT42 también está asociado con actividades basadas en malware, incluida la explotación de dos puertas traseras personalizadas, NICECURL y TAMECAT.

Los ID de Microsoft, Google y Yahoo en la mira

Mandiant afirmó que ha identificado varios clústeres de infraestructura utilizados por APT42 para recolectar credenciales de objetivos en los sectores político y gubernamental, medios de comunicación y periodistas, así como ONG y disidentes. Estos esfuerzos de recolección de credenciales comienzan con ingeniería social para obtener acceso inicial a las redes de las víctimas, "lo que a menudo implica una constante comparación de confianza con la víctima", según el estudio. Solo entonces se adquieren las credenciales deseadas y se evita la autenticación multifactor (MFA) ya sea a través de un sitio web clonado para capturar el token MFA o enviando notificaciones push de MFA a la víctima.

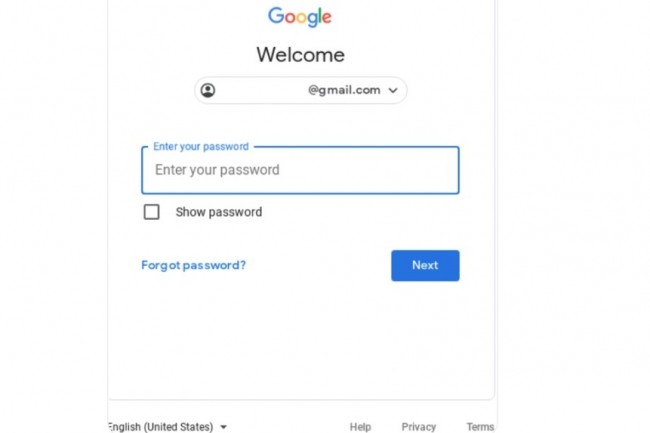

Las campañas se llevaron a cabo en tres etapas sucesivas, añadió Mandiant. En primer lugar, se engaña a la víctima para que haga clic en enlaces con contenido relacionado con Irán y otros temas de política exterior. Una vez activados, los enlaces redirigen a las víctimas a sitios web falsos que se hacen pasar por servicios legítimos, medios de comunicación y ONG. Por último, se redirige a las víctimas a páginas de inicio de sesión falsas de Microsoft, Google o Yahoo, donde se lleva a cabo la recopilación de datos. “APT42 mejoró la credibilidad de su acción utilizando materiales señuelo que invitaban a las víctimas a eventos y conferencias oficiales y relevantes”, añadió el blog. “En un caso, el señuelo estaba alojado en una carpeta de SharePoint controlada por el atacante a la que solo se podía acceder después de que la víctima introdujera sus credenciales. Mandiant no identificó ningún elemento comprometido en los archivos, lo que sugiere que se utilizaron únicamente para ganarse la confianza de la víctima”. Para evitar ser detectado, el grupo implementó múltiples técnicas de evasión, entre ellas el aprovechamiento de herramientas integradas y disponibles públicamente del entorno de Microsoft 365 y el uso de infraestructura anónima y la suplantación de la empresa de la víctima mientras exfiltraba archivos a OneDrive.

Campañas de phishing para difundir malware

Además de las campañas de recolección de credenciales, se observó que la banda cibernética implementaba dos puertas traseras personalizadas. TAMECAT, una puerta trasera capaz de ejecutar comandos de PowerShell o C#, fue identificada por Mandiant en marzo de 2024 y distribuida a través de phishing utilizando macros atrapadas en documentos. “Mandiant observó anteriormente el uso de TAMECAT como parte de una campaña de phishing a gran escala de APT42 dirigida a personas o entidades empleadas o afiliadas a ONG, gobiernos u organizaciones intergubernamentales en todo el mundo”, agregó el equipo de investigación.

En enero de 2024, se encontraron con un archivo de creación de logotipos de Sothink (LMK) que descargaba NICECURL, una puerta trasera escrita en VBScript que puede descargar módulos adicionales para ejecutar, incluida la minería de datos y la ejecución de comandos arbitrarios. El archivo LMK estaba acompañado de un PDF señuelo que se hacía pasar por un formulario de comentarios de la entrevista de la Escuela de Salud Pública TH Chan de Harvard. "Ambas puertas traseras se entregaron con contenido señuelo y brindan a los operadores de APT42 acceso inicial a los objetivos", agregó Mandiant. "Proporcionan una interfaz de ejecución de código flexible que se puede utilizar como punto de partida para implementar otro malware o para ejecutar comandos manualmente en un sistema". El blog agregó una lista de indicadores de compromiso (IoC), incluidos los nombres de medios de comunicación e instituciones de investigación, servicios oficiales, servicios de inicio de sesión genéricos, servicios de acortamiento de URL, daemons de correo electrónico y servicios de intercambio de archivos utilizados por el actor de amenazas.

Otras noticias que te pueden interesar