De acuerdo a un informe de Check Point Researchuna campaña de amenaza persistente avanzada (APT, por sus siglas en inglés) llevada a cabo desde China se dirigió a entidades gubernamentales europeas cuyas actividades se relacionan con las políticas internas y externas. Llamada SmugX, la campaña explota la técnica conocida como HTML Smuggling, que consiste en ocultar cargas útiles maliciosas dentro de documentos HTML. Según el proveedor, esta campaña, activa desde diciembre de 2022, es probablemente la continuación directa de una campaña anteriormente denunciada y atribuida a RedDelta y al grupo Mustang Panda.

Embajadas europeas atacadas

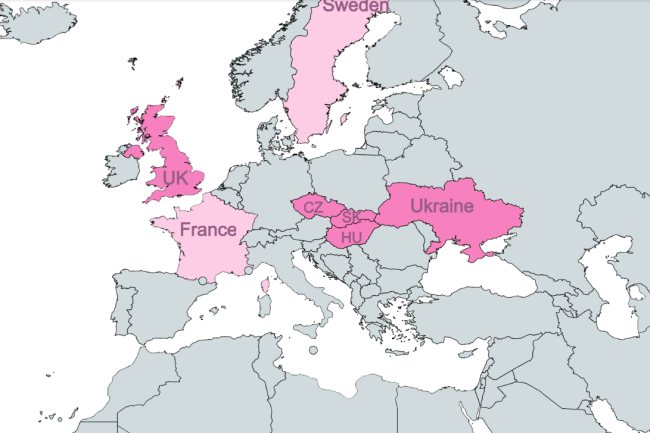

Después de dos meses de investigar al grupo, el editor concluyó que apuntaba a entidades de política interior y exterior, así como a embajadas en Europa. "Combinada con otras actividades del grupo chino ya reportadas por Check Point Research, esta campaña representa una tendencia más amplia dentro del ecosistema chino, indicando un cambio de enfoque hacia las entidades europeas, con un fuerte enfoque en su política exterior", indica además el informe. Además del Reino Unido, la campaña parece estar dirigida a países de Europa del Este, incluidos la República Checa, Eslovaquia y Hungría. El objetivo de la campaña, según el análisis de Check Point, es "apoderarse de información sensible sobre la política exterior de estos países".

SmugX, una variante evasiva de PlugX

La campaña utiliza métodos de entrega recientes, principalmente contrabando de HTML, para implementar una variante de PlugX, un implante comúnmente asociado con varios actores de amenazas chinos. También conocido como Korplug o Sogu, PlugX es un troyano de acceso remoto (RAT) que proporciona acceso no autorizado a un sistema comprometido y permite a un atacante controlar y monitorear a distancia una máquina infectada. Aunque la carga útil de esta campaña es similar a la de las variantes anteriores de PlugX, el nuevo método de entrega pudo reducir las tasas de detección y eludir los ataques con éxito.

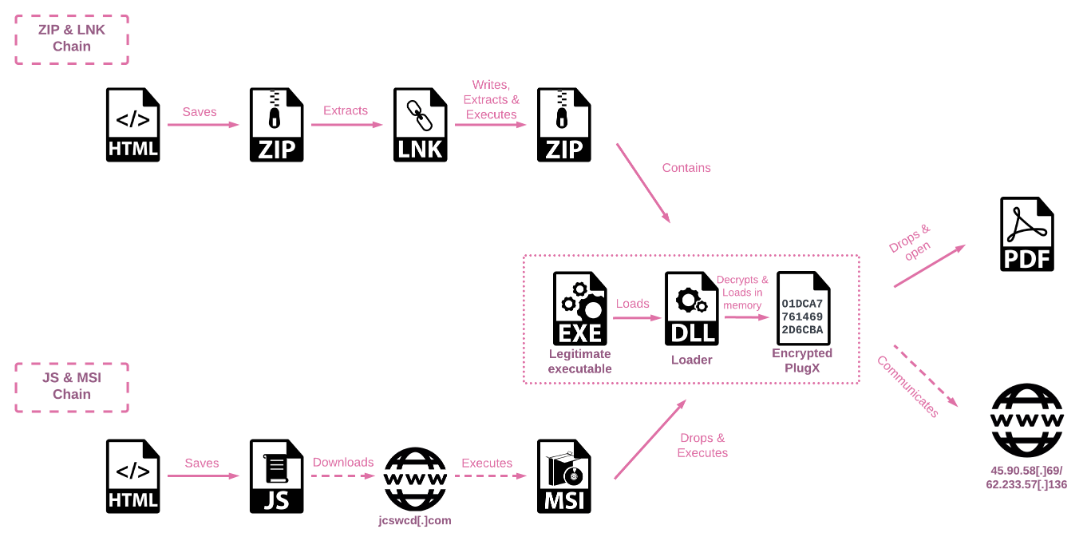

La cadena de infección Plug X. (Crédito de la foto: Check Point Research)

“En la campaña de correo electrónico de SmugX, se utiliza HTML Smuggling para provocar la descarga de un archivo JavaScript o ZIP. Sigue una larga cadena de infección que culmina con la infección de la víctima con PlugX”, afirma el informe. Los señuelos identificados por Check Point se centraron principalmente en entidades de política interior y exterior de Europa central y oriental, con algunas referencias a Europa occidental. La mayoría de los documentos contenían información diplomática, directamente relacionada con China o los derechos humanos en China. Las víctimas más atacadas fueron diplomáticos y funcionarios de entidades gubernamentales.

Otras noticias que te pueden interesar