El Grupo de Análisis de Amenazas (TAG) de Google publicó un informe detallado " Compra de espionaje » sobre los proveedores de servicios de vigilancia comercial (CSV) utilizados para actividades de espionaje. Se realizó un seguimiento de unos cuarenta CSV, de distintos niveles de sofisticación y exposición al público, para obtener información y comprender las actividades de varios actores involucrados en el desarrollo, la venta y la implementación de estos programas espía. Pero también se analizó cómo funcionan los CSV, los tipos de productos que desarrollan y venden, y se analizó su actividad reciente.

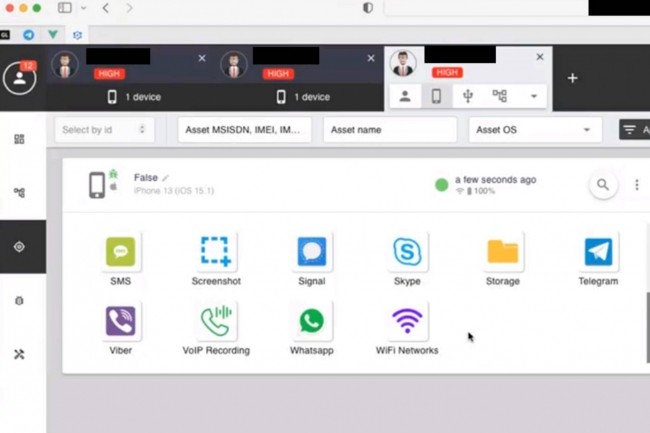

En su investigación, Google explica, por ejemplo, que descubrió que un software vendido por un editor hasta ahora desconocido, Variston, utilizó ataques de día cero en marzo de 2023 para atacar a iPhones en Indonesia. Los piratas informáticos enviaron un SMS que contenía un enlace malicioso que infectó el teléfono del objetivo con software espía. Según la firma de Mountain View, Variston (fundada en 2018 y con sede en Barcelona) colabora con varias empresas más para desarrollar y distribuir software espía. Entre ellas se encuentra Protected AE, con sede en Emiratos Árabes Unidos, fundada en 2016 y con sede en Abu Dabi. Además de Variston, el informe de Google indica que el software espía europeo está ampliando su alcance, al igual que pueden hacerlo otras empresas israelíes como NSO Group, Candiru y QuaDream.

Capacidades de ciberataque particularmente avanzadas

Según el equipo de investigación de seguridad de Google, si bien los principales CSV son los que más atención pública y titulares reciben, existen docenas de otros que reciben menos atención pero que desempeñan un papel importante en el desarrollo de software espía. La proliferación de estos programas está causando un daño real, afirman. "Si bien los gobiernos nunca han afirmado tener el monopolio de las capacidades cibernéticas más avanzadas, esa era ha terminado", afirma Google.

El proveedor ahora considera al sector privado como responsable de muchas de las herramientas más sofisticadas que ha detectado. No es de extrañar que el proveedor esté estudiando de cerca el tema, ya que dice que los CSV están detrás de la mitad de los exploits de día cero conocidos que apuntan a sus productos y dispositivos en el ecosistema Android.

Otras noticias que te pueden interesar