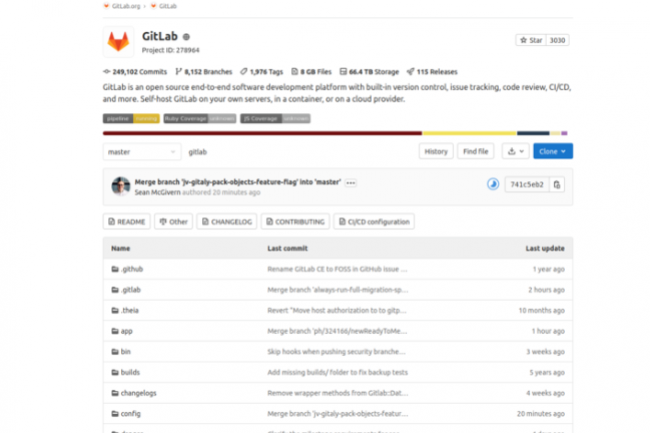

Las vulnerabilidades de seguridad con una puntuación CVSS de 10 no son tan comunes. Después CVE-2023-2825 del pasado mes de mayoEl especialista en repositorios de código abierto y soluciones devops Gitlab acaba de corregir otro. Catalogado como CVE-2023-7028, este agujero de seguridad cerrado por el editor podría facilitar el control de una cuenta enviando correos electrónicos de restablecimiento de contraseña a una dirección de correo electrónico no verificada. Por lo tanto, el parche para esta vulnerabilidad debe aplicarse sin demora.

GitLab dijo que solucionó el problema en las versiones 16.5.6, 16.6.4 y 16.7.2 de sus ofertas Community y Enterprise, así como en las actualizaciones 16.1.6, 16.2.9, 16.3.7 y 16.4.5. La empresa también indicó que esta falla está presente desde la versión 16.1.0 de su solución del 1 de mayo. “En estas versiones, todos los mecanismos de autenticación se ven afectados. Además, los usuarios con autenticación de dos factores habilitada son vulnerables al restablecimiento de contraseña, pero no a la apropiación de cuentas, porque se requiere su autenticación de segundo factor para iniciar sesión”. explicado GitLab.

La vulnerabilidad se informó como parte del programa de recompensas por errores de GitLab. Cert.fr también hizo sonar la alerta en una notificación.

GitLab también solucionó otra falla crítica (CVE-2023-5356, puntuación CVSS: 9.6) donde un usuario puede secuestrar integraciones de Slack/Mattermost para ejecutar comandos de barra como otro usuario.

Otras noticias que te pueden interesar