GitCustodian de Opsera detecta datos vulnerables en el código fuente

hace 3 años

La última oferta SaaS de la editorial Opsera escanea repositorios de código en busca de vulnerabilidades y datos sensibles y alerta a los equipos para evitar que acaben en producción. Un mercado en auge.

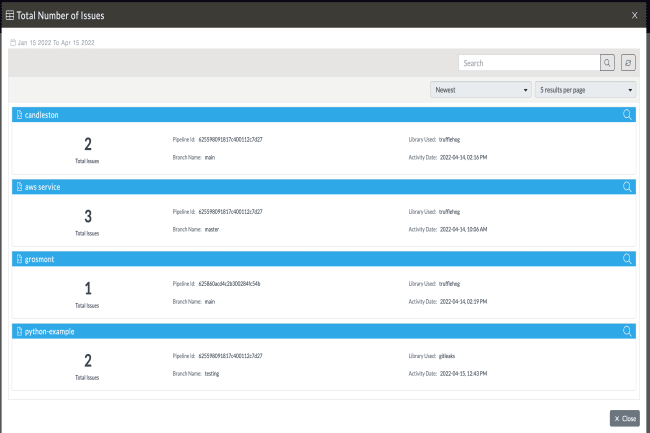

La protección de los repositorios de código fuente se ha convertido en un elemento importante para los enfoques de DevOps. Es en este contexto que Opsera, editor de una plataforma de orquestación, acaba de presentar GitCustodian. Detecta y marca datos vulnerables en repositorios de código, incluidos Gitlab, Github y Bitbucket. El servicio escanea repositorios de código en busca de datos vulnerables y alerta a los equipos de seguridad y DevOps para evitar que estas vulnerabilidades se introduzcan en la producción, protegiendo así las canalizaciones de CI/CD de desarrollo. “Una vez que se detectan las vulnerabilidades, la solución automatiza el proceso de remediación de cualquier secreto descubierto u otros artefactos sensibles”, explicó Opsera. La oferta llega en un momento en que las fugas de datos en los repositorios de código fuente son objeto de gran atención. En abril, GitHub reveló que los atacantes habían usado tokens de autorización robados para descargar datos privados almacenados en la plataforma.

“Visibilidad proactiva”

Según Opsera, muchos desarrolladores de software, sin saberlo, almacenan datos confidenciales, ya sean contraseñas, certificados, claves, en repositorios de códigos. Sin embargo, podrían verse comprometidos por ciberatacantes si terminan en producción. “GitCustodian proporciona una visibilidad proactiva de los datos vulnerables en los repositorios de código fuente y ayuda a los equipos de seguridad y DevOps a abordarlo en las primeras etapas del proceso de CI/CD”, explicó el proveedor. Los equipos reciben una instantánea centralizada de todos los secretos vulnerables y otros artefactos sensibles al riesgo en los sistemas de control de versiones.

Según Opsera, las principales características y beneficios de GitCustodian son:

- Detección de secretos basada en múltiples algoritmos y perfiles estándar de la industria.

- Un análisis del repositorio de código fuente.

- La capacidad de agregar un control proactivo de secretos a los flujos de trabajo de CI/CD existentes.

- Almacenamiento seguro de secretos y claves a través de una caja fuerte integrada.

- Una posibilidad de colaboración y notificación de los equipos interesados.

- Información y análisis con información procesable e informes de cumplimiento.

Como explica Kumar Chivukula, cofundador y CTO de Opsera, GitCustodian tiene tres funciones principales. “Primero, escanea la Administración de código fuente (SCM) de la empresa para encontrar y monitorear secretos en un tablero que rastrea a los infractores y resalta la causa raíz. Luego, puede escanear la canalización de Opsera, o una canalización existente, en busca de secretos antes de que continúe el progreso de la canalización. La mayoría de las empresas necesitan una opción para capturar secretos antes de implementarlos en producción o en un entorno de cliente. Finalmente, en caso de exposición de un secreto, aún es posible agregar secretos en la bóveda integrada de GitCustodian, de modo que el usuario pueda agregar directamente secretos en una bóveda en forma de parámetro y no revelarlos en texto sin cifrar”. GitCustodian ya está disponible para clientes nuevos y existentes, con precios basados en la cantidad de repositorios y la cantidad de usuarios.

Código fuente seguro

Todos los analistas de la industria de TI están de acuerdo en reconocer los riesgos de seguridad y las complejidades que rodean al código fuente, pero también la necesidad de que las empresas modernas implementen estrategias efectivas para detectar y administrar las vulnerabilidades del código. fuente. “Todas las vulnerabilidades de software se originan en el código fuente y es a partir de ahí que llegan al mundo”, explicó Fernando Montenegro, analista principal sénior de Omdia. “La introducción de código vulnerable en producción puede resultar en una simple denegación de servicio, una violación de datos real y todo lo demás. Tan pronto como el software vulnerable se expone en la producción, no solo crea otra superficie de ataque para un posible atacante cibernético, sino que se suma a la "deuda técnica" que las organizaciones acumulan con el tiempo. Las consecuencias pueden ser significativas para las empresas, como divulgaciones públicas, pero también incumplimientos normativos sancionados con multas”, agregó.

“Cualquier gerente de seguridad debe colocar la reparación de vulnerabilidades en la parte superior de su lista de prioridades, para evitar que se propaguen en la producción”, dijo el Sr. Montenegro. Una opinión compartida por Janet Worthington, analista principal de Forrester. "Para garantizar que el código implementado en producción sea seguro, las empresas deben usar herramientas de escaneo que puedan encontrar agujeros de seguridad en el código fuente y vulnerabilidades conocidas en bibliotecas de código abierto y de terceros que los desarrolladores integran en sus aplicaciones", explicó. "Integración y automatización Las herramientas de análisis de seguridad como parte de una canalización de CI/CD permiten a los desarrolladores obtener comentarios mientras el código aún está fresco en sus mentes". Según Rik Turner, analista principal de Omdia, estas precauciones han adquirido aún más importancia desde el COVID-19. pandemia y la aceleración masiva de la transformación digital."El ritmo al que los equipos de desarrollo están empujando el código a la producción se ha acelerado y seguirá haciéndolo", dijo. "Como piedra angular del proceso de desarrollo ágil que es la reutilización de componentes, marcó el comienzo En la revolución de la arquitectura orientada a servicios, cada vez más componentes de código abierto preescritos y disponibles gratuitamente se incluyen en las aplicaciones, de modo que, si th Tienen vulnerabilidades, se integran directamente a las aplicaciones”, agregó el analista de Omdia.

Si quieres conocer otros artículos parecidos a GitCustodian de Opsera detecta datos vulnerables en el código fuente puedes visitar la categoría Otros.

Otras noticias que te pueden interesar