Investigadores de seguridad han descubierto Una vulnerabilidad en los chips MManzana allanando el camino para la extracción de claves secretas utilizadas durante operaciones de cifrado. Llamado GoFetch, puede ser explotado por un ataque de canal lateral utilizando el DMP (data memory dependent prefetcher) de los chips Apple M. Esta función consiste en determinar instrucciones y datos a cargar antes de que un programa los necesite y mientras la CPU está realizando otra tarea. El interés es reducir los tiempos de acceso y las latencias entre la memoria principal y el procesador.

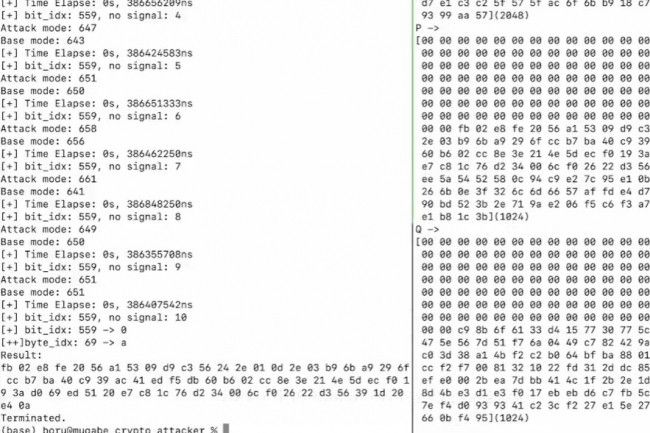

Al explotar esta falla, los investigadores pudieron extraer una variedad de claves de cifrado (OpenSSL Diffie-Hellman, Go RSA, CRYSTALS Kyber y Dilithium). El escenario de ataque se probó con éxito en un chip M1 y podría funcionar bien con otros, en particular M2 y M3. Según la investigación, al tener estos componentes una microarquitectura idéntica a la del M1, el exploit DMP podría ser efectivo en la confirmación de la prueba. Cabe señalar que los chips de la competencia, como el Core de 13.ª generación de Intel (Raptor Lake), también tienen una función DMP, pero se librarían del fallo GoFetch debido a que los criterios de activación son más restrictivos que los de Apple.

Un defecto mitigable, pero a costa del rendimiento

La falla no se puede reparar directamente, ya que se origina en el diseño microarquitectónico del propio componente. Sin embargo, se puede mitigar integrando defensas en software criptográfico de terceros que pueden degradar el rendimiento de la serie M al realizar operaciones criptográficas, en particular en generaciones anteriores M1 y M2.

En el chip M3, el componente tiene un bit especial que los desarrolladores pueden invocar para desactivar la función DMP. Sin embargo, los investigadores no están seguros de cuál será el impacto en el rendimiento criptográfico del chip.

Otras noticias que te pueden interesar