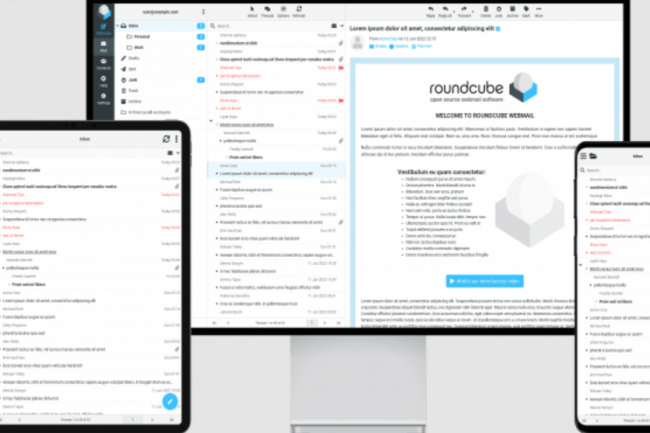

El cliente de correo electrónico Roundcube de código abierto bajo licencia GPL es muy práctico. Tanto es así que incluso el Estado francés lo recomienda para las administraciones y también lo encontramos impulsado por muchos hosts (OVH, Gandi, etc.). Estos últimos, sin embargo, deberían ser cautelosos y estar muy atentos tras el descubrimiento realizado por los investigadores de seguridad de Eset. De hecho, han descubierto que el grupo cibercriminal Winter Vivern está llevando a cabo ataques aprovechando un fallo de día cero activamente explotado. “El grupo recientemente comenzó a explotar una vulnerabilidad XSS de día cero en el servidor de correo web Roundcube. En un ataque XSS, se inyectan scripts maliciosos en sitios web que de otro modo serían confiables”, advirtió el proveedor de seguridad. Según Eset, el objetivo fueron entidades gubernamentales y un grupo de expertos, todos ubicados en Europa.

Eset descubrió este agujero de seguridad el 12 de octubre y se puso en contacto con el equipo a cargo de este correo web, quien respondió publicando actualizaciones de seguridad el 14 de octubre. Sorprendentemente, el editor no esperó la ventana tradicional de 90 días antes de hacer público su descubrimiento, lo cual se hace con los defectos de los editores comerciales (Google, Microsoft, etc.). Para aquellos que aún no lo han hecho, la actualización a la última versión del webmail de Roundcube debe realizarse lo antes posible.

Posible vínculo con la ciberbanda MustachedBouncer aliada de Bielorrusia

La explotación de esta vulnerabilidad XSS identificada como CVE-2023-5631 se puede realizar de forma remota enviando un correo electrónico corrupto. "A primera vista, el correo electrónico no parece malicioso, pero al revisar el código fuente HTML, pudimos ver una etiqueta para gráficos SVG al final que contiene una carga maliciosa en el código", explicó Mathieu Faou, investigador de seguridad de Eset quien descubrió este defecto. “Al enviar un correo electrónico específico, los atacantes pueden cargar código JavaScript arbitrario en el contexto de la ventana del navegador del usuario de Roundcube. No se requiere ninguna interacción manual aparte de mostrar el mensaje en un navegador web. La carga útil final de JavaScript puede filtrar mensajes de correo electrónico al servidor de comando y control del grupo.

Eset sostiene, sin dejar de ser muy cauteloso, que Winter Vivern está vinculado a MoutachedBouncer, una banda cibernética aliada de Bielorrusia y que también ha atacado los servidores de correo electrónico de Zimbra pertenecientes a entidades gubernamentales desde al menos 2022.

Otras noticias que te pueden interesar