Cuanto más popular seas, más objetivo tendrás. Y no sólo las celebridades se ven afectadas: también es el caso de cierto software conocido como WinRAR, que lleva varios meses en el punto de mira de los ciberpiratas. Un grupo de investigadores de seguridad de Google, especializados en análisis de amenazas (TAG), observa desde hace varios meses las acciones de grupos cibercriminales que se benefician del apoyo estatal -en este caso China y Rusia- aprovechándose de un fallo de seguridad en la famosa herramienta de compresión y archivado. . Tras la publicación el pasado mes de agosto de un parche en WinRAR Update 6.23 -que se aplicará lo antes posible si aún no se ha hecho-, la firma de Mountain View ha proporcionó detalles de su investigación después de haber respetado el tradicional período de abstinencia de 90 días.

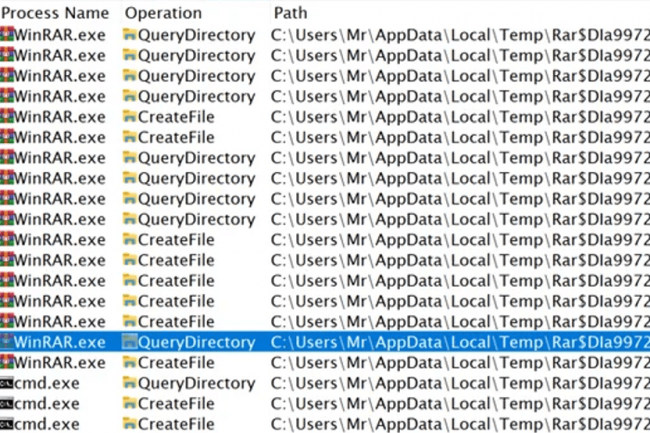

Entre los fallos corregidos, uno llamó especialmente la atención de Google. Se trata de CVE-2023-38831, una vulnerabilidad lógica de día cero explotada desde abril de 2023: explota la expansión de archivos temporales durante el proceso de archivado y se basa en el extraño comportamiento del iniciador de aplicaciones ShellExecute de Windows al intentar abrir un archivo cuya extensión contiene espacios. . Esto brinda a los piratas informáticos la capacidad de generar código arbitrario y, por lo tanto, malicioso en los sistemas de destino.

Latencia de parcheo fatal

Como parte de su análisis, los investigadores de seguridad de Google pudieron determinar que los piratas informáticos contaban con el apoyo de estados reconocidos como anfitriones de ciberdelincuentes de todo tipo: China y Rusia a través de los grupos APT 40 (ISLANDDREAMS) para el primero, y APT 28 (FROZENLAKE). ) así como Sandworm (FROZENBARENTS) para el segundo. Desde abril, la falla de WinRAR se ha utilizado para entregar una amplia gama de cargas útiles de malware, incluidos DarkMe, GuLoader y Remcos RAT. Problema: los exploits relacionados con este fallo por parte de estos ciberhackers continuaron produciéndose hasta septiembre, debido a la falta de aplicación de parches tras su disponibilidad.

“La explotación a gran escala del error WinRAR muestra que explotar vulnerabilidades conocidas puede ser muy eficaz, incluso si hay un parche disponible. Incluso los atacantes más sofisticados sólo harán lo necesario para lograr sus objetivos”, explicó Google. "Estas recientes campañas de explotación de WinRAR resaltan la importancia de los parches y que aún queda trabajo por hacer para permitir a los usuarios mantener su software seguro y actualizado".

Otras noticias que te pueden interesar