Se ha generado un pequeño susto en la nube después de que los expertos de Tenable descubrieran una vulnerabilidad crítica en Fluent Bit. Conocida como CVE-2024-4323 y bautizada como Linguistic Lumberjack, es el resultado de fallas de codificación en el servidor HTTP integrado de la herramienta de código abierto y provoca corrupción de la memoria. Si no se resuelve, podría provocar una denegación de servicio, una divulgación de información o, en el caso más grave pero improbable, ataques de ejecución remota de código (RCE). Las versiones 2.0.7 a 3.0.3 de Fluent Bit son vulnerables. Según los desarrolladores del componente, la versión 3.0.4 de Fluent Bit resuelve esta vulnerabilidad y las amenazas asociadas.

Fluent Bit es un recopilador y motor de datos de código abierto que puede analizar datos de registro de una variedad de fuentes. Su escalabilidad lo hace adecuado para entornos de nube. Entre los usuarios que figuran en la lista se incluyen AWS, Microsoft Azure y Google Cloud y, según Tenable, los tres hiperescaladores dependen en gran medida de la tecnología. Cisco, Splunk y otros también confían en la tecnología en sus aplicaciones de monitorización. Otros desarrolladores también están utilizando la oferta, que ha registrado 3 mil millones de descargas en 2022 y continúa implementándose más de 10 millones de veces al día. Alertado por Tenable el 30 de abril, el proyecto respondió desarrollando una versión parcheada de la tecnología, Fluent Bit 3.0.4, que se lanzó el 21 de mayo. En una declaración en su sitio web, los desarrolladores de Fluent Bit instaron a los proveedores de tecnología a actualizar "inmediatamente para garantizar la estabilidad y seguridad del sistema".

Los vendedores son bastante receptivos al parche.

Por lo general, las vulnerabilidades en los sistemas basados en la nube se solucionan rápidamente y sin la intervención del usuario. Cuando se contactó a un proveedor para que hiciera comentarios, dijo que no se había visto afectado por el problema y criticó la investigación de Tenable por ser algo sensacionalista. Otros actores de TI que utilizan la herramienta de monitoreo de registros tienen la vulnerabilidad bajo control.

CrowdStrike, por ejemplo, afirmó que ha actualizado su entorno a la versión parcheada de Fluent Bit y que no hay un impacto directo en los clientes. Sin embargo, la empresa instó a "los clientes que utilizan el paquete LogScale Kubernetes Logging a volver a implementar y actualizar a la versión parcheada de Fluent Bit de inmediato". También recomienda que los clientes que utilizan sus propias instancias de Fluent Bit comprueben sus versiones y apliquen las actualizaciones necesarias para mitigar los posibles riesgos. Sin embargo, ningún proveedor de servicios empresariales para Fluent Bit (Calyptia, Fluentd y Clear Code) contactado para pedir asesoramiento para sus clientes respondió de inmediato.

Aprendiendo a proteger mejor el proyecto de código abierto

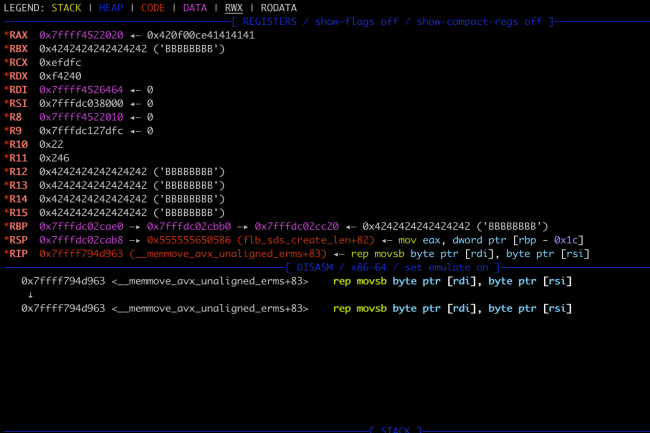

En una publicación de blog técnicaLos expertos de Tenable explicaron cómo se descubrió la vulnerabilidad mientras investigaban una falla separada (aún no revelada) en un servicio en la nube (sin nombre). Durante su análisis, se dieron cuenta de que podían acceder a varias métricas y puntos finales de registro internos del propio servicio en la nube, incluidas varias instancias de Fluent Bit. Fue mientras realizaban pruebas adicionales de la solución en un entorno aislado que descubrieron el problema de corrupción de memoria. En concreto, el servidor HTTP integrado en Fluent Bit era vulnerable porque no podía desinfectar los rastros de las solicitudes. Este mecanismo permitía a los atacantes pasar una entrada inesperada o no válida para bloquear un sistema o utilizar la corrupción de memoria para exponer información secreta. Un ataque de ejecución de código remoto también tendría probabilidades de tener éxito, al menos en teoría.

Los expertos señalan que un ataque de estas características dependería en gran medida de la arquitectura, el sistema operativo anfitrión y otros factores ambientales, y sería difícil de llevar a cabo. Los desarrolladores de la herramienta de código abierto consideran que el incidente fue una experiencia de aprendizaje. “Aunque nadie se alegra de recibir un aviso de seguridad crítico justo antes del almuerzo, este problema nos ha dado un empujón útil para evaluar nuestras prácticas de prevención de vulnerabilidades dentro del proyecto Fluent Bit”, escribieron. “Por ejemplo, nos recordó que algunas de las medidas que ya tenemos en marcha, como nuestra participación en el programa OSS-Fuzz de Google, están completamente justificadas. También nos ha dado la oportunidad de fortalecer otros aspectos de nuestra respuesta a incidentes y asegurarnos de que sean lo más efectivos posible para el futuro de Fluent Bit”.

Otras noticias que te pueden interesar