Los investigadores de la compañía de seguridad de SafeBreach han publicado la prueba de concepto de una hazaña para dos defectos en LADA (protocolo de acceso de directorio ligero) que podría causar fallas del servidor o la ejecución de código remoto (ejecución de código remoto, RCE) en los servidores de Windows. "Los controladores de dominio de Active Directory se consideran un componente esencial de las redes de computadoras comerciales", recuerda los expertos que han estudiado fallas. “Las vulnerabilidades identificadas en los controladores de dominio generalmente son mucho más críticas que las que se encuentran en las estaciones de trabajo habituales. La posibilidad de ejecutar código en un controlador de dominio o tener servidores de Windows afecta en gran medida la postura de seguridad de la red ”, insistieron.

Poca información sobre las dos fallas críticas

Referenciado CVE-2024-49112 (severidad 9.8 de 10) y CVE-2024-49113 (Gravity 7.5), estas vulnerabilidades se han corregido en las actualizaciones de parches del martes de Microsoft, sin muchos detalles. Sin embargo, a fines de la semana pasada, SafeBreach publicó un análisis en profundidad sobre estas fallas, así como una prueba del concepto de explotación de CVE-2024-49113 que, según los investigadores, afecta a cualquier servidor de Windows desatado, y no solo los controladores de dominio, la única condición es que el servidor DNS de los controladores de víctimas del controlador de víctimas está conectado a Internet.

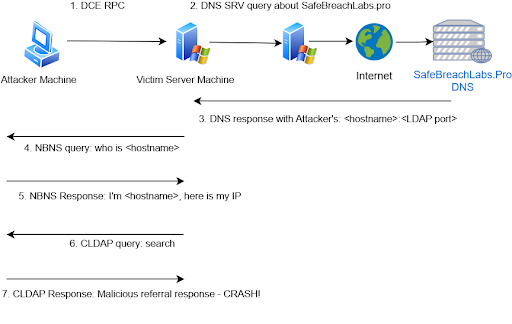

Incluso si Microsoft No ha publicado casi ninguna información sobre el CVE-2024-49113, Preguntas frecuentes de SA para CVE-2024-49112 Proporciona información adicional: “Un delantero remoto no autenticizado que tendrá éxito en explotar esta vulnerabilidad podría ejecutar un código arbitrario en el contexto del servicio LDAP. Sin embargo, el éxito de la explotación depende del componente objetivo. "Agregar:" Para explotar un controlador de dominio para un servidor LDAP, el atacante debe enviar llamadas de Active Directory (AD) a través del procedimiento de replicación remota (RPC) especialmente diseñado para el objetivo para activar una búsqueda del dominio de rescate ".

Un modo de operación para fallas en LDAP. (Crédito de la foto: Safebreach)

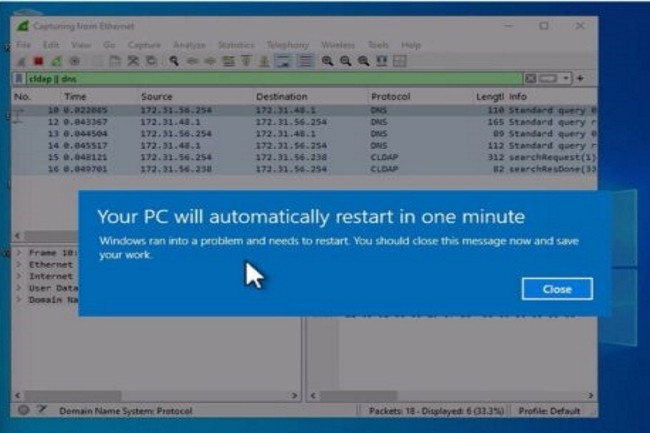

Un POC que planta servidores y un RCE en preparación

Sobre la base de esta información, SafeBreach orientó sus esfuerzos a los ejecutables y las bibliotecas de enlaces dinámicos (DLL) que implementan la lógica del cliente LDAP y eligieron lSass.exe O una de las DLL que carga como una ubicación probable del error. Después de aislar la DLL incriminada - widap32.dll - Los investigadores encontraron una manera de engañar a la víctima enviándole una solicitud de LDAP al área del atacante y enviándole una respuesta que hizo lSass.exe y todo el sistema operativo. (Consulte el análisis para más detalles). Los investigadores están trabajando actualmente en otra hazaña que no planta el sistema, pero que permite la ejecución del código remoto.

Para darle vida a la vida de los equipos de seguridad un poco más, Microsoft indica en sus preguntas frecuentes que un atacante podría usar túneles RPC entrantes para explotar las vulnerabilidades. El proveedor recomienda a los clientes que no pueden solicitar un correctivo para evitar que los controladores de dominios accedan a Internet de inmediato o prohíben los túneles RPC entrantes de redes poco confiables, especificando que "la aplicación de estas medidas de mitigación reducirá el riesgo de que un atacante logra convencer o engañar a una víctima para conectarse a un servidor malicioso". ". Por otro lado, si se establece una conexión, "el atacante podría enviar malware al objetivo a través de SSL". La empresa Redmond agrega, sin embargo, que "la aplicación de las dos configuraciones constituye una defensa efectiva contra esta vulnerabilidad.» »

Otras noticias que te pueden interesar