Si cisco Aunque a menudo publica boletines de seguridad para advertir sobre errores críticos y exigir correcciones, esta vez la situación es un poco más preocupante. De hecho, el fabricante del equipo ha alertado de un exploit en curso sobre un fallo crítico que afecta a la interfaz web de su sistema operativo de interconexión de red IOS XE. Problema: actualmente no hay ninguna solución que aplicar. Catalogado como CVE-2023-20198, este agujero de seguridad "brinda a un atacante remoto no autenticado la capacidad de crear una cuenta en un sistema afectado con acceso de nivel de privilegio 15. Luego, el atacante puede usar esta cuenta para tomar el control del sistema afectado". ¿Podemos leer en la alerta de Cisco?.

La firma especifica que esta falla afecta al software Cisco IOS XE si la función de interfaz de usuario web está activada. La función de interfaz de usuario web se habilita mediante los comandos ip http server o ip http Secure-server. “Para determinar si la función del servidor HTTP está habilitada para un sistema, inicie sesión en el sistema y use el comando mostrar configuración en ejecución | incluir servidor http ip|seguro|activo en la interfaz de administración para verificar la presencia del comando ip http server o el comando ip http Secure-server en la configuración global. Si alguno de estos comandos está presente, la función del servidor HTTP está habilitada para el sistema”, afirma Cisco.

Poco margen de maniobra para las empresas

Se deben verificar varios indicadores de compromiso, comenzando en los registros del sistema, especialmente si un nombre de archivo no coincide con una acción de instalación de archivo esperada. Talos, el brazo de seguridad de Cisco, ha proporcionado el siguiente comando para verificar la presencia del implante donde systemip es la dirección IP del sistema a verificar. Este comando debe ejecutarse desde una estación de trabajo con acceso al sistema en cuestión: curl -k -X POST "https://systemip/webui/logoutconfirm.html?logon_hash=1". Si la consulta devuelve una cadena hexadecimal, el implante está presente, asegura el proveedor.

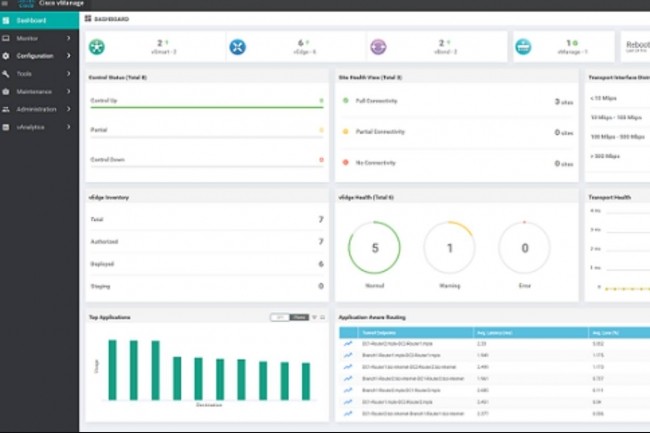

IOS XE incluye una interfaz gráfica integrada para aprovisionar el sistema, simplificar la implementación y la administración y también mejorar la experiencia del usuario. Se proporciona de forma predeterminada sin necesidad de activar nada ni instalar una licencia en un sistema. La interfaz web se puede utilizar para crear configuraciones, así como para monitorear y solucionar problemas del sistema sin conocimiento de la interfaz de línea de comandos (CLI). Mientras espera un parche, Cisco recomienda una solución radical para evitar este compromiso deshabilitando la función del servidor HTTP en todos los sistemas afectados expuestos a Internet. En caso de que no sea posible deshabilitar HTTP, la compañía ofrece restringir el acceso a sus servicios basados en IOS XE solo a redes confiables. Una solución que, en última instancia, deja poco margen de maniobra a las empresas afectadas.

Otras noticias que te pueden interesar