Ivanti está lanzando parches de seguridad. Tras corregir dos fallos de día cero en su herramienta de monitorización de terminales Endpoint Manager Mobile (EPMM) el pasado mes de julio, y luego una veintena más en su EDM (gestión de terminales móviles) Avalanche, Otro más el mes pasado El proveedor ha emitido otra alerta sobre el problema que afecta a su EPM (Endpoint Manager). "Como parte de nuestra investigación sobre las vulnerabilidades informadas el 10 de enero en las puertas de enlace Connect Secure, Policy Secure y ZTA, hemos descubierto vulnerabilidades adicionales", prevenido la empresa.

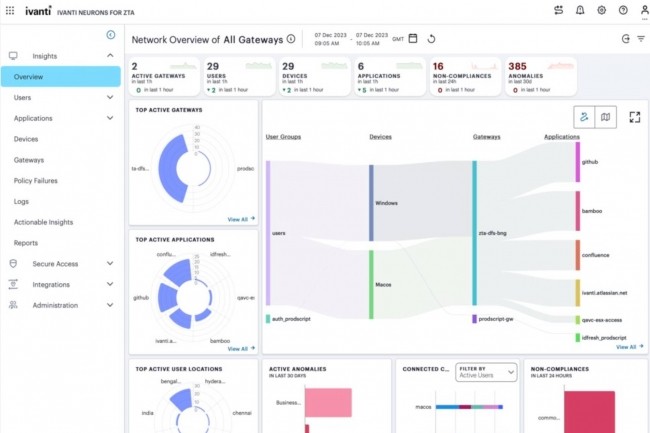

Estos dos fallos han sido referenciados como CVE-2024-21888 y CVE-2024-21893 y el proveedor ha indicado que, si bien en el caso del primero no hay evidencia de clientes afectados, no es el caso del segundo: "Solo tenemos conocimiento de un pequeño número de clientes que se han visto afectados por CVE-2024-21893 en este momento", explica Ivanti. El último fallo es un tipo de falsificación de solicitud del lado del servidor en el componente SAML de Connect Secure (9.x, 22.x) y Policy Secure (9.x, 22.x) y Neurons para ZTA que otorga a un atacante la capacidad de acceder a ciertos recursos restringidos sin autenticación. Respecto a la primera (CVE-2024-21888) el editor explicó que se trata de una vulnerabilidad de escalada de privilegios en el componente web de Connect Secure (9.x, 22.x) y Policy Secure (9.x, 22.x) que otorga a un usuario la capacidad de elevar sus privilegios al nivel de administrador.

También se lanzaron parches para otras dos fallas de día cero

“En cuanto nos enteramos de estas vulnerabilidades, movilizamos inmediatamente nuestros recursos y el parche ya está disponible a través del portal de descarga estándar para Connect Secure (versiones 9.1R14.4, 9.1R17.2, 9.1R18.3, 22.4R2.2 y 22.5R1.1) y la versión 22.6R1.3 de ZTA”, asegura Ivanti. “Se instalarán parches para otras versiones compatibles de forma escalonada y hay una nueva mitigación disponible para descargar. Si los clientes han aplicado el parche, no necesitan aplicar la mitigación”. La empresa también publicado parches para otros dos días cero revelados a principios de enero: una omisión de autenticación (CVE-2023-46805) y una inyección de comando (CVE-2024-21887), utilizados en ataques generalizados para implementar malware en puertas de enlace ICS, IPS y ZTA vulnerables desde el 11 de enero.

Tenga en cuenta que La CISA estadounidense ha dado un paso adelante sobre las fallas que afectan a la VPN de Ivanti. En una medida poco común, el regulador solicitó a las agencias federales que desconecten todas las herramientas de Ivanti en las redes para aplicar los parches.

Otras noticias que te pueden interesar