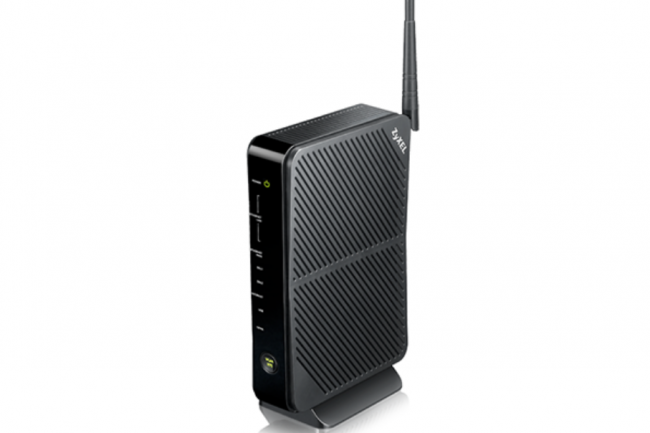

Investigadores de seguridad para griseise observado Ataques activos a través de una vulnerabilidad crítica de inyección de control en varios enrutadores zyxel. La falla de tipo de día cero, a la referencia como CVE-2024-40891 se había revelado al proveedor taiwanés desde el 1 de agosto de 2024. "Los atacantes pueden aprovechar esta vulnerabilidad para ejecutar órdenes arbitrarias sobre el aparato en cuestión, lo que puede capacitar al sistema completo Compromiso, exfiltración de datos o infiltración de red. [NDLR: entreprise spécialisée dans l'analyse de la surface d'attaque] Se señala más de 1,500 equipos vulnerables en línea. ", Advierte Greynoise. Esta vulnerabilidad es muy similar a una ya conocida anterior, CVE-2024-40890, sabiendo que la principal diferencia es que la primera se basa en Telnet, mientras que la segunda se basa en HTTP". Las dos fallas permiten que no son-no- atacantes autenticados para ejecutar órdenes arbitrarias utilizando cuentas de servicio (supervisor y/o zyuser) ", advierte Greynoise.

Zyxel finalmente ha reconocido el CVE-2024-40890 y CVE-2024-40891 y también es consciente de que Vulcheck publicará los detalles técnicos en su blog abriendo el camino para explotar el POC que no parece perturbar más que el proveedor. "Hemos confirmado que los modelos asignados reportados por Vulcheck, VMG1312-B10A, VMG1312-B10B, VMG1312-B10E, VMG3312-B10A, VMG3313-B10A, VMG3926-B10B, VMG4325-B10A, VMG4380-B10A, VMG8324-B1024-B1024 B1024 B1024 B10AT VMG8924-B10A, SBG3300 y SBG3500 son productos antiguos que han alcanzado su fin de vida durante años.

Aunque ya no es compatible o comercializado oficialmente por Zyxel, algunos modelos de enrutadores todavía están disponibles para su compra en plataformas en línea como Amazon señaló Vulcheck. Dada la situación, cualquier usuario de estos antiguos modelos de enrutadores no debe correr riesgos y detener su uso lo antes posible.

Otras noticias que te pueden interesar