La familia de ransomware sigue muy activa: algunos mueren, otros renacen o se crean. El último se llama Eldorado y Fue analizado por investigadores del Grupo IBClasificado como RaaS (ransomware como servicio), apareció por primera vez el 16 de marzo de 2024, cuando se publicó un programa de afiliados en el foro de ransomware RAMP.

La empresa de ciberseguridad que se infiltró en el grupo señala que su representante habla ruso y que el malware ofrecido es único. No se trata de una reutilización de cepas de ransomware previamente descubiertas como Lockbit o Babuk. “El ransomware Eldorado utiliza Golang por sus capacidades multiplataforma y emplea Chacha20 para el cifrado de archivos y Rivest Shamir Adleman-Optimal Asymmetry Encryption Padding (RSA-OAEP) para el cifrado de claves”, dijeron los investigadores Nikolay Kichatov y Sharmine Low. Añaden que “puede cifrar archivos en redes compartidas utilizando el protocolo Server Message Block (SMB)”.

Archivos bloqueados de Windows y Linux

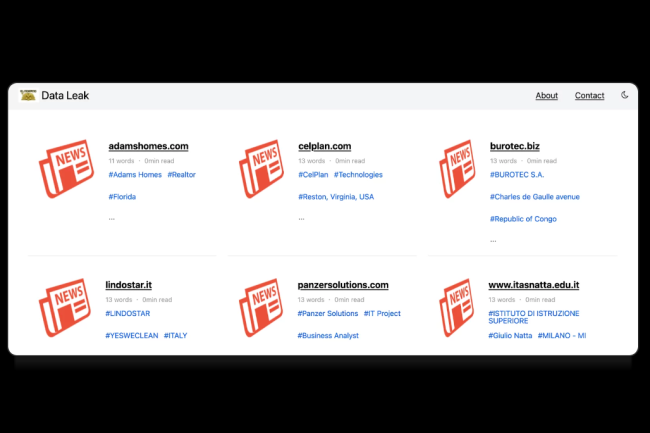

Eldorado ofrece variantes para cifrar archivos en sistemas Windows y Linux (incluido el hipervisor de VMware). En total, el cryptolocker viene en 4 formatos, a saber, esxi, esxi_64, win y win_64. El sitio de presentación de fugas de datos ya enumera 16 víctimas a junio de 2024. 13 de los objetivos se encuentran en Estados Unidos, dos en Italia y uno en Croacia. Las empresas afectadas abarcan diversos sectores, como el inmobiliario, la educación, los servicios profesionales, la atención sanitaria y la fabricación.

La última incorporación se suma a otros miembros recientes de la familia de ransomware de doble extorsión, entre los que se incluyen Arcus Media, AzzaSec, dan0n, Limpopo (también conocido como SOCOTRA, FORMOSA, SEXi), LukaLocker, Shinra y Space Bears. LukaLocker, vinculado a un operador al que Halcyon llama Volcano Demon, se destaca por no utilizar un sitio de violación de datos, sino llamar a la víctima por teléfono para extorsionar y negociar el pago después de cifrar las estaciones de trabajo y servidores de Windows.

Otras noticias que te pueden interesar