A finales de 2023, el mundo de la TI y la seguridad contenía la respiración. con el exploit Citrix Bleed. Capaz de eludir los requisitos de contraseña y MFA para secuestrar con éxito sesiones de usuarios legítimos en los gateways Citrix NetScaler Web Application Delivery Control (ADC) y Gateway, esta vulnerabilidad había sido explotada con éxito por la banda cibernética Lockbit 3.0. Desafortunadamente, este fantasma del pasado parece estar resurgiendo. Debido a que bis repetita, el proveedor ha solucionado un nuevo fallo crítico que afecta una vez más a su gama de dispositivos NetScaler. ADC y Gateway Con la clave para que los atacantes puedan robar información confidencial de la memoria de los terminales...

De acuerdo a un informe Bishop Fox, esta amenaza ha sido corregida silenciosamente por el editor en sus productos NetScaler v13.1-50.23. "La vulnerabilidad permitía a un atacante obtener de forma remota información confidencial de un dispositivo NetScaler configurado como puerta de enlace o servidor virtual AAA a través de una interfaz web con muchos usuarios conectados y sin necesidad de autenticación". ha explicado Bishop Fox. Los componentes de NetScaler afectados se utilizan para autenticación, autorización y auditoría (AAA), así como para acceso remoto. La última versión de esta solución es 14.1-21.15, publicada el 23 de abril de 2024.

Una similitud con Citrix Bleed

Los productos NetScaler que utilizan las versiones afectadas eran vulnerables a una lectura de memoria fuera de límites no autenticada que podía permitir la captura de información confidencial. Si bien no es tan crítico, este agujero de seguridad es similar a Citrix Bleed (CVE-2023-4966) del año pasado, una vulnerabilidad de día cero que afectó a los mismos puntos finales y fue ampliamente explotada.

Citrix Bleed tiene una puntuación CVSS de 9,4/10, lo que la convierte en una vulnerabilidad de divulgación de información crítica y de alta gravedad. Al igual que esa falla, la explotación de Citrix Bleed solo era posible en los casos en que los dispositivos NetScaler ADC y Gateway se configuraban como Gateway (VPN Virtual Server, ICA Proxy, CVPN, RDP Proxy) o AAA Virtual Server. La incapacidad de este error para exponer datos altamente confidenciales lo distingue de CVE-2023-4966. "Este error es casi idéntico a la vulnerabilidad Citrix Bleed (CVE-2023-4966), excepto que es menos probable que devuelva información altamente confidencial a un atacante", afirma la publicación del blog.

Una actualización que se aplicará lo antes posible

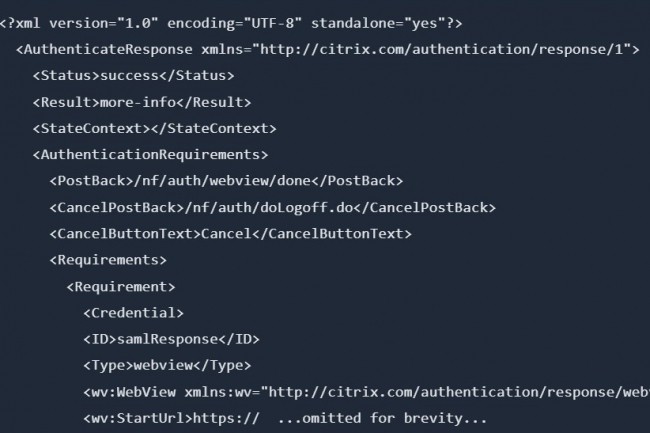

Aunque no se ha asignado un CVE ID a la vulnerabilidad, probablemente porque Citrix no ha hecho ninguna divulgación pública al respecto hasta el momento, se ha observado que se ha corregido en la versión 13.1-51.15 de NetScaler. Es posible que la empresa haya solucionado el problema de forma silenciosa sin revelarlo. Bishop Fox instó a los usuarios a actualizar a la versión 13.1-51.15 o posterior para solucionar esta vulnerabilidad. "La vulnerabilidad permite a un atacante recuperar datos potencialmente confidenciales de la memoria", añadió Bishop Fox. "Si bien en la mayoría de los casos no se devuelven valores, hemos observado casos en los que se filtran los cuerpos de las solicitudes POST. Estos pueden contener credenciales o cookies". No se sabe en este momento si Citrix ha revelado de forma privada esta vulnerabilidad a sus clientes o si la empresa ha reconocido el problema planteado por Bishop Fox como tal.

Otras noticias que te pueden interesar