Recientemente lanzado por EDERA, El proyecto de estirolita de código abierto Controla más estrictamente las interacciones entre los contenedores y los nombres del núcleo de Linux, que interviene en un nivel que está debajo de la capa donde las rutas de la iniciativa de contenedor abierto (OIC) funcionan como un contenedor. En los últimos años, si bien los incidentes de seguridad del ciclo de seguridad, como Log4J y XZ Utils, han hecho los principales títulos de seguridad de contenedores, el tiempo de ejecución de contenedores sigue siendo un objetivo atractivo para los piratas. Utilizando exploits que se dirigen a los subsistemas de núcleo de bajo nivel, como la vaca sucia y la tubería sucia, los atacantes logran escapar de los contenedores y elevar sus privilegios.

Gracias a la herramienta de sandboxing programable de Styrolite creada por Ariadne Conill, co -fundadora e ingeniera de EDERA, los equipos de ingeniería de la plataforma pueden "poner en cuarentena" las interacciones entre contenedores y espacios de nombres de Linux. El nombre se toma de una sustancia dura y transparente utilizada para aislar a un paciente de su entorno en el trabajo de ciencia ficción Star Trek de próxima generación. "Históricamente, el motor de ejecución del contenedor ha proporcionado garantías de aislamiento muy pobres", dijo la Sra. Conill. "Hemos llegado a un punto en el que las personas simplemente no entienden cómo se unen estos componentes y piensan que los nombres de los nombres proporcionan un aislamiento real", agregó. "Ahora, es imposible, porque existen como un subconjunto del estado compartido del núcleo".

Nombres deslizantes de Linux

Los espacios de nombres de Linux permiten que los contenedores compitan por los recursos subyacentes en entornos multi-locales. Pero si bien la reconciliación entre el contenedor y Kubernetes necesita una cierta flexibilidad para colocar las cargas de trabajo una al lado de la otra en diferentes hosts de Linux a través de los clústeres, los espacios de nombre de Linux nunca han sido diseñados para servir como fronteras de seguridad. Esta es la razón por la cual los ataques y los escapes de contenedores son tan frecuentes. "La herramienta de estirolita es como una interfaz de ejecución de contenedores (CRI), pero se centra en las interacciones reales de los contenedores con el núcleo", dijo la Sra. Conill. "La estirolita se centra en asegurar procesos que están en el corazón del ensamblaje de imágenes en los espacios de nombres, y en particular el momento, los montajes y las colecciones de procesos en los nombres de los identificadores del proceso.» »

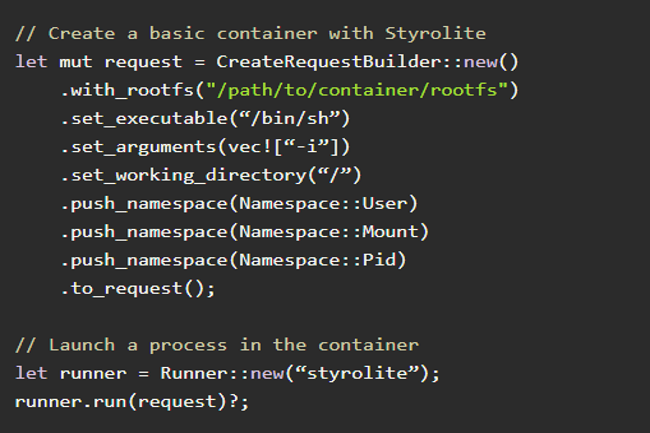

Al administrar el ciclo de vida de estas interacciones fundamentales con el espacio de nombre, Styrolite ofrece a los ingenieros un control mucho más granular sobre las interacciones de los recursos de contenedores, a través de la configuración de sus imágenes de contenedores. Escrito en óxido y diseñado como microservicio, la estirolita "llena la brecha entre el paradigma de la nube moderno y las técnicas de seguridad tradicionales, como la seguridad de la virtualización", agregó la Sra. Conill. "Hemos hecho comportarse de estirolita de la misma manera que los componentes de la OIC", continuó. "Esencialmente, hemos transformado la gestión del tanque de contenedores en un microservicio apropiado que hace exactamente lo mismo que lo que hace Kubernetes cuando usa IRC para conectarse u otras implementaciones contenidas del IRC.» »

Ejecución de contenedores en una caja de arena

La estirolita no es la primera herramienta de sandboxing para contenedores. Bubblewrap es el más conocido, y este proyecto de sandboxing de contenedores de bajo nivel se usa comúnmente para las construcciones de Fedora y RPM. "Estas herramientas son demasiado altas (como el IRC Kubernetes), o deben usarse a través de scripts de shell", dijo la Sra. Conill. "Si con las cliss, podemos rápidamente, queríamos construir una interfaz programática rica para el desove y la gestión de contenedores".

Los desarrolladores y profesionales de la seguridad acostumbrados a BubbleWrap notarán inmediatamente que la estirolita administra de manera diferente configuraciones de seguridad. "Bubblewrap es una herramienta muy radical, incluida la compleja interfaz de línea de comandos a veces es demasiado rápido y puede conducir a escalar los privilegios de los anfitriones inadvertidos", dijo la Sra. Conill. "Es navegando en estas configuraciones de ejecución sin las salvaguardas apropiadas que pueden dar accidentalmente el acceso completo al repertorio raíz de un host, mientras que simplemente estábamos tratando de pasar por el intercambio de archivos", agregó la Sra. Conill que considera que una conciencia general está en progreso en el campo de los contenedores y que las herramientas como la estirolita son esenciales para mejorar la configuración por defecto.

Otras noticias que te pueden interesar