Después de dos años de trabajo, el NIST (Instituto Nacional de Estándares y Tecnología) acaba de publicar la versión 2.0 de su documento de referencia sobre ciberseguridadEl organismo estadounidense es una autoridad en varios ámbitos de las TI, en particular en el sector de la nube. Esta segunda versión del Cybersecurity Framework (CSF) ya no se centra en la protección de infraestructuras críticas, como hospitales y centrales eléctricas, sino en la de todas las entidades, independientemente de su sector de actividad. El nombre anterior "Framework for Improving Critical Infrastructure Cybersecurity" se ha abandonado en favor de "NIST Cybersecurity Framework (CSF) 2.0" para reflejar este cambio.

Más que las dos versiones anteriores del CSF, la versión original publicada en 2015 y la versión 1.1 publicada en 2018, la versión 2.0 es menos un recurso estático y más un conjunto de recursos para respaldar la implementación del marco. “El CSF ha sido una herramienta vital para muchas entidades, ayudándolas a anticipar y responder a las amenazas de ciberseguridad”, dijo Laurie E. Locascio, subsecretaria de Comercio para Normas y Tecnología y directora del NIST. “Basándose en versiones anteriores, el CSF 2.0 no es un documento único. Es un conjunto de recursos que se pueden personalizar y utilizar de forma individual o en combinación a lo largo del tiempo a medida que las necesidades de ciberseguridad de una entidad pública o privada cambian y sus capacidades evolucionan”.

Gobernanza, un gran cambio en el CSF

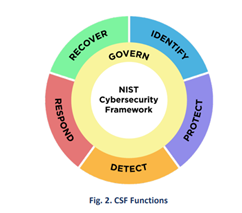

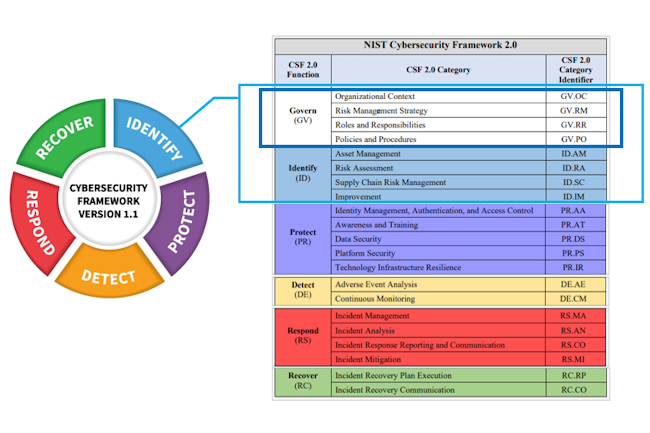

El cambio estructural más significativo del CSF es la incorporación de una sexta función, la “gobernanza”, en torno a la cual giran las cinco funciones anteriores: identificar, proteger, detectar, responder y recuperar. Esta función tiene por objeto ayudar a las organizaciones a integrar el componente de ciberseguridad en programas más amplios de gestión de riesgos empresariales mediante la presentación de “resultados” o estados deseados para informar y priorizar lo que pueden hacer para lograr los resultados de las otras cinco funciones.

Ahora es necesario integrar la gobernanza a las funciones del CSF. (Crédito de la foto: NIST)

La creación de una categoría de gobernanza tiene como objetivo elevar todas las actividades de gestión de riesgos de ciberseguridad al nivel ejecutivo y de la junta directiva de las organizaciones. “El objetivo principal de esta versión 2.0 es convertir la gobernanza en una función”, explicó Padraic O'Reilly, fundador y director de innovación de CyberSaint. “Lo que entendemos hoy, y esto es bastante común en ciberseguridad, es que si la gobernanza no participa activamente, simplemente estamos dando vueltas en círculos”.

Mayor importancia de la cadena de suministro

El Marco de Ciberseguridad 2.0 también integra y amplía los resultados de gestión de riesgos de la cadena de suministro contenidos en el Marco de Ciberseguridad 1.1 y agrupa la mayoría de ellos bajo la función de gobernanza. El Marco de Ciberseguridad 2.0 considera que, dadas “las relaciones complejas e interconectadas en este ecosistema, la gestión de riesgos de la cadena de suministro (SCRM) es esencial para las organizaciones”. La SCRM de Ciberseguridad (C-SCRM) es un proceso sistemático de consideración de este riesgo y desarrollo de estrategias, políticas y procedimientos de respuesta adecuados. CSF C-SCRM Categoría Subcategorías [GV.SC] “Cerrar la brecha entre los resultados centrados puramente en la ciberseguridad y aquellos centrados en C-SCRM”.

Integrar la gestión de riesgos de la cadena de suministro en la gobernanza es solo un paso en la dirección correcta para resolver uno de los problemas más molestos de la ciberseguridad. “La cadena de suministro es un caos”, se enfurece O'Reilly. “Es un caos porque es compleja. Creo que parte de ella se ha trasladado a la gobernanza porque cada vez es más necesario gestionarla a nivel ejecutivo. Porque, en este momento, algunas de las prácticas están a medio camino, pero son solo la mitad de la historia”.

Recursos adicionales

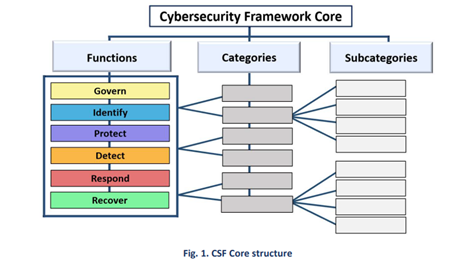

Para facilitar la adopción de su último marco, el NIST ofrece un conjunto de hojas informativas, directrices y marcos de trabajo, en un esfuerzo por implementar las 106 subcategorías agrupadas en 23, que a su vez están agrupadas en funciones principales. Para reducir las dificultades, la organización ha integrado en la versión 2.0 del CSF una serie de guías de inicio rápido sobre varios temas, entre ellos, cómo crear perfiles y niveles del CSF y, en particular, cómo empezar a gestionar los riesgos de seguridad de la cadena de suministro. También es posible crear perfiles comunitarios para facilitar los intercambios.

La implementación del marco puede ser compleja, ya que cuenta con un conjunto de categorías y subcategorías. (Crédito de la foto: NIST)

Para brindar una guía aún más práctica sobre cómo implementar el marco, CSF 2.0 también ofrece ejemplos de implementación (ver recuadro lateral). Estos demuestran el esfuerzo del NIST por traducir los resultados escritos pasivamente en pasos más activos y viables que las organizaciones pueden tomar para adoptar el marco. Desde el inicio del marco, el NIST ha tenido cuidado de no prescribir acciones específicas para empresas o gobiernos, ya que cada organización tiene requisitos técnicos y de recursos únicos.

Otras noticias que te pueden interesar